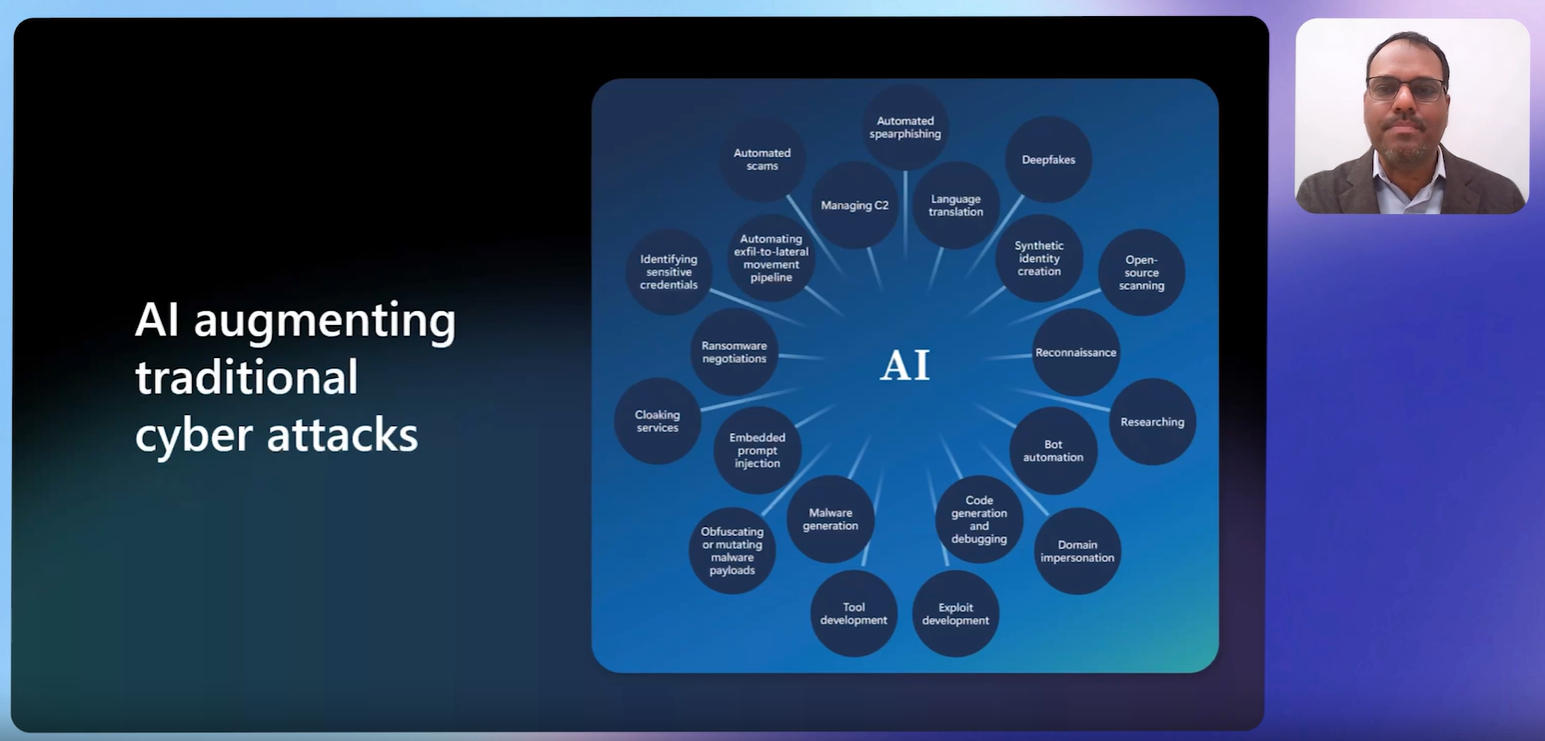

資安界長期關注攻擊者如何運用AI強化攻擊行動,例如打破語言障礙,或製作可信度更高的社交工程郵件與Deepfake語音。去年底微軟發布新一年度數位防禦報告,讓我們特別感興趣的是,報告中對這一趨勢進行了更具體的通盤整理,一共列出21項受到AI加持的攻擊手法或技術,過去我們很少看到如此細緻的分類,相當難得。為了方便閱讀,我們進一步將這21項內容歸納為四大類別,例如:

●用於助長社交工程與身分詐欺。涵蓋自動化詐騙、自動化魚叉式網路釣魚、語言翻譯、深偽技術(Deepfake)、合成身分建立、網域冒充。

●用於惡意軟體與攻擊工具開發。涵蓋惡意軟體生成、程式碼生成與除錯、工具開發、漏洞利用開發、混淆或變異惡意軟體酬載。

●用於情報偵查與研究。涵蓋開源掃描、偵察、研究、識別敏感憑證。

●用於攻擊操作與橫向移動。涵蓋管理C2伺服器、機器人自動化、隱匿服務、自動化數據外洩至橫向移動管道、勒索軟體談判,甚至是嵌入式提示注入。

網域冒充威脅擴大,微軟提出4大應對策略

近期微軟印度暨南亞區首席資安顧問Anujh Tewari亦針對這方面進行解析。他強調,現在攻擊者正隨著AI時代進步,利用AI來擴大攻擊規模,一旦發現某次攻擊效果不錯,就可以迅速複製攻擊模式。

以網路釣魚為例,微軟觀察到,AI已使網路釣魚攻擊的點擊率提高4.5倍,而且2025年的手段已不局限於電子郵件,攻擊者會透過Teams等協作工具直接撥打電話,冒充IT人員要求存取權限;在管理C2伺服器方面,過去需由人工逐步操作的攻擊流程,現在只需將數據餵給AI就能自動執行;在網域冒充方面,過去攻擊者必須自行尋找可用網域,現在AI縮短了這類作業的時間與成本。此外,像是過去的Deepfake技術,是指Deep Learning與Fake結合,但隨著技術從傳統深度學習邁入生成式AI時代,其擬真度與自動化程度已不可同日而語,且操作難度大幅降低。

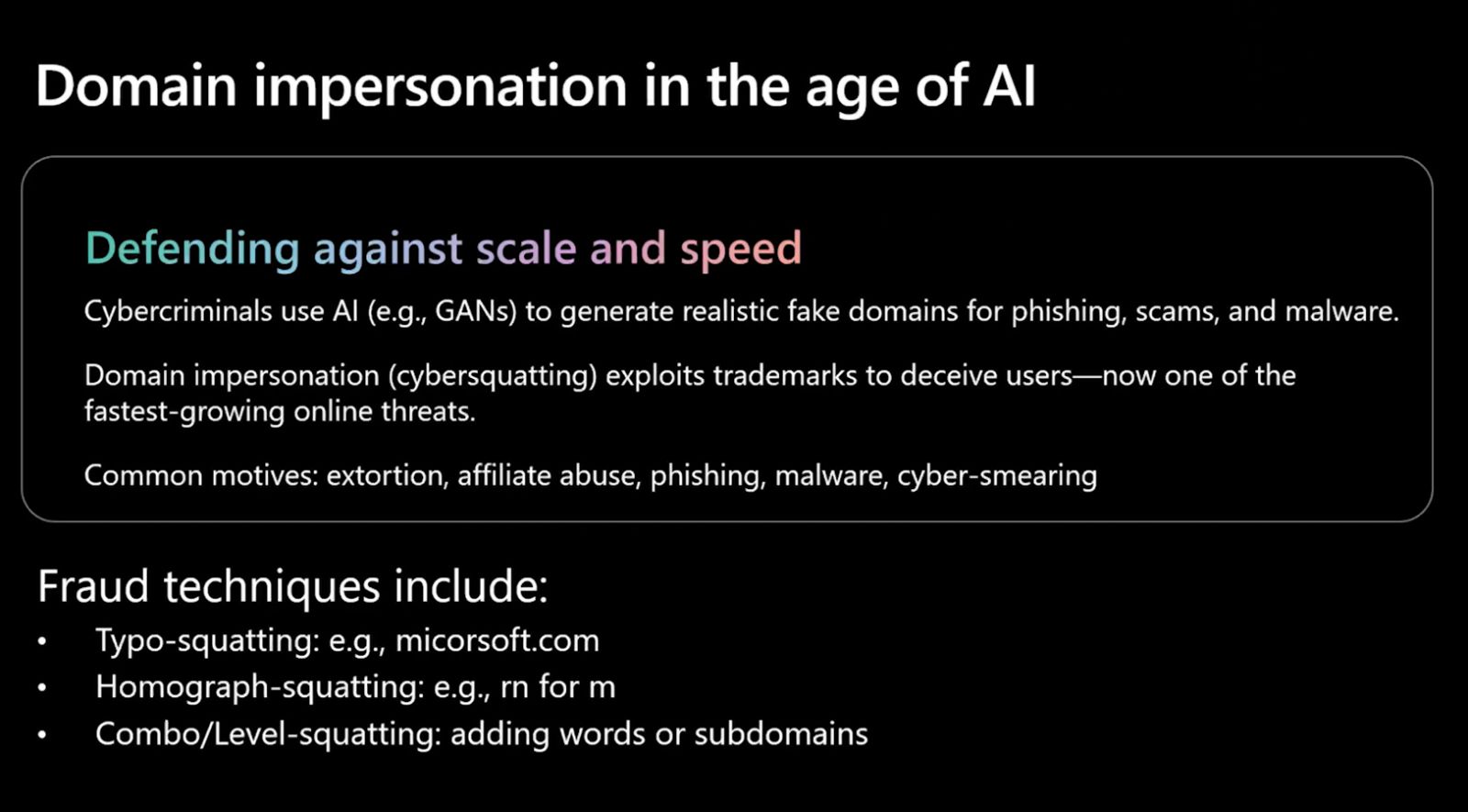

值得注意的是,他還指出網域冒充(Domain Impersonation)情形將愈來愈普遍,值得各界提高警覺。由於過去在討論社交工程攻擊時,多半聚焦於「語言翻譯」、「魚叉式網路釣魚」、「詐騙」與「Deepfake」等手法,「網域冒充」雖同樣屬於社交工程的重要環節,卻往往容易被忽略。也因此,Anujh Tewari此次對網域冒充的進一步剖析,特別引起我們的重視。

一般而言,較容易被使用者識別的釣魚網址,往往與品牌名稱無明顯關聯;相較之下,「網域冒充」則是攻擊者刻意設計、並搶先註冊與品牌高度相似的網址,藉此降低受害者的警覺心,這類行為有時也被稱為Cybersquatting,也就是俗稱的網路蟑螂。

網域冒充的目的很多元,包括用於網路釣魚、詐騙、惡意軟體散布,或是勒索、網路抹黑等行為。

Anujh Tewari強調,微軟已觀察到,現在犯罪分子開始利用生成對抗網路(GANs)等AI技術,自動學習合法網域的命名邏輯,生成高度逼真的虛假網域。常見的網域冒充手法,大致可分為三類,包括:誤植域名搶先註冊(Typo-squatting),透過刻意拼錯字母來混淆視聽;同形異義字搶先註冊(Homograph-squatting),像是rn與m相像字型混淆;組合層級搶先註冊 (Combo/Level-squatting),增加額外單字或子網域。

另外值得一提的是,多年前我們報導BEC詐騙樣態時亦提到類似邏輯的手法,像是字形混淆變化、字元加減變化、位置調換與直接假冒,不過當時針對的是偽冒電子郵件信箱的面向。

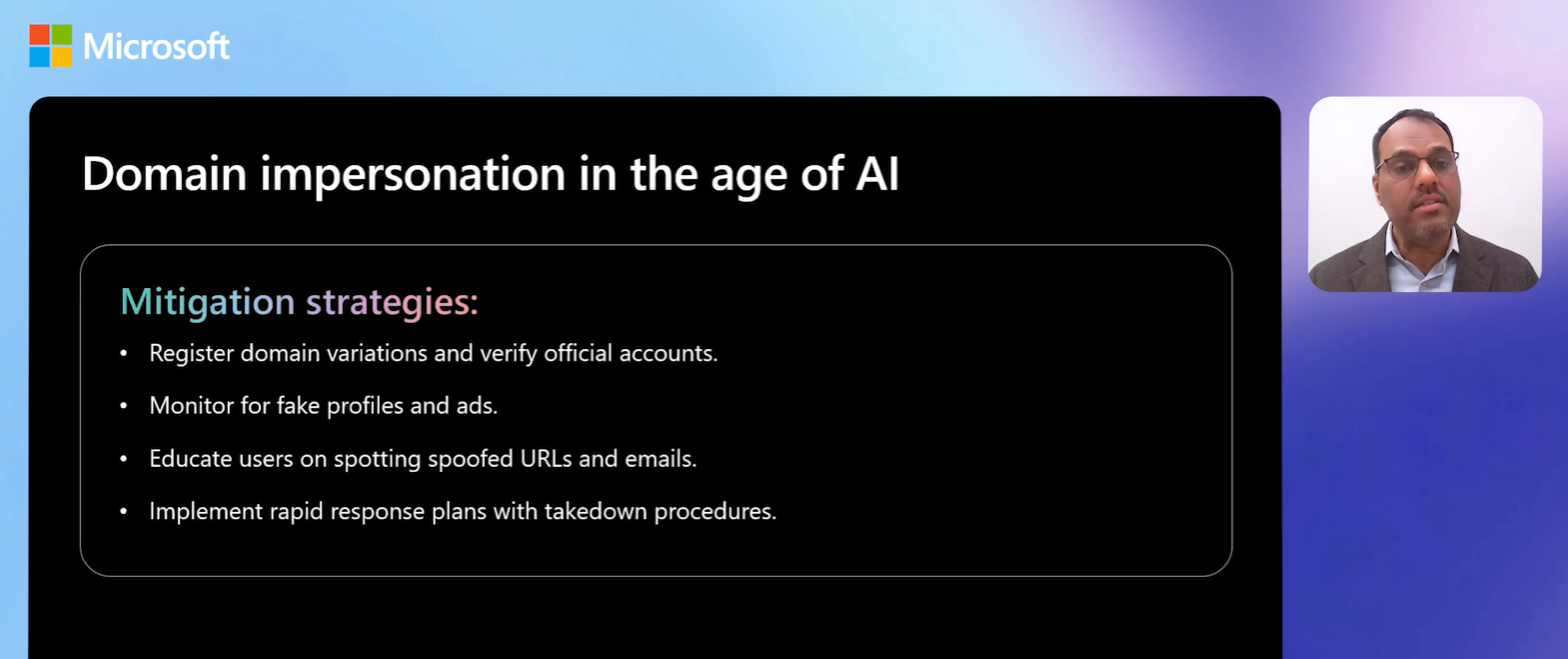

這樣的態勢意味著,網域冒充情形將更為普遍。我們該如何應對?Anujh Tewari提出4大建議,並說明這也是微軟的經驗與作法,可作為企業因應相關威脅的參考。這4大建議是:

(一)預先註冊相似網域,並確保公司官方帳號皆完成身分驗證。

(二)持續監控社交平臺上的假冒帳號與惡意廣告。

(三)強化使用者對偽造網址與釣魚郵件的辨識能力。

(四)建立快速應變機制,在發現威脅時能即時啟動通知下架或封鎖流程。

另外Anujh Tewari亦提醒,AI正全面加速網路攻擊的速度、規模與精密度,但AI也正在重塑網路防禦。文⊙羅正漢

對於防禦者而言,關鍵在於強化異常訊號的早期掌握,並導入AI驅動的自動化回應機制。他建議可從下列3個方向思考,例如:將應變處理與威脅抑制自動化,提升威脅偵測的速度與精準度,以及識別偵測缺口並隨攻擊者行為持續演進。而微軟本身也是採取相同策略,運用AI強化身分系統、雲端工作負載與AI Agents的安全防護。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09