資安公司Palo Alto Networks揭露一起透過社交工程得逞的薪水海盜(Payroll Pirates)攻擊行動,駭客先假冒員工向受害企業的多個IT服務臺撥打電話,這些服務臺同時提供IT、人力資源(HR),以及薪資業務方面的服務。攻擊者企圖操弄多個IT服務臺,然後成功繞過挑戰碼與回應形式的身分驗證機制,騙過服務臺的客服人員,並執行重設密碼與重新綁定多因素驗證的裝置,最終竄改薪資系統多名員工的銀行帳號,將相關款項轉到攻擊者控制的帳戶。受害企業直到員工投訴薪水遲遲未入帳,才驚覺有異,並尋求威脅情報團隊Unit 42協助調查此事。

Palo Alto Networks提及,駭客從社群平臺輕鬆取得相關公開資訊,而能繞過IT服務臺的驗證。在許多情況下,攻擊者甚至會多次撥打電話,探查所問的驗證問題類型,從而收集所需的資料。隨著社群平臺持續擴大個人與專業資料的數量,這項偵察變得比以往更容易。

一旦成功進入薪資系統,攻擊者便迅速行動,他們入侵了多個員工帳號,每個帳號都授權存取敏感的薪資資訊。攻擊者隨後修改多名員工的存款資料,將他們的薪資轉入攻擊者控制的銀行帳戶。

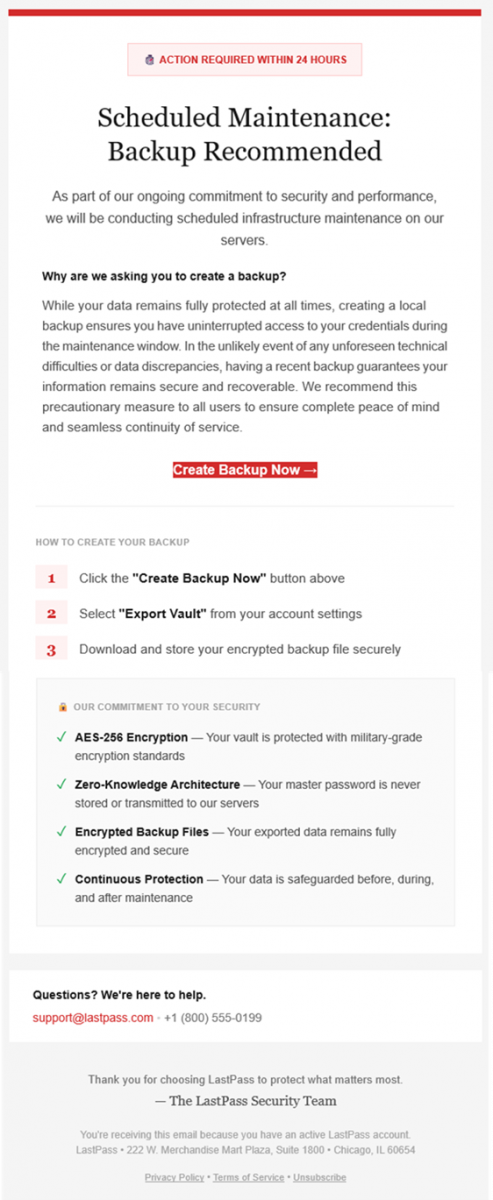

LastPass用戶遭鎖定,駭客假借維護通知要求用戶限時備份密碼保險庫,企圖騙取主密碼

近年來鎖定密碼管理服務LastPass用戶的攻擊行動,不時有消息傳出,例如:去年有人假借提供macOS版LastPass應用程式的名義,在GitHub散布竊資軟體Atomic Stealer(AMOS Stealer),近期又有攻擊行動,使得LastPass再度提出警告,呼籲用戶提高警覺。

LastPass旗下的威脅情報團隊Threat Intelligence, Mitigation, and Escalation(TIME)提出警告,他們約從1月19日開始,發現針對該公司用戶發起的網釣活動,駭客透過多個電子郵件信箱寄送釣魚信,這些信件雖然有多種標題,但內容大致相同,都是宣稱LastPass即將進行維修,用戶應在24小時內備份密碼保險庫因應。對此,LastPass強調,這是駭客製造使用者壓力的手段,他們不會要求用戶在短時間進行相關備份,使用者要特別提高警覺,若是無法自行判斷信件是否來自LastPass,可向abuse@lastpass.com進行通報及確認。

他們提及駭客在釣魚信的標題裡,會以「緊急」、「重要更新」或「最後機會」等字眼,來製造收件人緊張,這些信件會附上連結,佯稱能協助收件人備份密碼保險庫,但假如照做,收件人就會被導向釣魚網站,而有可能被騙走LastPass帳密資料。TIME團隊指出,駭客特別挑選美國週末假期出手,這是企業組織資安人力配置降低的時間,目的就是試圖延遲相關活動被發現的時間。

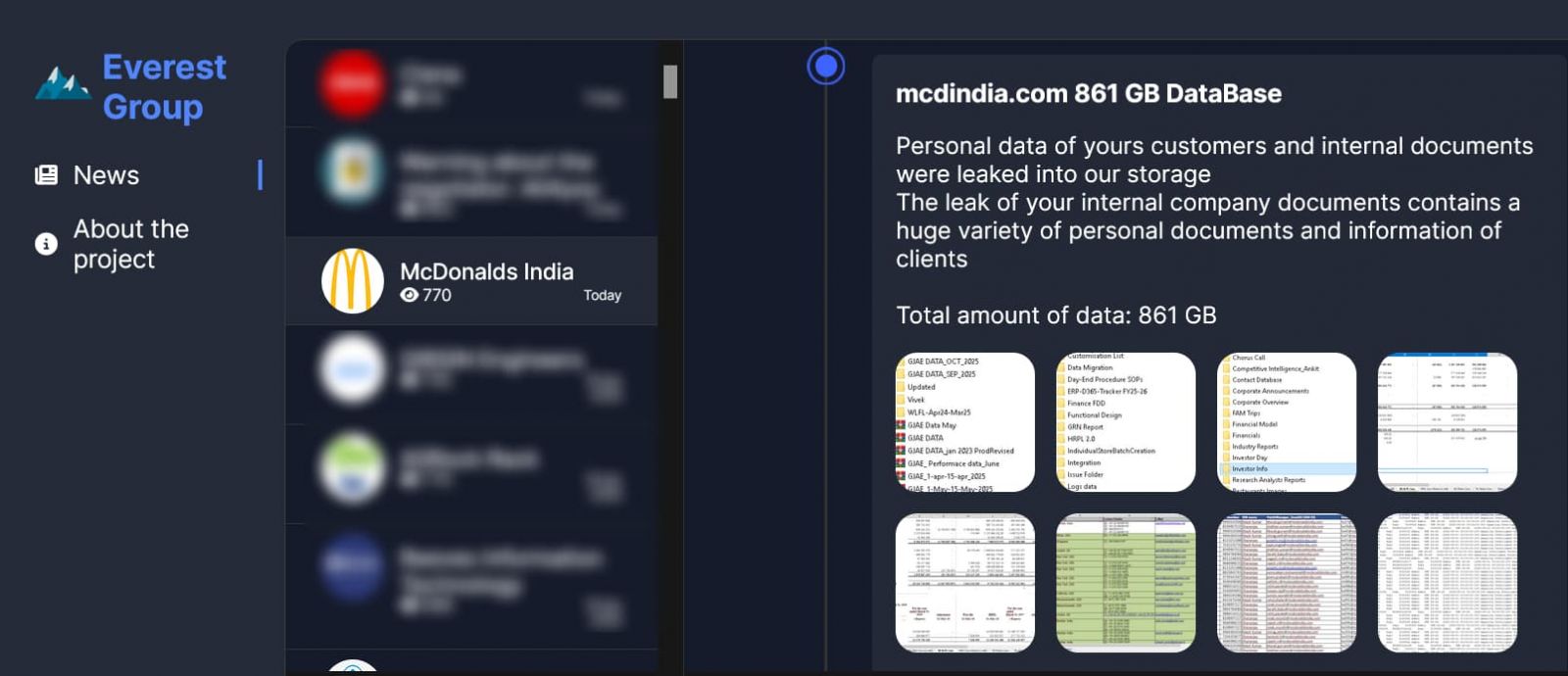

勒索軟體Everest聲稱入侵印度麥當勞,公布近7,300萬Under Armour客戶資料

惡名昭彰的Everest勒索軟體宣稱駭入印度麥當勞取得公司敏感資料、並公布運動服飾品牌Under Armour近7,300萬筆客戶資訊。

這個和俄國政府有關聯的駭客組織在地下論壇張貼公告,說手中持有印度麥當勞內部文件及客戶資料,共861 GB。駭客還貼出螢幕截圖以證實其真實性。資安媒體HackRead分析這些截圖,判斷是2023年到2026年的財務報表、稽核資料、成本追蹤表、ERP搬移檔案、定價資料,以及其他敏感內部通訊。

一些目錄甚至標示出月份,顯示駭客已存取會計或ERP系統。另一目錄名為「投資人資訊」,表示攻擊者可能已存取到機密的董事會層級資訊。名為聯絡人資料庫的試算表包括美國、英國、新加坡,以及印度的投資人和業務合作夥伴的聯絡資訊,像是姓名、郵件、電話號碼、電子郵件信箱等。此外還有麥當勞分店資料,店長姓名、公司電子郵件信箱,以及聯繫資訊等。

思科修補整合通訊管理平臺Unified CM、Webex產品可允許任意指令執行的零時差漏洞

思科釋出安全更新以修補存在整合通訊管理(Unified Communications Manager,Unified CM)系列,包括Webex產品可讓未經驗證的遠端攻擊者,在受害裝置上執行任意指令的重大漏洞。

編號CVE-2026-20045的漏洞出現在Unified CM,原因是對使用者提出HTTP請求的輸入內容驗證不當。攻擊者可傳送一系列的變造HTTP請求,到思科裝置的網頁管理介面來濫用本漏洞。成功濫用可讓攻擊者取得底層作業系統的使用者層權限,然後再提升到Root層級。本漏洞CVSS風險分數為8.2,思科表示,由於漏洞濫用可導致權限提升為Root,因此將該漏洞的安全影響評等列為「重大」,而非「高風險」。

該漏洞影響產品包括Unified CM、Unified CM Session Management Edition(SME)、Unified Communications Manager IM & Presence Service(Unified CM IM&P)、Unity Connection,以及Webex Calling Dedicated Instance。

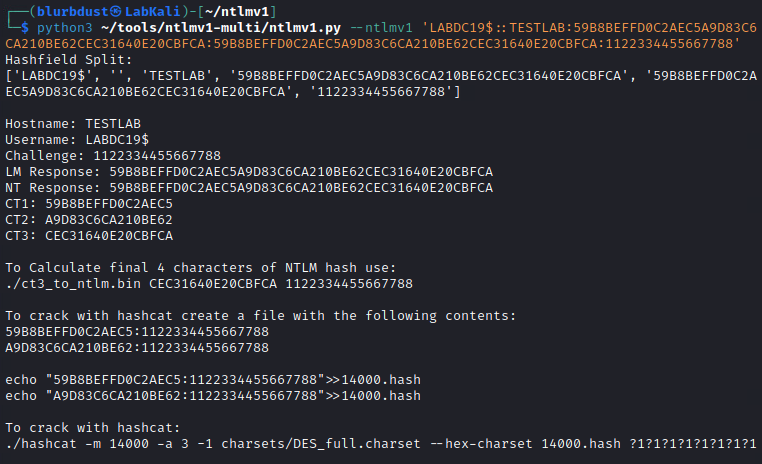

為加速NTLMv1棄用,Mandiant公布Net-NTLMv1彩虹表

微軟在2024年6月宣布棄用身分驗證通訊協定NT LAN Manager(NTLM),不再對其進行開發,後續在半年後於技術文件指出,已從Windows 11 24H2和Windows Server 2025正式移除NTLMv1支援,然而為了向下支援執行舊版作業系統的工作站、伺服器,以及印表機等硬體設備,有不少企業仍在使用而可能面臨相關風險,對此,有資安團隊採用更激進的作法,希望能加快防守方淘汰NTLMv1的速度。

1月16日Google Cloud旗下的資安團隊Mandiant正式公開完整的Net-NTLMv1彩虹表(Rainbow Tables)資料集,目的是讓資安人員能用來展示其安全性不足的現象,該團隊指出,雖然市面上早就有相關利用工具,但通常需要上傳敏感資料到第三方服務,或透過昂貴硬體進行暴力破解,透過他們提供的彩虹表,研究人員僅需運用成本低於600美元的硬體,就能在半天內將金鑰復原。

Mandiant也說明如何下載及運用彩虹表,研究人員需事先取得Net-NTLMv1雜湊值,然後搭配現有的彩虹表搜尋軟體,如:rainbowcrack、RainbowCrack-NG,或是RainbowCrackalack,就能使用彩虹表進行破解。

白宮推動雲端身分安全強化,NIST與CISA發布身分權杖防護指引草案

美國白宮於2025年6月發布行政命令,警告網路攻擊者已大量竊取並濫用合法身分憑證,繞過帳密與多因素驗證機制,取得長時間存取權限,對雲端服務與政府系統構成實質風險。在此背景下,白宮要求主管機關提出可具體實踐的技術與治理指引,以因應雲端環境中身分識別與存取管理(Identity and Access Management,IAM)風險持續升高的情況。

為回應政策要求,2025年12月22日,美國國家標準暨技術研究院(NIST)與美國網路安全暨基礎設施安全局(CISA)發布跨機關報告《Protecting Tokens and Assertions from Forgery, Theft, and Misuse》,即NIST IR 8587初版草案(Initial Public Draft),並開放徵詢意見至2026年1月30日。

NIST指出,IR 8587草案建立於既有的NIST SP 800-53資安控制標準之上。SP 800-53長期作為美國聯邦政府的核心資安控制依據,涵蓋身分驗證、存取控制、金鑰管理與稽核等要求,也是FedRAMP雲端安全評估的重要基礎。

非營利資安研究機構MITRE本周發布嵌入式系統威脅矩陣(Embedded Systems Threat Matrix,ESTM),提供嵌入式設備專用的ATT&CK攻擊框架,協助資安人員確保工業設備、機器人和電信設備等國家關鍵基礎設施的安全。

ESTM框架是MITRE連同美國空軍網路韌性武器系統辦公室(Cyber Resiliency Office for Weapon Systems,CROWS)共同發展。本框架旨在提供研究人員、資安專家和廠商辨識嵌入式系統漏洞及打造強大系統的實用工具,可用在運輸、能源、健康、工業控制和機器人等領域。

其實,ESTM的結構是借鑒於MITRE ATT&CK框架,並以MITRE概念驗證和理論研究為基礎開發,整合專門針對嵌入式系統的攻擊戰術和手法,可供研究人員、資安從業人員進行威脅建模、評估,分析風險、並與現有資安方法如MITRE ATT&CK、威脅情報格式整合。它也包含新興威脅和漏洞,協助防患未然。

Anthropic捐150萬美元力挺Python基金會,強化PyPI供應鏈安全

Python軟體基金會宣布,已與AI公司Anthropic建立為期兩年的合作關係,Anthropic將在兩年內合計提供150萬美元,支持基金會推進以Python生態系安全工作。基金會指出,這筆資金將用於推動CPython與Python套件索引PyPI的安全強化,同時也會支援基金會維持語言、生態系與社群運作所需的核心工作。

基金會把重點放在降低PyPI面臨的供應鏈攻擊風險,官方提到,資金將用來推進既定的安全藍圖,並規畫開發新的自動化工具,針對所有上架到PyPI的套件進行主動審查。該工作的目的在於補足現行流程較偏向事後反應式審查的限制,希望讓平臺能更早攔截可疑套件,降低使用者下載到惡意內容的機率。

為了支撐主動審查工具的設計與驗證,基金會也預告將建立一套已知惡意軟體資料集,並以能力分析作為方法基礎,協助後續工具在辨識惡意行為時有可依循的樣本與特徵。同時指出,這些工具與資料集將具可移轉性,未來有機會延伸到其他開源套件儲存庫,先從Python生態系開始,逐步擴大到更多開源社群。

其他漏洞與修補

◆Zoom修補近滿分的命令注入漏洞,參與會議的攻擊者可用於遠端執行任意程式碼

◆開源AI應用程式框架Chainlit存在高風險漏洞,攻擊者可用於讀取伺服器任何檔案、洩露敏感資訊

◆WordPress外掛ACF Extended存在重大漏洞,攻擊者可未經身分驗證取得管理員權限

近期資安日報

【1月21日】中國蘋果代工組裝廠立訊傳出遭勒索軟體RansomHub攻擊

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02