Node.js修補堆疊耗盡DoS風險,React、Next.js與應用效能監控工具受波及

Node.js專案釋出安全更新,修補多項弱點,開發工程團隊特別提醒,CVE-2025-59466可能在特定非同步追蹤機制啟用時,讓記憶體堆疊耗盡的錯誤處理失效,造成程序異常退出,進而產生DoS風險,影響範圍涵蓋React、Next.js,或導入的應用程式效能監控工具(APM)服務。

Node.js安全公告指出,啟用async_hooks相關追蹤機制時發生呼叫堆疊耗盡,錯誤可能走不到一般例外處理流程,連uncaughtException這類未捕捉例外事件也不一定會觸發,就會導致程序直接退出。要是應用程式存在由外部輸入推高遞迴深度的邏輯,例如處理高度巢狀的JSON,就可能被單一請求觸發堆疊耗盡,導致整個服務中斷或反覆重啟。

Node.js也點名常見的觸發情境,React伺服器元件與Next.js經常透過AsyncLocalStorage來保存同一個請求或轉譯流程的脈絡資訊,讓資料能跨多個非同步步驟一路傳下去。而在Node.js 20與22等版本,AsyncLocalStorage建立於async_hooks之上,因此更容易落入該漏洞觸發條件。另一方面,不少APM也會用AsyncLocalStorage或直接呼叫async_hooks.createHook串起跨非同步邊界的追蹤資訊,讓不少應用因導入監控而被動啟用相關機制。

Fortinet修補旗下FortiSIEM、FortiFone重大漏洞

Fortinet本周釋出安全更新,修補安全資訊與事件管理平臺FortiSIEM與網路電話(VoIP)解決方案FortiFone的多項產品漏洞,包含程式碼執行及洩露配置資訊的重大風險漏洞。

這些重大漏洞分別是FortiSIEM中的CVE-2025-64155,及影響FortiFone的CVE-2025-47855。CVE-2025-64155是OS指令特別元素中和不當(improper neutralization)漏洞,可讓未經驗證的攻擊者傳送變造的TCP請求,以在受害裝置上執行非授權程式或指令,CVSS風險值為9.4。

第二個重大漏洞是CVE-2025-47855,為存在FortiFone集中管理介面Web Portal的存取控管不當漏洞。這項漏洞可讓未經授權的攻擊者傳送變造的HTTP或HTTPS請求,取得裝置的配置資訊,風險值為9.3。

1月12日新加坡網路安全局(Cyber Security Agency of Singapore,CSA)提出警告,指出工業電腦龍頭與物聯網解決方案龍頭研華科技(Advantech)發布更新,修補IoTSuite 3D Visualization(SaaS Composer)重大層級漏洞CVE-2025-52694,此為SQL注入漏洞,只要存在弱點的系統曝露於網際網路,未經身分驗證的攻擊者可遠端觸發漏洞,使該系統執行任何SQL命令,CVSS風險評分達到10分(滿分10分),相當危險,呼籲用戶要儘速安裝更新。

這項漏洞影響雲端圖像化組態配置工具IoTSuite SaaS Composer,以及多種型態的IoTSuite容器與套件,研華科技發布IoTSuite SaaS Composer V3.4.15、IoTSuite Growth Linux Docker V2.0.2、IoTSuite Starter Linux Docker V2.0.2、IoT Edge Linux Docker V2.0.2,以及IoT Edge Windows V2.0.2修補。

研華也在同日發布資安公告說明,並透露這個漏洞可能會造成的影響。他們提到,此SQL注入漏洞將影響資料的機密性、完整性,以及可用性。在特定情況下,此漏洞有機會用於未經授權存取或竄改資料。

工業網路設備廠商四零四科技(Moxa)於1月9日發布資安公告,他們針對交換器設備修補OpenSSH重大漏洞CVE-2023-38408,若是攻擊者成功利用,就能在特定代理程式將流量轉發到攻擊者控制的系統時,得以遠端執行任意的程式碼,CVSS風險評為9.8分(滿分10分),相當危險,影響EDS-G4000與RKS-G4000系列的機種,該公司已推出新版韌體修補。

這項漏洞出現的原因,是存在OpenSSH 9.3p2之前的版本,ssh-agent元件的PKCS#11功能因不可靠的搜尋路徑,於特定情況會引發遠端程式碼執行(RCE),Moxa表示,該弱點是因為CVE-2016-10009修補不完全造成。

若是用戶無法及時套用新版韌體,Moxa也建議採取緩解措施降低風險,包括限制網路存取、減少外部曝露、強化設備的身分驗證與存取控制,並針對異常行為執行監控,以及定期對事件記錄進行稽查。

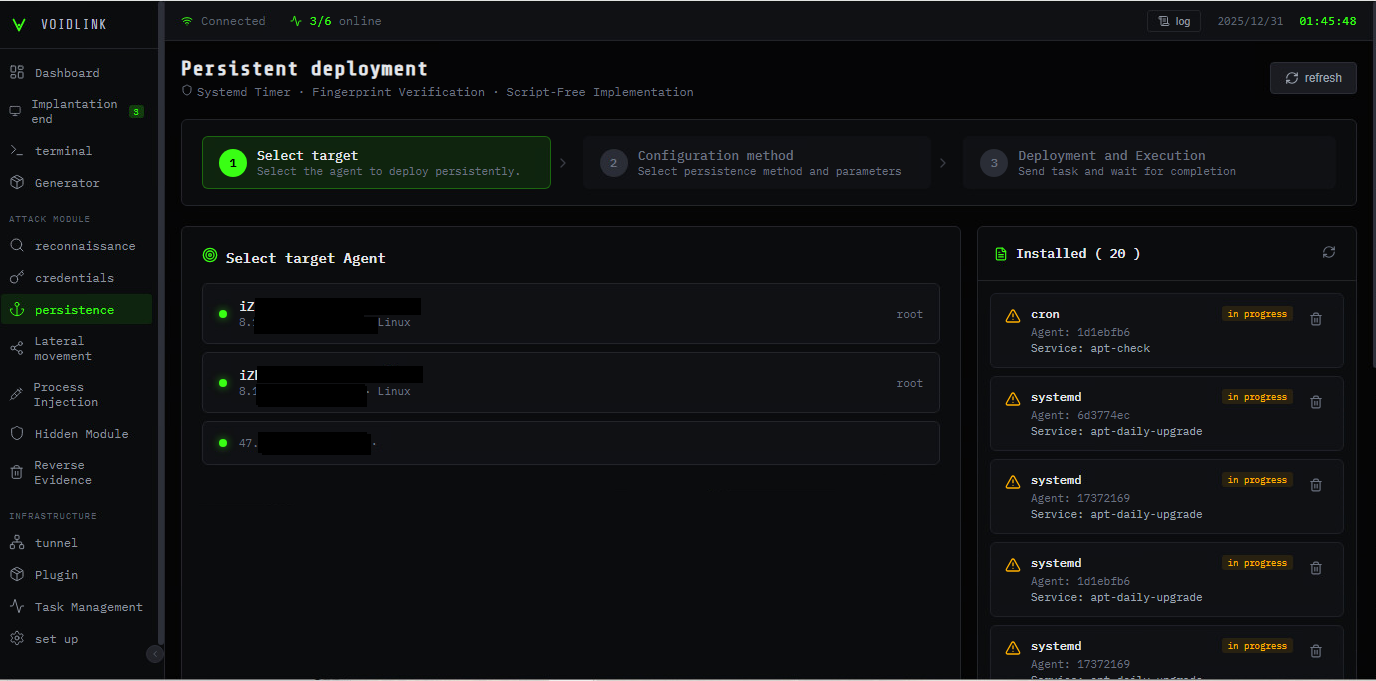

資安公司Check Point揭露名為VoidLink的高階Linux惡意程式框架,它專門針對現代雲端基礎設施所設計,具備高度模組化架構及隱蔽能力。

VoidLink以現代系統程式語言Zig所開發,為完整的命令暨控制(C2)框架,包含客製化載入器、植入程式、Rootkit,以及37個外掛模組。研究人員是在2025年12月首度發現VoidLink樣本,初步判斷來自與中國有關的開發環境。

該惡意程式最大的特色在於「雲端優先」(Cloud-First)的設計理念,可自動辨識多個主流雲端服務供應商,包括AWS、Google Cloud、Azure、阿里雲及騰訊雲等主流雲端平臺,同時可偵測是否運行於Docker容器或Kubernetes叢集中,以依據環境動態調整其行為。此外,它也會收集Git等版本控制系統的憑證資料,透露出軟體工程師或許是潛在目標,暗示未來可能發動供應鏈攻擊。

知名跨國銀行摩根大通(JPMorgan Chase)向美國緬因州檢察長辦公室提交報告,去年10月因合作的法律顧問公司發生資安事件,致使摩根大通外洩近700人的個資。

有別於許多資料外洩事故,駭客必須設法取得企業網路環境的初期存取管道,Zestix則是另闢蹊徑:透過廣泛利用竊資軟體,例如:RedLine、Lumma,或是Vidar來感染員工電腦或特定的裝置,然後從竊得的事件記錄資料進行過濾,找到ShareFile、Nextcloud,以及OwnCloud等企業雲端檔案共享服務平臺(EFSS)的入口網站網址與帳密資料,然後輕易從企業偷走大批內部資料。對此,OwnCloud也發布資安公告,指出這起事故並非他們的平臺出現零時差漏洞造成,呼籲用戶立即啟用多因素驗證。

經由摩根大通和Fried Frank合作,確認事件影響摩根大通的某種基金投資客戶,以及相關個人如配偶或依授權書行事的代理人,總人數為659人。受影響資料包含全名、聯絡資訊(地址、電話或電子郵件)、金融帳戶號碼、社會安全號碼、護照號碼或其他政府核發的身分證號碼。摩根大通為受影響人士提供2年的信用監控服務。

Apex Legends爆出角色遭遠端操控與強制斷線事件,開發商Respawn已修復但未說明原因

知名遊戲Apex Legends近日出現疑似遭遠端干預輸入的安全事件,多名玩家回報在連線狀態正常時,角色仍會出現非本人操作的移動與行為,並伴隨強制斷線與暱稱遭更動等異常。Respawn已在對外承認事件後的數小時內表示問題已排除,但截至目前仍未公開成因、受影響範圍與更多技術細節。

綜合玩家回報,異常情況至少自1月9日前後開始出現。社群陸續流傳多段錄影與貼文,內容顯示角色在非本人操作下自行移動,甚至被引導往地圖邊緣,另有案例指出隊友被依序踢出伺服器,但角色仍留在場上行動,疑似遭他人接手操控。

Respawn在2026年1月10日透過社群平臺回應,表示已注意到一樁進行中的安全事件,外部人士能在遊戲內遠端控制其他玩家輸入。公司同時強調初步調查未發現跡象顯示攻擊者能在玩家電腦上安裝或執行程式碼,因此不像遠端程式碼執行或注入攻擊那類典型情境,並稱正著手處理並將持續更新資訊。

化學大廠磐亞(4707)於1月14日傍晚,於股市公開觀測站發布重大訊息,證實公司網站的代管服務遭受網路分散式阻斷服務(DDoS)攻擊。磐亞在發現異常後,立即通知委外代管廠商啟動相關資安防護及應變機制。在技術團隊的協作下,目前已成功阻斷攻擊,並確保網站服務恢復正常。

其他資安威脅

◆攻擊手法Reprompt針對微軟Copilot用戶而來,可竊取連線階段資料及洩露敏感內容

◆惡意程式Pluggyape透過即時通訊軟體Signal與WhatsApp,鎖定烏克蘭國防軍而來

◆駭客長期透過購物網站的結帳網頁從事側錄活動,竊取客戶的信用卡資料

◆攻擊手法Ghost Tap鎖定安卓手機而來,意圖榨乾使用者的銀行帳戶

近期資安日報

【1月14日】微軟修補3個零時差漏洞,其中1個已出現攻擊行動

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02