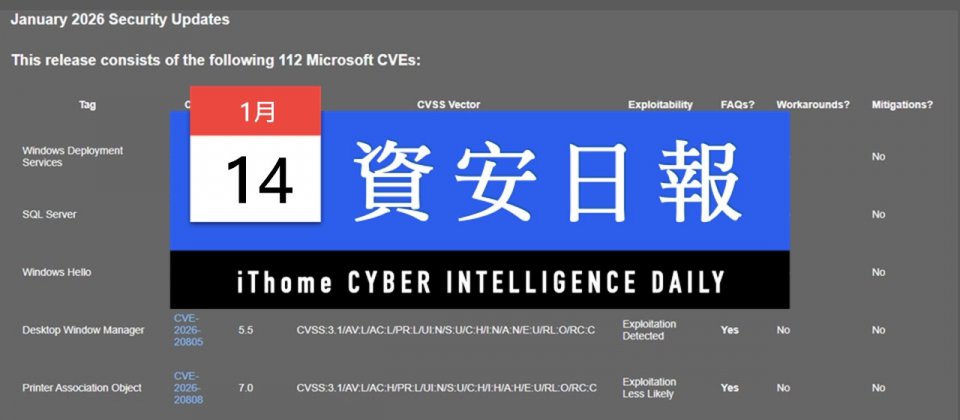

微軟1月修補3個零時差漏洞,其中1個已被用於實際攻擊、2個已公開

1月13日微軟發布本月例行更新(Patch Tuesday),針對旗下Windows作業系統、Office辦公室套裝軟體,以及Azure雲端服務與開發工具,修補112個安全漏洞,較上個月57個多出一倍。值得留意的是,已有遭到利用與細節被公開的零時差漏洞,用戶應儘速採取行動因應。

其中,已被用於實際攻擊行動的是資訊洩露(ID)漏洞CVE-2026-20805,此漏洞出現於桌面視窗管理員(Desktop Window Manager,DWM),一旦遭到利用,取得授權的攻擊者,能在本機電腦上,透過桌面視窗管理員將資料外洩給未經授權的人,洩漏的資訊是進階程序呼叫的一段使用者模式記憶體位址,CVSS風險為5.5分。

此漏洞由微軟威脅情報中心(MSTIC)及微軟安全回應中心(MSRC)通報,不過,微軟並未透露漏洞如何遭到利用。長期觀察微軟每月例行更新的Zero Day Initiative(ZDI)推測,攻擊者利用此漏洞洩露特定的記憶體區段位址後,可能會在下個階段啟動攻擊鏈,並能執行任意程式碼。

SAP發布1月例行更新,修補SQL注入、程式碼注入,以及遠端程式碼執行的重大漏洞

SAP於1月13日發布本月例行更新(Security Patch Day),總共修補17個資安漏洞,根據危險程度區分,有重大漏洞4個、高風險漏洞4個、中度風險7個,以及低風險兩個。

本次修補的重大漏洞為CVE-2026-0501、CVE-2026-0500、CVE-2026-0498,以及CVE-2026-0491,影響ERP系統S/4HANA、應用程式效能監控(APM)平臺Wily Introscope Enterprise Manager,以及資料複製與轉換平臺Landscape Transformation。

其中,有兩個漏洞CVE-2026-0501及CVE-2026-0498,同時影響本地建置與雲端版本的S/4HANA,最嚴重的是CVSS風險評分達到9.9的CVE-2026-0501,此為SQL注入漏洞,起因是輸入驗證不夠充分,通過身分驗證的攻擊者可藉由執行特定的SQL查詢,從而讀取、竄改,甚至刪除後端資料庫的內容。

Adobe為ColdFusion修補Apache Tika滿分漏洞,呼籲用戶優先處理

1月13日Adobe針對旗下13款應用程式發布更新,總共修補25個漏洞,其中有18個被列為重大層級,比起12月公布的139個漏洞,數量已大幅下降。值得留意的是,本次最為危險而受到高度關注的漏洞,是出現在網頁應用程式開發平臺ColdFusion的CVE-2025-66516,Adobe呼籲企業,應優先安排ColdFusion更新的部署。

CVE-2025-66516出現在ColdFusion採用的文件內容分析元件Apache Tika,屬於XML外部實體(XXE)型態的漏洞,攻擊者只要發送嵌入XML Forms Architecture(XFA)表單的特製PDF檔案,就有機會在未經驗證的情況下,遠端讀取伺服器敏感資料,或是對內部系統發送請求,過程完全不需使用者互動,CVSS風險達到10分(滿分10分),Adobe發布ColdFusion 2025 Update 6與ColdFusion 2023 Update 18修補,並將其更新程式的部署優先順序列為第1級。

從修補重大漏洞數量來看,DreamWeaver本次修補5個漏洞最多,也相當值得留意。這些漏洞涵蓋作業系統命令注入、輸入驗證不夠周延,以及授權不正確型態的弱點,可被用於執行任意程式碼或任意寫入系統檔案,風險值介於7.8至8.6分。

Google發布Chrome 144電腦版更新,修補3項高風險漏洞

Google於1月13日發布電腦版Chrome 144穩定更新,推送版本包含Linux版144.0.7559.59,以及Windows與Mac版144.0.7559.59與144.0.7559.60,更新將於未來幾天至數週內陸續提供給用戶。

此次更新共修補10項資安漏洞,這些弱點的CVSS風險分數尚未公布,但Google表明其中包含3項高風險漏洞。最受關注的是CVE-2026-0899,該漏洞出現在V8 JavaScript引擎,屬於越界記憶體存取問題,由外部資安研究人員@p1nky4745通報,Google並提供8,000美元漏洞獎勵。

另外兩項高風險漏洞為CVE-2026-0900與CVE-2026-0901,分別涉及V8與Blink元件的不當實作問題,前者由Google內部通報,後者則由資安研究人員Irvan Kurniawan(sourc7)發現。

工作流程自動化平臺n8n重大漏洞Ni8mare公開近一周,仍有近6萬臺實體尚未修補

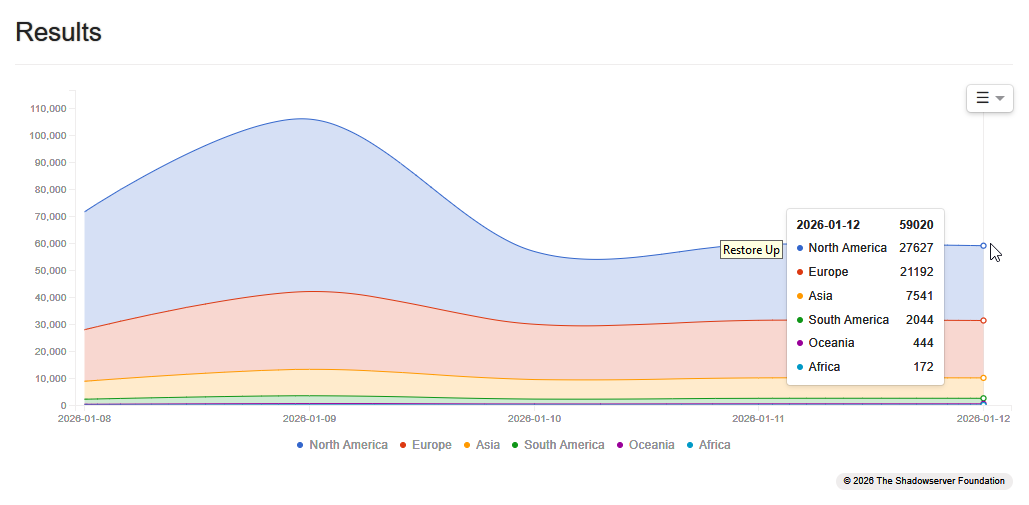

資安業者Cyera近日公開工作流程自動化平臺n8n重大資安漏洞CVE-2026-21858(Ni8mare),n8n也隨後發布公告提醒自架用戶儘速修補。根據Shadowserver掃描結果,截至2026年1月12日,仍有59,020個對外暴露的n8n實體尚未修補,其中有99個位於臺灣,且在週末期間,一度觀測到105,763個曝險的n8n實體。

n8n在公告中說明,漏洞只會出現在特定的表單型工作流程。當工作流程同時具備可上傳檔案的表單提交觸發器,且在流程尾端以表單結束節點回傳二進位檔案時,因輸入驗證不當,未經身分驗證的攻擊者在特定條件下可遠端讀取底層檔案系統內容,造成機敏資訊曝光,並可能被用來進一步接管n8n實例,CVSS風險達到10分(滿分10分)。

就受影響範圍而言,n8n說明此漏洞主要影響自架版本1.65到1.120.4,並指出雲端託管環境由官方自動升級處理,2.x系列也已內建修補。對仍在上述版本區間的自架用戶,官方建議直接升級到1.121.0或更新版本。要是短期內無法升級,可先限制或停用對外公開的網路回呼與表單端點,降低被掃描與嘗試利用的機會。

美國網路安全暨基礎設施安全管理署(CISA)在1月12日,將自架Git平臺Gogs的漏洞CVE-2025-8110納入已遭利用的漏洞列表(KEV),並要求美國聯邦機關在2月2日前完成修補或採取替代措施,以降低既有威脅擴散的風險。

Gogs是以Go語言撰寫,主打可自架的輕量Git服務,常見於中小型團隊或內網程式碼託管情境。資安業者Wiz揭露的CVE-2025-8110之所以受到關注,在於攻擊流程貼近實務情境,攻擊者在具備已驗證身分且可建立儲存庫等權限的前提下,可透過PutContents API搭配符號連結(Symbolic Link)繞過既有路徑檢查,將寫入動作導向儲存庫目錄之外,進而在伺服器端達到任意命令執行的效果。

Gogs專案已在GitHub程式碼庫提交針對CVE-2025-8110的修補與說明,核心方向是強化符號連結與路徑邊界檢查,避免透過PutContents等寫入流程把檔案更新導向儲存庫之外。企業與開發團隊應先盤點環境內是否仍在使用Gogs,特別是對外服務節點,再依供應商指引評估更新作業或採取等效緩解措施,例如減少對外曝露面與關閉不必要的開放註冊。

駭客兜售50家大型企業的內部資料,疑透過員工電腦竊得帳密,入侵雲端檔案共用環境而得逞

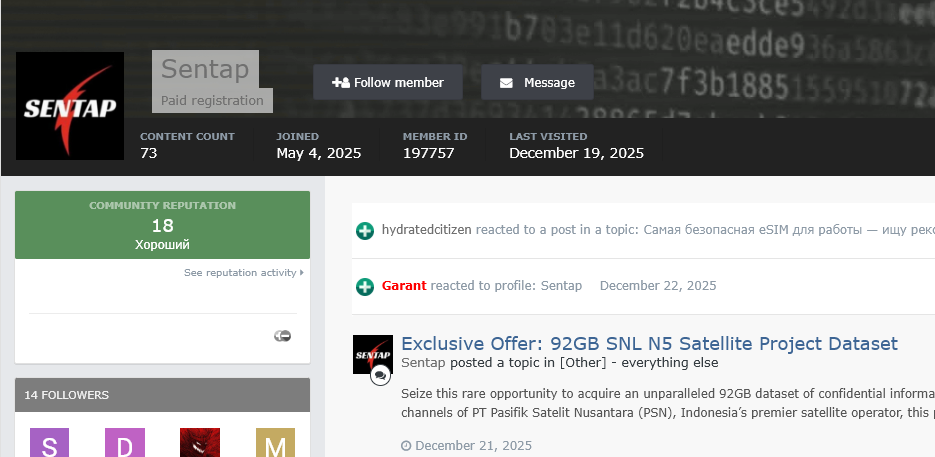

根據威脅情報公司Hudson Rock的調查,代號為Zestix(又名Sentap)的駭客,正於暗網兜售從全球約50家知名企業竊取的機密資料。這場大規模外洩的源頭,並非複雜的系統漏洞,而是基礎的「憑證衛生(Credential Hygiene)」失敗,企業並未落實定期更換密碼,以及沒有採用多因素驗證(MFA)而釀禍。

有別於許多資料外洩事故,駭客必須設法取得企業網路環境的初期存取管道,Zestix則是另闢蹊徑:透過廣泛利用竊資軟體,例如:RedLine、Lumma,或是Vidar來感染員工電腦或特定的裝置,然後從竊得的事件記錄資料進行過濾,找到ShareFile、Nextcloud,以及OwnCloud等企業雲端檔案共享服務平臺(EFSS)的入口網站網址與帳密資料,然後輕易從企業偷走大批內部資料。對此,OwnCloud也發布資安公告,指出這起事故並非他們的平臺出現零時差漏洞造成,呼籲用戶立即啟用多因素驗證。

受害企業遍布全球多個產業,包括航空、機器人、房地產,以及政府的基礎設施。名單中不乏知名企業如西班牙國家航空(Iberia Airlines)、日本積水房屋(Sekisui House)、列車製造商中車麻薩諸塞(CRRC MA),以及哥倫比亞大型IT整合服務業者CiberC等。

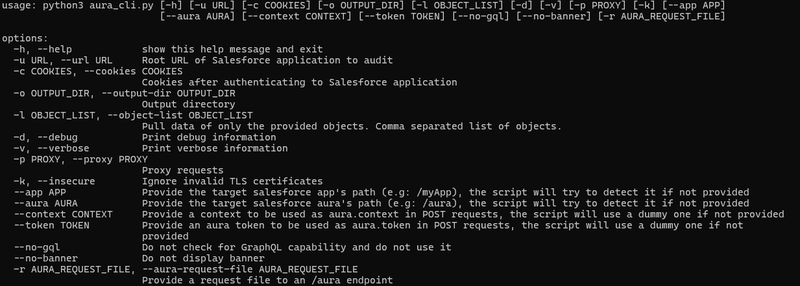

因應去年多家企業Salesforce資料外洩,Google旗下資安服務部門Mandiant開源名為AuraInspector的工具,能偵測導致敏感資訊外洩的Salesforce配置錯誤。

因應去年多家企業Salesforce資料外洩,Google旗下資安服務部門Mandiant開源名為AuraInspector的工具,能偵測導致敏感資訊外洩的Salesforce配置錯誤。

針對提供此工具的動機,起因是Mandiant經常發現企業Salesforce的對外平臺體驗雲(Salesforce Experience Cloud),存在配置不當問題而不自知,可讓駭客存取敏感資料,包括信用卡號、身分文件,以及健康資訊等。Mandiant的AuraInspector為命令列工具,可自動偵測Salesforce Aura框架內的存取控制配置錯誤,協助辨識和稽核Salesforce對外網站的配置問題,防範資料外洩。

Mandiant指出,Aura的底層權限配置錯誤,很可能引發資料外洩。由於Salesforce物件共享規則可以在好幾層進行配置,想找出錯誤配置變得很困難,企業管理員仍舊面臨挑戰,使得Aura端點成為Salesforce體驗雲中最常被鎖定攻擊的端點。

其他漏洞與修補

◆Apache Struts存在XXE漏洞,恐曝露敏感資料、引發DoS或SSRF攻擊

◆資料壓縮程式庫zlib存在重大漏洞,恐造成記憶體全域緩衝區溢位

◆Fortinet修補SIEM平臺重大漏洞,若不處理恐導致組態配置外流

近期資安日報

【1月13日】VMware ESXi零時差漏洞恐在兩年前就遭到利用

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02