思科修補網路存取控制平臺ISE資安漏洞,並表示已有概念驗證程式碼出現,恐將被用於實際攻擊

去年思科公布及修補多項網路存取控制(NAC)平臺Identity Services Engine(ISE)資安漏洞,其中有多個CVSS風險評分接近或達到滿分10分,相當危險而引起外界高度關注,現在他們公布另一個僅有4.9分的中度風險漏洞,並指出已有概念驗證工具(PoC),消息一出,各大資安新聞媒體跟進報導。

1月7日思科發布資安公告揭露CVE-2026-20029,此為ISE與ISE被動身分識別連接器(ISE Passive Identity Connector,ISE-PIC)的資訊洩露漏洞,存在於授權(licensing)的功能,通過身分驗證且具有管理權限的攻擊者能遠端觸發漏洞,存取敏感資訊,CVSS風險值為4.9分,他們特別提及,已有公開的漏洞利用概念驗證程式碼,使得攻擊者可將漏洞用於實際攻擊。此漏洞影響3.4版以下的ISE與ISE-PIC,思科發布3.2 Patch 8、3.3 Patch 8,以及3.4 Patch 4版修補,3.5版用戶不受影響。

這個漏洞發生的原因,在於ISE與ISE-PIC的網頁管理介面對於XML檔案處理不當,攻擊者可上傳惡意檔案至應用程式觸發,一旦成功利用,就有機會從作業系統底層讀取任何檔案,其中包括管理員都無法存取的敏感資料。不過,利用漏洞存在必要條件,那就是攻擊者必須事先取得有效的管理員憑證。

俄羅斯駭客以假藍色當機畫面發動ClickFix攻擊,鎖定旅館業者而來

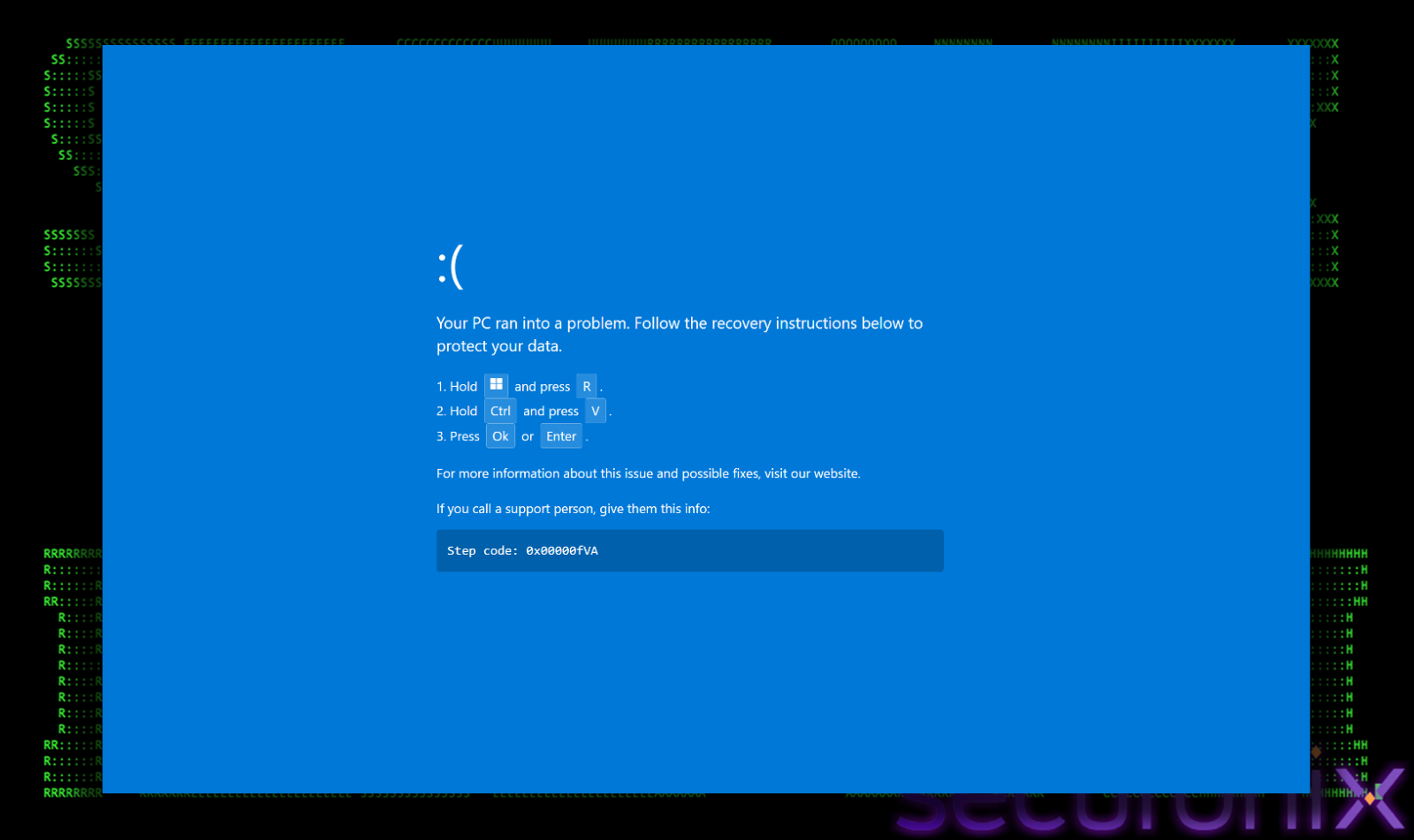

資安業者Securonix發現,近來俄羅斯駭客以包含假造Windows藍色當機畫面(BSOD)的ClickFix手法攻擊旅館業者,以便在受害電腦執行遠端指令。

研究人員自數個月前追蹤到這波攻擊,並將之命名為Phalt#Blyx。這波行動包含多階段感染。攻擊行動鎖定歐洲旅館業者,特別是處理訂房事宜的員工。一開始,攻擊者假造以Booking.com取消訂房為名義的釣魚信件,信中包含上千歐元的收費,以誘使受害者點擊其中的連結。連結導向假冒Booking.com的釣魚網站,此網站顯示圖靈驗證機制(CAPTCHA)取信受害者,若是依照指示操作及點選後,電腦螢幕就會被假的BSOD頁面覆蓋,要求受害者按照指示打開Windows執行視窗(Win + R),貼上已複製到剪貼簿中的惡意PowerShell命令執行。

此PowerShell指令碼會在用戶裝置執行下載v.proj專案檔,並呼叫合法微軟工具MSBuild.exe,來編譯與執行有效酬載。最終部署DCRat遠端存取木馬(RAT)。

兩款惡意Chrome擴充套件洩漏ChatGPT與DeepSeek對話內容,累計安裝超過90萬次

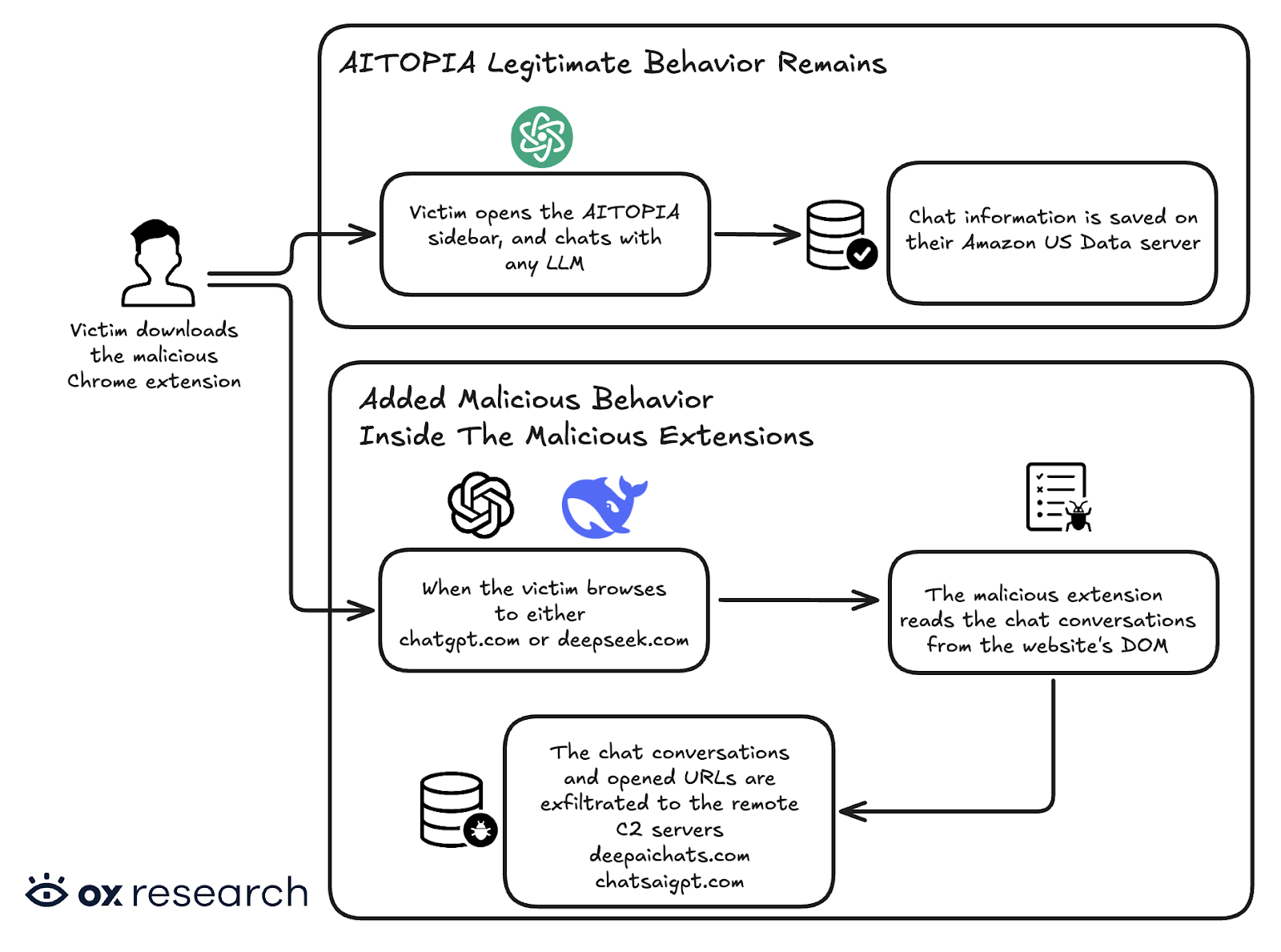

資安業者OX Security指出,Chrome線上應用程式商店出現兩款惡意擴充套件,會將使用者在ChatGPT與DeepSeek的對話內容連同瀏覽資料外傳至攻擊者控制的伺服器。兩個套件在商店頁面分別顯示約60萬與30萬名使用者,合計超過90萬。研究人員另指出,其中一款曾帶有Chrome線上應用程式商店的精選徽章,增加其在搜尋結果與推薦位置的曝光機會。

遭研究人員點名的兩款擴充套件分別為Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI,以及AI Sidebar with Deepseek, ChatGPT, Claude and more。這兩款套件標榜可在瀏覽器內提供AI側邊欄,讓使用者在任何網頁上直接呼叫ChatGPT、DeepSeek等模型進行對話與輔助寫作,或是進行網頁內容摘要等工作。

這兩款擴充功能除了會外傳使用者的AI對話內容,還同時蒐集所有Chrome分頁的完整網址,並以約每30分鐘一次的頻率彙整後批次送往攻擊者控制的伺服器。由於網址往往包含搜尋關鍵字與各種參數,一旦外洩,攻擊者就可能據此拼湊出使用者的瀏覽輪廓與工作情境。惡意程式會以蒐集匿名分析資料為由引導使用者同意,但實際外傳的是完整對話內容與瀏覽資訊。

釣魚郵件改以HTML表格繪製QR Code,目的是規避相關手法的偵測機制

資安顧問公司Nettles Consulting研究人員指出,近期觀察到一波實際流入收件匣的釣魚郵件活動,這些郵件並未直接以圖片嵌入QR Code,而是使用HTML表格的儲存格逐格指定黑白背景色,在郵件內文中繪製可掃描的QR Code圖樣。由於不少郵件安全產品對QR Code網釣的偵測與解析,長期以影像內容為主要分析對象,這類無影像QR Code的呈現方式,將有機會降低既有偵測規則的命中率,成為QR Code釣魚的另一種繞過途徑。

研究人員分析提到,惡意使用QR Code在實體與電子郵件中早已常見,掃描後導向釣魚頁面的效果與點擊網址連結並無不同。隨著安全廠商陸續強化對郵件內含QR Code影像的偵測與分析,攻擊者也持續尋找替代呈現方式,試圖避開以圖片為核心的檢測流程。

樣本郵件寄送時間落在2025年12月22日至26日,版面設計相對簡單,通常只有數行文字搭配一個置中的QR圖樣。從使用者視角看起來,郵件中的QR Code外觀與常見圖片相近,僅略顯壓縮,但實際上並沒有任何影像檔或內嵌圖片,而是由大量表格列與儲存格組成。

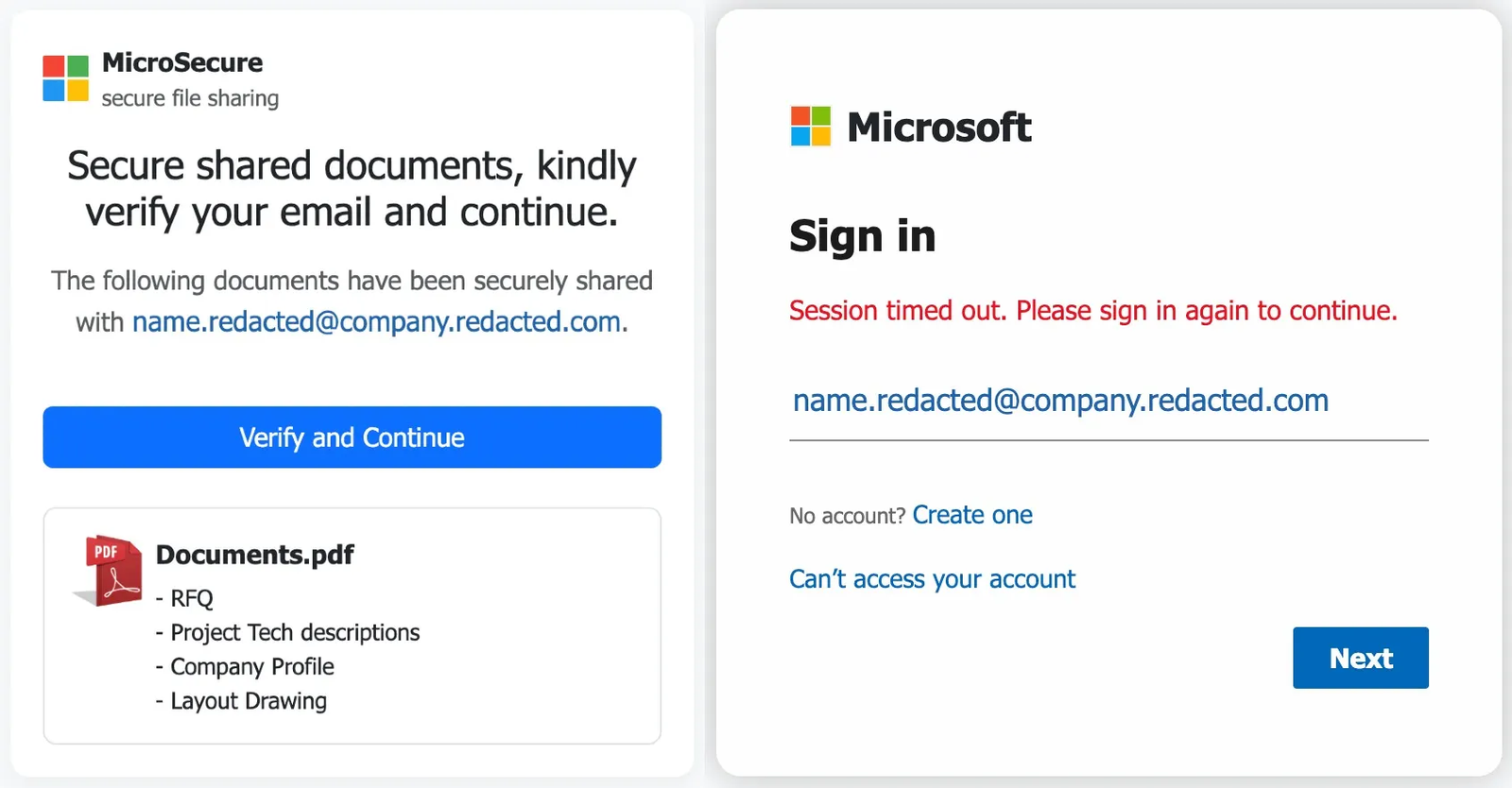

聚焦開源軟體供應鏈安全的美國資安新創Socket近日揭露高度客製化的魚叉式網釣攻擊行動,駭客利用6個不同的NPM帳號,上傳至少27個惡意NPM套件,這些套件被用來投放可在瀏覽器中執行的釣魚頁面,先偽裝成企業文件分享流程,再引導至仿冒的微軟登入畫面,以竊取受害者的微軟帳號憑證。

遭到駭客鎖定的受害者會先收到網釣電子郵件,主題多為文件分享、詢價單,或合約資料,郵件內含文件連結,但實際指向NPM生態系的官方內容傳遞網路(CDN),如unpkg或jsDelivr;點擊後,頁面宣稱需要先驗證身分才能檢視文件,隨後轉至偽造的微軟登入畫面,而且已預先填入目標對象的電子郵件地址,以登入逾時為由要求受害者重新登入並輸入密碼,假若照做,該憑證即被傳送至駭客所控制的伺服器。

值得注意的是,這些惡意套件中直接寫入特定對象的電子郵件地址,顯示駭客在發動攻擊之前,已事先鎖定受害者並量身設計釣魚流程,至少有25名目標對象被鎖定,高度集中於製造、工業自動化、塑膠與醫療產業中的業務與商業開發人員,且主要分布於美國與其盟國,包括臺灣、奧地利、英國、比利時、加拿大、法國、德國、義大利、瑞典、葡萄牙,以及西班牙。

Totolink無線訊號強波器重大漏洞,可讓攻擊者完全控制裝置

Totolink無線訊號強波器(Wireless Extender)EX200 Extender存在重大漏洞,能讓遠端攻擊者全權接管系統。

這項漏洞編號CVE-2025-65606,存在於生命週期已經結束(EOL)的Totolink EX200,影響韌體上傳處理單元。根據CERT/CC說明,該機制在處理某些變造過的韌體檔案時會發生異常。此時,Totolink裝置會啟動,在無須通過身分驗證的情況下以root權限執行telnet服務。由於一般而言Telnet介面是關閉的,而且不應曝露在網際網路,因此該行為會產生不應出現的遠端執行介面。

雖然利用漏洞存在必要條件,攻擊者必須事先通過網頁管理介面的身分驗證,才能存取韌體上傳功能利用漏洞,然而一旦錯誤條件被觸發,就能讓未經驗證的Telnet服務大開方便門,讓攻擊者掌握裝置完整控制權。Totolink表明不會發布安全更新,用戶應更換裝置因應。

針對電子零件製造商信邦遭網攻,勒索軟體DragonForce聲稱是他們所為

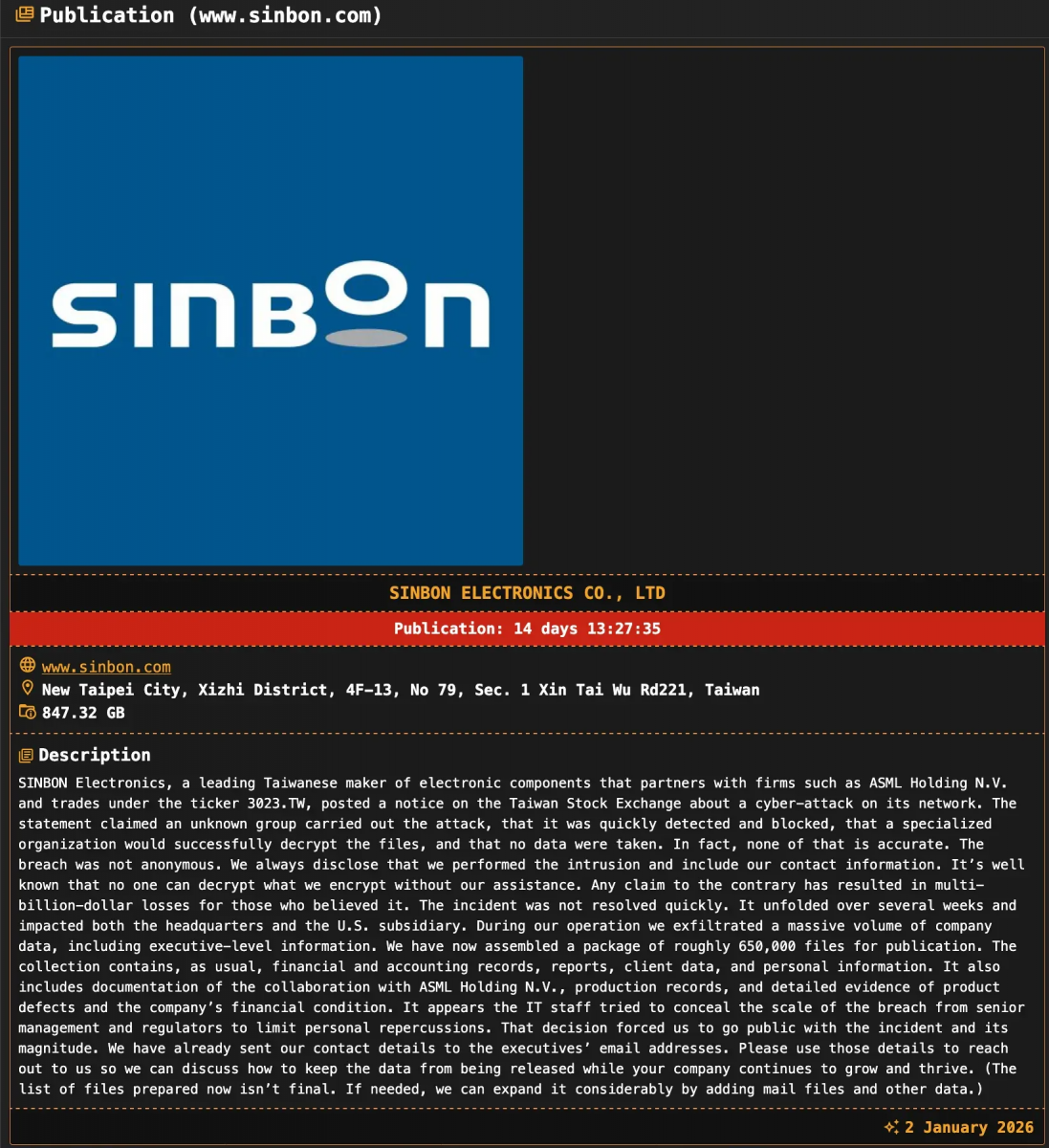

製作連接線組與連接器的電子零件整合設計暨製造商信邦電子(Sinbon Electronics),在12月24日於股市公開觀測站發布資安重訊,指出該集團與海外子公司的部分資訊系統遭到網攻,本月初有駭客組織聲稱犯案,竊得該公司與半導體大廠之間的合作文件。

根據Cybersecurity News Everyday、Ransomware.Live,以及RedPacket Security等威脅情報網站公布的消息,勒索軟體駭客組織DragonForce於1月2日宣稱,他們入侵了總部位於新北市的Sinbon Electronics(www.sinbon.com),竊得847.32 GB資料,約有65萬個檔案,這些資料來自臺灣總部與美國子公司。駭客揚言,若是信邦不予理會,他們將在兩週後公布竊得資料。針對此事,國內媒體民視新聞網前幾天也跟進報導,不過詭異的是,該新聞目前已下架。

究竟信邦被DragonForce宣稱竊走哪些內部機密資料?對方聲稱,這批資料包含了財務與會計記錄、用戶資料與個人資訊、生產記錄、產品缺陷細節,以及公司財務狀況報告等,其中,他們特別提及信邦與半導體裝置製造商艾司摩爾(ASML Holding N.V.)的合作文件。

英國車廠Jaguar Land Rover銷售下滑43%,網路攻擊事故是主因

受到去年9月網路攻擊事件,導致工廠停工將近一個月,以及美國關稅影響,英國車廠Jaguar Land Rover(JLR)上季全球車輛批發及零售出貨,分別驟降43%及25%。

根據JLR的會計年度2026年第三季財報,批發出貨為5.9萬輛,較前一年減少43.3%,較上季減10.6%。零售出貨則為7.96萬輛,年減25.1%。

JLR最新財報說明,網攻事件後該公司直到11月中旬,生產才回復到平日水準,加上車輛配銷全球的時間遞延,因而導致上季衰退的批發與零售數字。其他原因還包括上季該公司在推出新款Jaguar前,採取計畫性減產舊款Jaguar,以及今年美國關稅對JLR美國市場出口的負面影響。

其他資安威脅

◆針對去年連續攻擊臺灣大型醫療機構的勒索軟體CrazyHunter,資安公司Trellix公布其迴避偵測手法

◆中國駭客UAT-7290鎖定南亞電信業者而來,透過邊緣裝置散布Linux惡意軟體

◆中國駭客利用遭到入侵的SonicWall SSL VPN設備,散布VMware零時差漏洞利用工具包

◆中國駭客Salt Typhoon傳出入侵美眾議院郵件系統,鎖定參與國安事務的委員會從事網路間諜活動

近期資安日報

【1月8日】駭客利用React2Shell及FortiWeb資安漏洞從事針對性攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05