殭屍網路Kimwolf勢力擴大,透過代理伺服器服務的網路環境綁架逾200萬臺安卓裝置

半個月前,中國資安公司奇安信揭露感染逾180萬臺電視盒與數位電視的大型殭屍網路Kimwolf,並推測就是最近兩年多次發動大規模DDoS攻擊的殭屍網路Aisuru另起爐灶,現在有其他資安公司加入調查的行列,並公布新的發現。

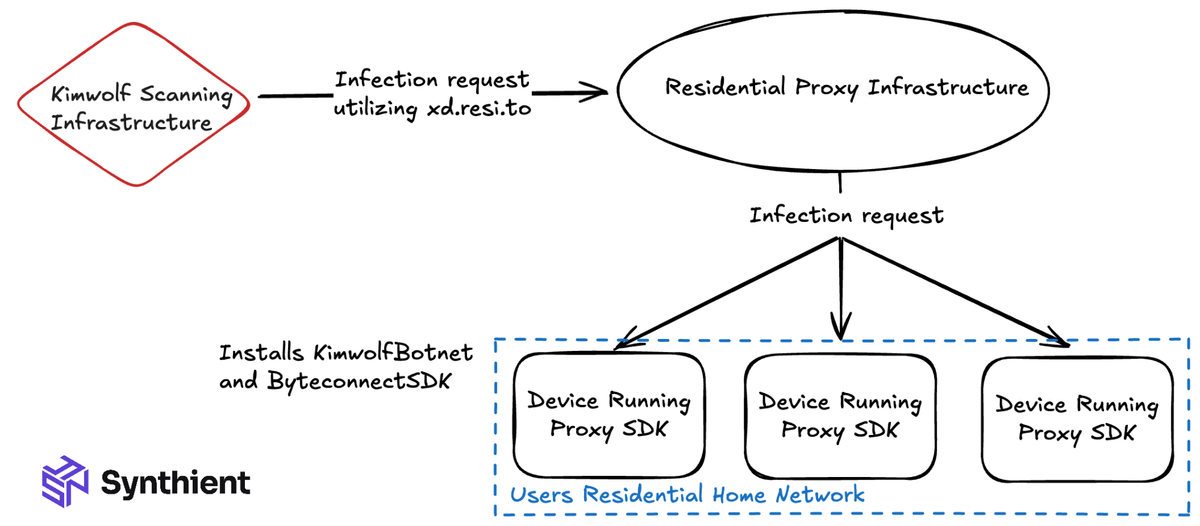

資安公司Synthient指出,Kimwolf大約從2025年8月開始積極活動,迄今他們確認至少有超過200萬臺安卓裝置遭到感染,主要的感染途徑是透過固定代理伺服器(Residential Proxy)的網路環境,對於曝露在公開網路環境、啟用Android Debug Bridge(ADB)服務的裝置,部署殭屍網路病毒。由於此殭屍網路仰賴固定代理伺服器擴大勢力,因此,該公司呼籲所有代理伺服器供應商,封鎖高風險的連接埠,並限制本地網路環境的存取;他們也提供使用者檢測工具,確認電視盒是否遭到感染。

針對Kimwolf快速成長的原因,Synthient認為是利用固定代理伺服器網路的漏洞而得逞,該公司根據他們設下的蜜罐陷阱,看到來自江蘇艾迪信息科技代理伺服器服務IPIDEA的攻擊活動,並在11月12日出現增加的現象,駭客鎖定的網域名稱,會特別針對指向執行代理伺服器軟體開發套件(SDK)的裝置進行解析。

殭屍網路RondoDox將重大漏洞React2Shell納入武器庫,綁架Next.js應用程式伺服器

鎖定物聯網裝置資安漏洞而來的殭屍網路RondoDox,最早是半年前資安公司Fortinet發現相關活動,當時他們看到駭客大肆掃描TKB的DVR設備作業系統命令注入漏洞CVE-2024-3721,以及中國網路設備廠商廈門四信科技工控路由器命令注入漏洞CVE-2024-12856,如今有資安公司指出,此殭屍網路的活動最早可追溯到2025年3月。

威脅情報公司CloudSEK指出,RondoDox從12月上旬開始轉換主要攻擊目標,利用CVE-2025-55182(React2Shell)綁架Next.js應用程式伺服器,後續進一步更換基礎設施從事相關活動,該公司從12月13日起,不到一週,已發現超過40起重複的攻擊活動。此殭屍網路病毒迄今已發展出超過10個變種,CloudSEK也確認有6臺C2伺服器用於相關活動。

RondoDox鎖定Next.js應用程式伺服器的漏洞利用活動,大致可分成兩個階段,12月8日至16日進行漏洞掃描,尋找存在React2Shell的伺服器,接著從12月13日開始,透過Node.js於目標主機植入殭屍網路病毒,隨後下載ELF二進位檔案並於背景執行。這些ELF檔包含Mirai變種、挖礦軟體,以及殭屍網路載入工具。

中國駭客DarkSpectre鎖定Chrome、Edge,以及Firefox用戶散布惡意軟體,880萬用戶恐曝險

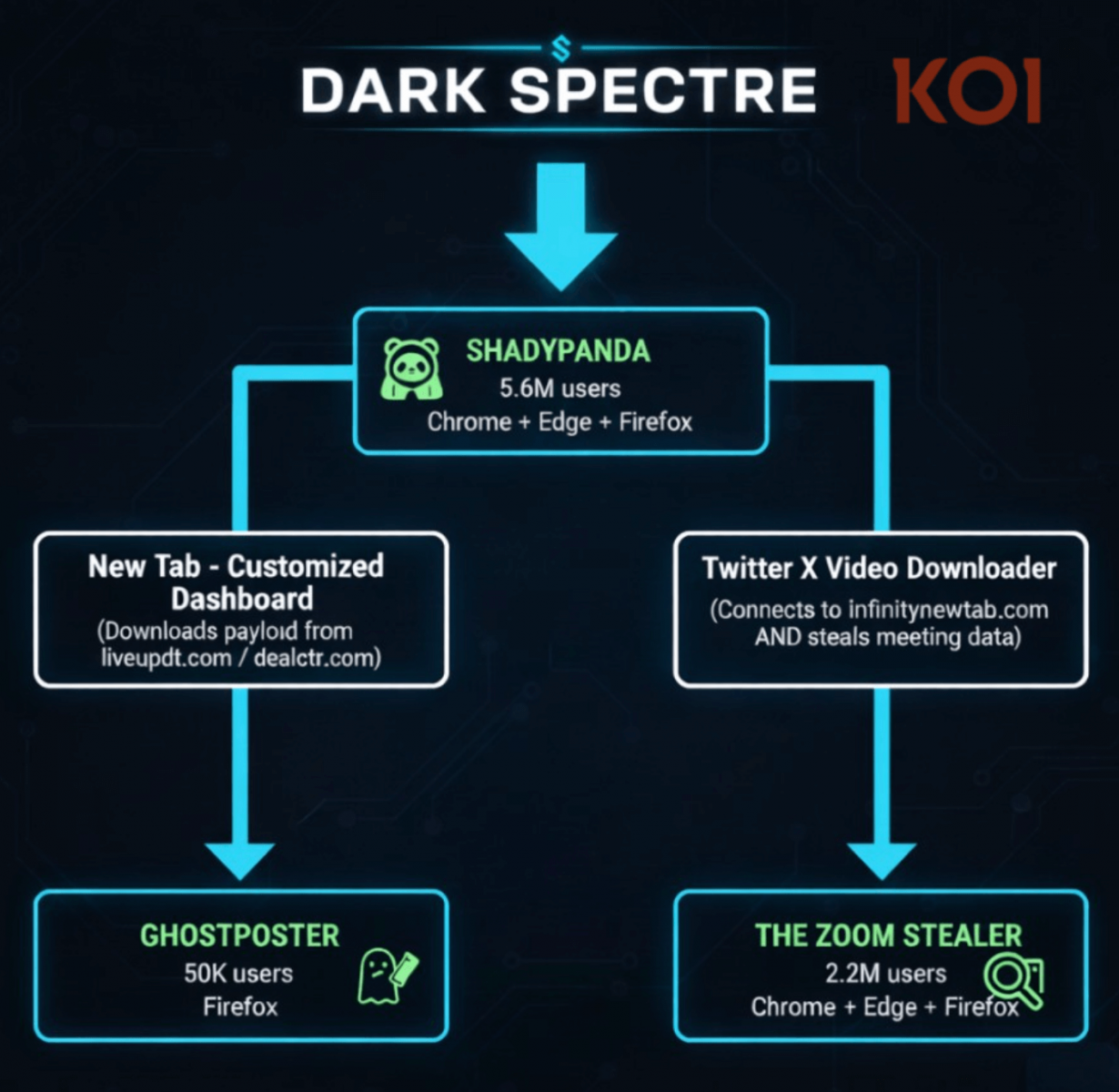

資安公司Koi Security近日公布Zoom Stealer攻擊行動,中國駭客組織DarkSpectre針對Chrome、Edge,以及Firefox用戶而來,將惡意程式偽裝成會議工具並上架延伸套件市集Chrome Web Store、Edge Add-ons,以及Firefox Add-ons,目的是蒐集企業組織的會議情報,並建立能夠搜尋的資料庫。一旦使用者不慎安裝這些延伸套件,瀏覽器就會要求超過28種視訊會議平臺的存取授權,並透過WebSocket將線上會議的內容傳送給攻擊者,這些有問題的套件已被下載220萬次。值得留意的是,前幾個月出現的攻擊活動ShadyPanda與GhostPoster,也是這組人馬所為,三波活動的惡意套件總計被安裝了880萬次。

針對發現Zoom Stealer的過程,起因是Koi Security對於ShadyPanda進行後續追蹤,結果發現名為Twitter X Video Downloader的怪異套件,此套件與ShadyPanda共用核心基礎設施,但特徵與行為卻有所不同,不僅會監控使用者及外洩資料,還會進一步從視訊會議平臺收集會議情報,因此該公司認定是獨立於ShadyPanda的攻擊行動,並命名為Zoom Stealer,他們一共找到18個惡意套件,這些套件皆具備駭客宣稱的功能,其中一款稱為Chrome Audio Capture的套件,下載次數最多,突破80萬次。

Koi Security也公布另外兩起活動的最新調查結果,其中,ShadyPanda的惡意套件先前確認已被下載430萬次,他們後續找到另外一百多個有關的延伸套件,有9個出現明顯的惡意行為,另有85個目前無害的套件,駭客後續將會透過更新進行武器化,相關套件累積被下載560萬次。

加密貨幣錢包Trust Wallet的Chrome延伸套件遭駭,起因是開發環境遭Shai-Hulud供應鏈攻擊釀禍

去年底加密貨幣錢包服務Trust Wallet的Chrome延伸套件遭駭,許多用戶於社群回報資產被洗劫,當時經營團隊推測,攻擊者疑似透過外流的Chrome Web Store API金鑰得逞,從外部提交惡意版本,以便繞過發布流程的檢查作業,究竟駭客如何取得金鑰,後續Trust Wallet指出,可能與近期發生的軟體供應鏈攻擊有關。

12月30日Trust Wallet公布新的調查結果,指出攻擊者取得金鑰的來源,應該就是11月發生的NPM蠕蟲供應鏈攻擊活動Sha1-Hulud(Shai-Hulud 2.0),他們藉此取得延伸套件的原始碼,以及API金鑰,從而在Chrome Web Store發布具有後門的惡意延伸套件,收集用戶的錢包敏感資料。

該維運團隊也進一步說明影響範圍,凡是在12月24日至26日期間,曾使用2.68版Chrome延伸套件登入錢包的使用者,就有可能遭殃,他們已在這些用戶套件上顯示警訊,估計有2,520個錢包遭到掏空,損失達到約850萬美元,駭客使用17個錢包移轉這些資產。

Google修補Chrome高風險漏洞,WebView安全缺陷恐遭濫用

Google於1月6日發布桌面版Chrome穩定通道更新,涵蓋Windows(143.0.7499.192)、macOS(143.0.7499.193),以及Linux(143.0.7499.192)平臺,並將於未來數天至數週內分批推送。此次更新共修補1項高風險資安漏洞CVE-2026-0628。

Google指出,CVE-2026-0628源於WebView標籤中的政策落實不足,在特定情境下,可能被攻擊者濫用以繞過既有的安全限制。由於該漏洞被評為高風險等級,Google表示,在多數使用者完成更新前,將暫時限制漏洞細節與相關連結的公開。

該漏洞由外部資安研究人員Gal Weizman於2025年11月通報,Google未提及是否出現漏洞濫用活動,而且,目前其CVSS風險評分尚未公布,美國NVD、歐盟EUVD等漏洞資料庫也沒有此漏洞的細部資訊。

ChatGPT Atlas代理模式更新,引入對抗式訓練防提示詞注入攻擊

OpenAI在ChatGPT Atlas的代理模式推出安全更新,替瀏覽器代理導入新的對抗式訓練模型檢查點,並強化周邊防護機制。OpenAI表示,更新主因是透過內部自動化紅隊演練發現一類新的提示詞注入攻擊手法,因此先行修補,以降低代理在執行使用者任務時被誤導的風險。

所謂代理模式,是讓系統在使用者瀏覽器中讀取網頁內容並代為點擊與輸入,也可能在處理郵件、文件或行事曆等工作流程中接觸到大量外部內容。OpenAI提醒,當代理能在登入狀態與既有工作脈絡下採取動作,攻擊者就可能把惡意指令混入郵件、附件、共享文件或一般網頁,誘使代理把不受信任的文字誤當成應遵循的指令,導致偏離使用者原本的要求。

當自動化紅隊發現新的有效攻擊模式,防守端就把這些案例納入對抗式訓練,並把攻擊軌跡用來改善模型以外的防護堆疊,例如監控機制、放入模型脈絡的安全指示,以及系統層保護措施,讓代理在接觸不受信任內容時更能維持以使用者意圖為優先的判斷,並在關鍵動作前要求確認。

CISA針對Whill電動輪椅重大漏洞提出警告,攻擊者恐透過藍牙裝置接管

美國網路安全暨基礎設施安全局(CISA)發布工業控制系統醫療資安通報,指出日本行動輔具業者Whill的電動輪椅Model C2與Model F,存在嚴重藍牙弱點CVE-2025-14346,CVSS v3.1分數為9.8,屬重大風險等級。一旦遭利用,攻擊者只要在藍牙有效範圍內,就可能接管裝置控制。

該漏洞根源在於裝置未對藍牙連線功能落實身分驗證,裝置在設計上可能接受未經授權的連線或指令請求,使得近距離的第三方有機會介入控制。CISA將影響範圍列為Model C2與Model F的所有版本,並提醒部署單位先做影響分析與風險評估,再決定採取的防護措施與更新節奏。CISA也在通報中說明,該漏洞由資安研究團隊QED Secure Solutions發現。

CISA表示,目前尚未收到針對該漏洞的公開已知利用案例回報。不過由於評分與影響面向偏高,組織仍應依資產盤點與漏洞管理流程,確認院內或據點是否使用相關型號,並持續追蹤廠商更新與緩解資訊。通報也提到Whill已於2025年12月29日部署緩解措施,並建議需要更多資訊可直接聯繫原廠。

Airoha藍牙音訊晶片曝三漏洞,可能讓攻擊者控制耳機並冒充連上手機

資安研究人員Dennis Heinze與Frieder Steinmetz公開Airoha藍牙音訊系統單晶片相關研究的完整技術細節,指出多款採用該廠牌SoC的藍牙耳機與無線耳機,可能因三項漏洞被攻擊者在藍牙距離內濫用,不只可能影響耳機本身,還可能在特定條件下進一步冒充耳機與使用者手機建立受信任連線,衍生出竊聽與通話操控等風險。

該研究重點在於CVE-2025-20700、CVE-2025-20701,以及CVE-2025-20702,前兩者與低功耗藍牙與經典藍牙有關,部分裝置未強制要求已配對裝置才能連線或存取服務,使攻擊者在附近即可嘗試連接並互動。

CVE-2025-20702進一步指向自訂RACE協定的高風險能力,研究團隊指出該協定原本用於工廠測試或除錯,卻可能透過藍牙通道被外界存取,並提供讀寫RAM與快閃記憶體等能力,讓攻擊面從一般音訊控制,擴大到資料擷取與持久性改寫。

其他資安威脅

◆D-Link已終止支援路由器出現重大層級的零時差漏洞,已被用於實際攻擊

◆惡意Chrome延伸套件竊取ChatGPT與DeepSeek交談內容,90萬用戶受影響

◆英國車廠Jaguar Land Rover銷售下滑43%,網路攻擊事故是主要因素

其他漏洞與修補

◆工作流程自動化工具n8n出現近滿分重大漏洞N8scape,取得權限的攻擊者可竄改工作流程

◆Veeam發布備份軟體更新,修補高風險RCE與權限提升漏洞

近期資安日報

【1月6日】中國APT駭客鎖定臺灣關鍵基礎設施而來,能源產業是頭號目標

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-03-02

2026-02-27