中國APT駭客鎖定臺灣9大關鍵基礎設施而來,每日侵擾次數達263萬次

上個月威脅情報公司TeamT5(杜浦數位安全)提出警告,由國家級駭客發動的APT威脅當中,平均每三起攻擊行動,就有一起是針對臺灣而來,主要目標就是關鍵基礎設施(CI)、政府機關與高科技產業;近期國家安全局對於中國駭客攻擊關鍵基礎設施的態勢分析,也反映鎖定臺灣的國家級駭客威脅更為激烈。

1月4日國安局發布《2025年中共對我國關鍵基礎設施網駭威脅分析》調查報告,指出中國國家級駭客針對我國9大類型關鍵基礎設施(政府機關、能源、通訊傳播、交通、緊急救援與醫院、水資源、金融,以及科學園區與工業區),在2024年比2023年侵擾次數翻倍成長、達到每日246萬次之後,2025年仍持續增加,成長到平均每日263萬次,突顯中國駭客全面對臺灣關鍵基礎設施發動網路攻擊侵擾的現象,並伺機干擾政府與社會的運作。

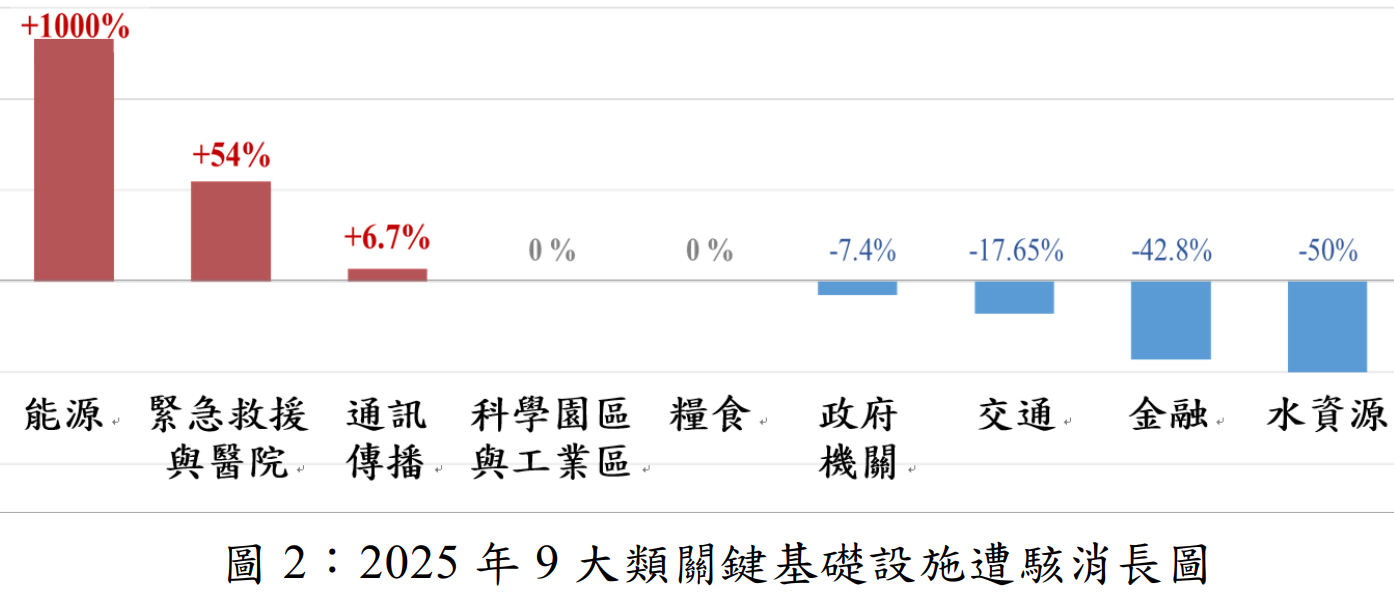

從產業類型而言,2025年中國駭客偏好的領域轉向能源,以及緊急救援與醫院領域,其中鎖定能源領域的活動增加超過10倍(1000%),而對於緊急救援與醫院領域,也成長了54%。

資安公司Resecurity傳出遭駭,該公司表示駭客掉入了蜜罐陷阱

根據資安新聞網站Bleeping Computer、HackRead,以及SecurityAffairs的報導,與駭客聯盟Scattered Lapsus$ Hunters有關的團體ShinyHunters於1月3日宣稱,他們成功入侵美國資安公司Resecurity,並竊得內部資料,包含所有的內部對話記錄與事件記錄、完整員工資料、威脅情報報告,以及完整的客戶名單等詳細資訊。對此,Resecurity提出說明,駭客實際上存取的是蜜罐陷阱,他們正監控駭客的相關活動,該公司並未發生資料外洩的情形。

ShinyHunters起初在Telegram頻道聲稱,他們取得Resecurity系統的完整存取權,並竊得一系列的內部資料,駭客上傳螢幕截圖作為成功入侵的證明,內容包含疑似開源協作平臺Mattermost的人員線上交談畫面,Resecurity員工與文字共用平臺Pastebin用戶進行交談,討論有惡意內容出現在Pastebin的問題。

針對這起事故,Resecurity指出與他們在12月24日發布的部落格文章有關,該公司於11月21日首度偵測到駭客的偵察活動,當時攻擊來自埃及的IP位址,駭客使用Mullvad VPN進行連線,於是Resecurity建立誘餌帳號,並讓駭客以為成功登入其中一個應用程式。這些駭客從12月12日至24日活動頻頻,共發出18.8萬次請求,目的是外洩存放在蜜罐環境的假資料,相關活動利用自動化工具抓取。對此,該公司表示他們已記錄駭客的活動,並向執法機關與網際網路服務供應商分享相關資訊。

NordVPN開發商否認系統被駭,並未外洩Salesforce憑證資料

知名VPN服務開發商NordVPN發出聲明,否認其開發伺服器被駭客竊取Salesforce憑證資料,也沒有系統被駭一事。

上述公告發布的原因,是一名代號為Breached的人士在駭客論壇BreachForums宣稱,他成功駭入NordVPN的開發伺服器,並公開十多個資料庫的資料。此人宣稱,他透過暴力破解NordVPN配置不當的伺服器,取得其中儲存的Salesforce和Jira等敏感資料,包括Salesforce的API金鑰及Jira權杖等。

NordVPN安全團隊已完成駭客論壇上公開資料的初步鑑識分析,證實沒有NordVPN伺服器或內部生產基礎架構遭到駭入,該批資料來自6個月前他們評估過的自動化測試平臺,由於當時只是初期測試,雙方沒有簽約,公司不曾上傳過客戶資料、生產用的程式碼,或使用中的敏感憑證到該環境。

跨年期間,開發者社群開始流傳PS5早期開機流程相關的金鑰資料疑似外流。PS5 Developer Wiki的Keys頁面已新增PS5 ROM Keys區塊,並列出ROM金鑰與多組金鑰種子(Keyseed)等資料,這些內容目前可在公開頁面直接檢視而引起關注。

BootROM是主機晶片內建的唯讀記憶體區,內含開機後最先執行的啟動程式碼,用來建立啟動信任鏈並驗證下一階段元件。當被公開的資料確實屬於BootROM階段會用到的金鑰或其衍生材料,可能降低研究者理解早期啟動元件加密與驗證設計的門檻。

至於風險是否可透過更新消弭?由於ROM屬於硬體唯讀記憶體,其內容一般無法透過系統更新直接改寫,因此要是外流材料落在該層級,既有主機很難只靠更新全面更換,但廠商仍可能透過後續啟動階段的額外驗證,或未來硬體修訂降低長期影響。

NIST公布CSF延伸AI專屬網路安全框架,協助組織因應AI資安風險

隨著AI技術高速發展,公私部門在營運與資安防護上,同時面臨新機會與新挑戰。為此,美國國家標準與技術研究院(NIST)於2025年12月發布《AI網路安全框架應用藍圖》(Cybersecurity Framework Profile for Artificial Intelligence,Cyber AI Profile)草案,簡稱Cyber AI應用藍圖,此份文件的編號為NIST IR 8596,作為其廣泛獲外界採用的網路安全框架NIST CSF(Cybersecurity Framework)的延伸配套,協助組織在導入AI的同時,更有系統地管理相關資安風險。

Cyber AI應用藍圖的內容,圍繞三個彼此關聯的關注領域(Focus Areas)展開,並依據CSF 2.0核心功能進行細分。根據資安院的說明,Cyber AI應用藍圖第一個關注領域為「確保AI系統安全(Securing AI Systems)」,聚焦組織在將AI整合至既有IT與營運生態系時的資安挑戰,涵蓋資料供應鏈、模型訓練與部署環境的安全性,同時因應資料中毒、模型竊取與對抗式輸入等新型態風險。

第二個關注領域為「利用AI賦能進行網路防禦(Conducting AI-enabled Cyber Defense)」,著重於運用AI提升入侵偵測、告警過濾與異常分析等防禦效率,但同時提醒組織需留意AI誤判風險與生成式AI的幻覺問題,並維持必要的人類監督。

OpenAI共同創辦人暨執行長Sam Altman近日宣布,該公司正在招募準備度主管(Head of Preparedness),負責評估模型的風險,從模型能不能作惡、會不會突破現有防護,到可否發布等,不計股票的年薪為55.5萬美元(新臺幣約1,800萬元)。

該名主管將負責評估模型能力、判斷潛在威脅,以及所對應的風險防護措施,並確保這些工作被整合為一套一致、嚴謹,且能隨著產品規模與更新節奏運作的安全流程。OpenAI表示,此一職務需要深厚的技術判斷力、清楚溝通能力,以及跨多個風險領域推動複雜工作的能力。

根據此職務的設計來看,外界認為OpenAI正試圖將安全焦點從理論層次的長期風險,轉為能直接影響產品發布的實務問題。

ChatGPT、Grok公開對話遭濫用,惡意廣告導流散布竊資程式AMOS

資安公司Huntress揭露一起針對macOS使用者的竊資攻擊新手法,攻擊者把惡意指令包裝成清理磁碟空間的教學內容,放進ChatGPT與Grok的公開對話頁面,再透過Google搜尋結果頁面上方的付費廣告導流,誘使使用者誤信內容後複製貼上終端機指令,進而下載並執行竊資軟體AMOS(Atomic Stealer),造成資料外洩。

研究團隊起初將該案例視為常見的AMOS警示事件,原本預期會看到釣魚連結、木馬化安裝程式,或ClickFix這類以複製貼上指令為核心的社交工程手法,但在回溯端點與網路紀錄後,他們發現感染起點其實是使用者自行搜尋macOS磁碟清理等一般維護問題,並點入搜尋結果頁面上方、導向ChatGPT或Grok對話的連結。

在研究人員重現測試中,相近的日常查詢字串也能觀察到類似的AI對話教學,被擺在搜尋結果前段位置,顯示這並非單一個案,而是鎖定大量常見疑難排解需求的系統性投放與排序操弄。

Gemini Enterprise存在可外洩企業資料的零點擊漏洞GeminiJack

資安公司Noma Security發現Google Gemini Enterprise存在漏洞,讓攻擊者只要以共享Google Docs、Google Calendar邀請,或Gmail郵件,就能存取企業資料並外洩出去,該公司將其命名為GeminiJack。它之前存在Vertex AI Search,Google已在安全廠商合作下將之修補。

GeminiJack並非傳統軟體漏洞,而是出於Gemini Enterprise檢索增強生成(Retrieval Augmented Generation,RAG)的系統架構性瑕疵。Gemini Enterprise AI搜尋功能導入了RAG架構,允許企業查詢多種資料源,包括Gmail、Google Calendar、Google文件、試算表和簡報,以及其他Google Workspace元件。但是GeminiJack利用了Gemini Enterprise的上下文邊界混淆問題,攻擊者可將惡意指令嵌在Google Workspace的共享文件(如Google Docs、外部送進的文件、或是會議邀請),趁著RAG系統運作原理,讓Gemini當成執行指令,形成間接指令注入,過程中不需任何員工點擊行為。

其他資安威脅

◆結合藍色當機畫面的ClickFix網釣再度出現,駭客以此攻擊旅館業者

◆駭客聲稱握有數十家企業的內部資料,疑透過員工電腦入侵雲端檔案共用環境而得逞

◆以VS Code為基礎的AI整合開發環境恐面臨建議延伸套件攻擊的風險

◆中國駭客DarkSpectre鎖定Chrome、Edge,以及Firefox用戶散布惡意軟體,880萬用戶恐曝險

其他資安產業動態

◆AI 2.0 時代的資安治理:BSI國際標準管理年會聚焦「數位信任價值鏈」與「人才賦能」

近期資安日報

【1月5日】臺灣處於亞太APT威脅風暴核心,受害次數占全球三分之一

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02

.png)