上個月威脅情報公司TeamT5(杜浦數位安全)提出警告,由國家級駭客發動的APT威脅當中,平均每三起攻擊行動,就有一起是針對臺灣而來,主要目標就是關鍵基礎設施(CI)、政府機關與高科技產業;近期國家安全局對於中國駭客攻擊關鍵基礎設施的態勢分析,也反映鎖定臺灣的國家級駭客威脅更為激烈。

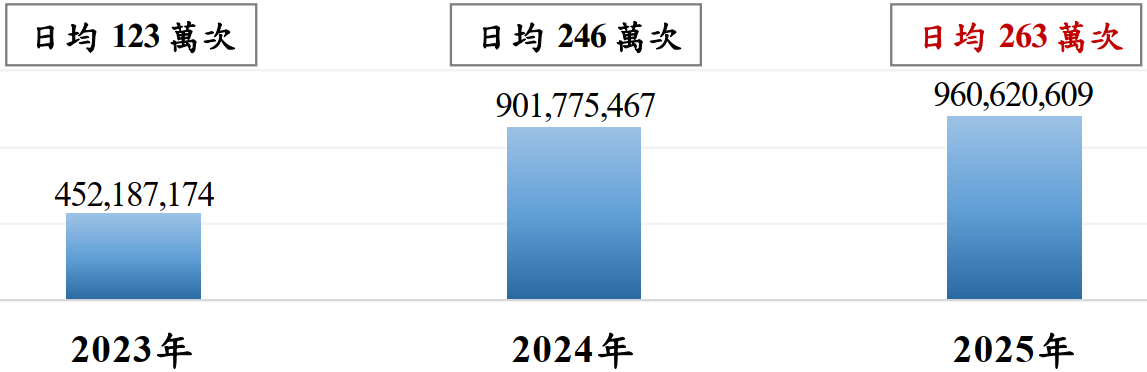

1月4日國安局發布《2025年中共對我國關鍵基礎設施網駭威脅分析》調查報告,指出中國國家級駭客針對我國9大類型關鍵基礎設施(政府機關、能源、通訊傳播、交通、緊急救援與醫院、水資源、金融,以及科學園區與工業區),在2024年比2023年侵擾次數翻倍成長、達到每日246萬次之後,2025年仍持續增加,成長到平均每日263萬次,突顯中國駭客全面對臺灣關鍵基礎設施發動網路攻擊侵擾的現象,並伺機干擾政府與社會的運作。

針對中國國家級駭客不斷侵擾我國關鍵基礎設施的情況,從2023年4.5億次(平均一天123萬次),2024年近乎翻倍達9億次(每天246萬次),2025年延續2024年的態勢,全年略為增加至9.6億次(每天263萬次),這樣的統計資料,顯示相關威脅仍有逐漸增加的現象。

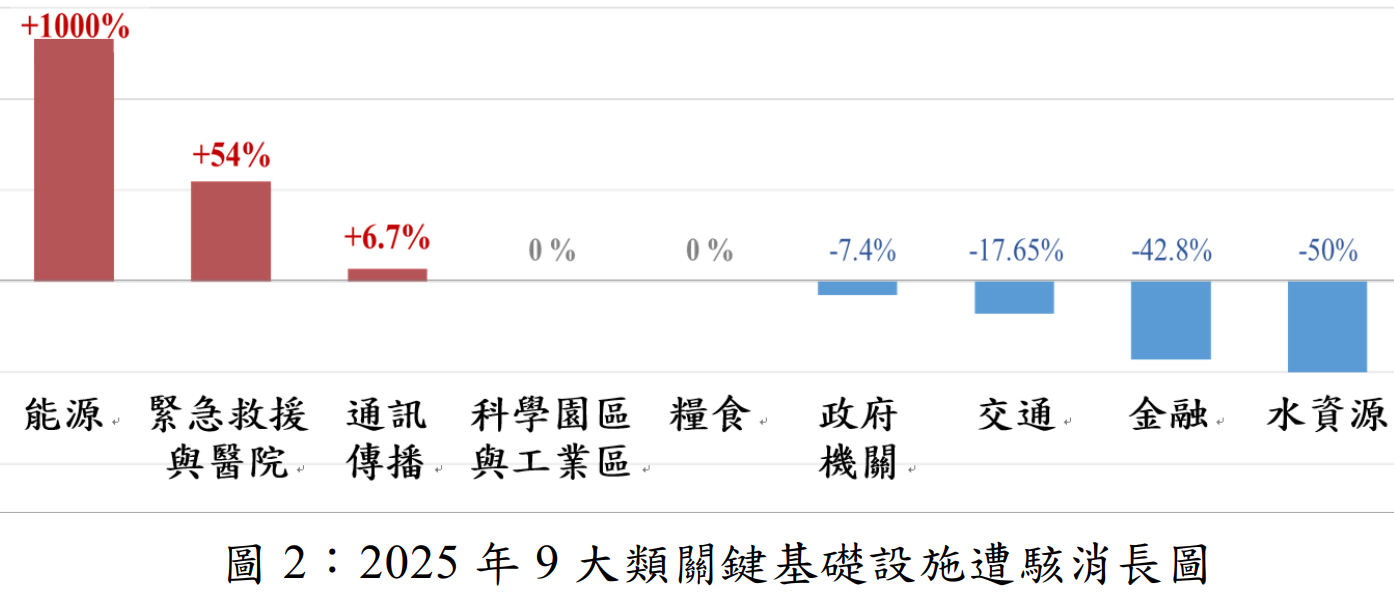

從產業類型而言,2025年中國駭客偏好的領域轉向能源,以及緊急救援與醫院領域,其中鎖定能源領域的活動增加超過10倍(1000%),而對於緊急救援與醫院領域,也成長了54%。

對於中國駭客偏好的關鍵基礎設施類型,國家安全局並未公布相關攻擊次數,而是與2024年的攻擊活動數量進行比較,不過還是可以看得出來駭客特別偏好能源產業的情況,因為相較於前一年竟多出10倍,再來是緊急救援與醫院,較2024年多出50%。這個圖表也透露針對交通運輸、金融,以及水資源領域的攻擊活動顯著下降,不過原因為何,國安局並未做出說明。

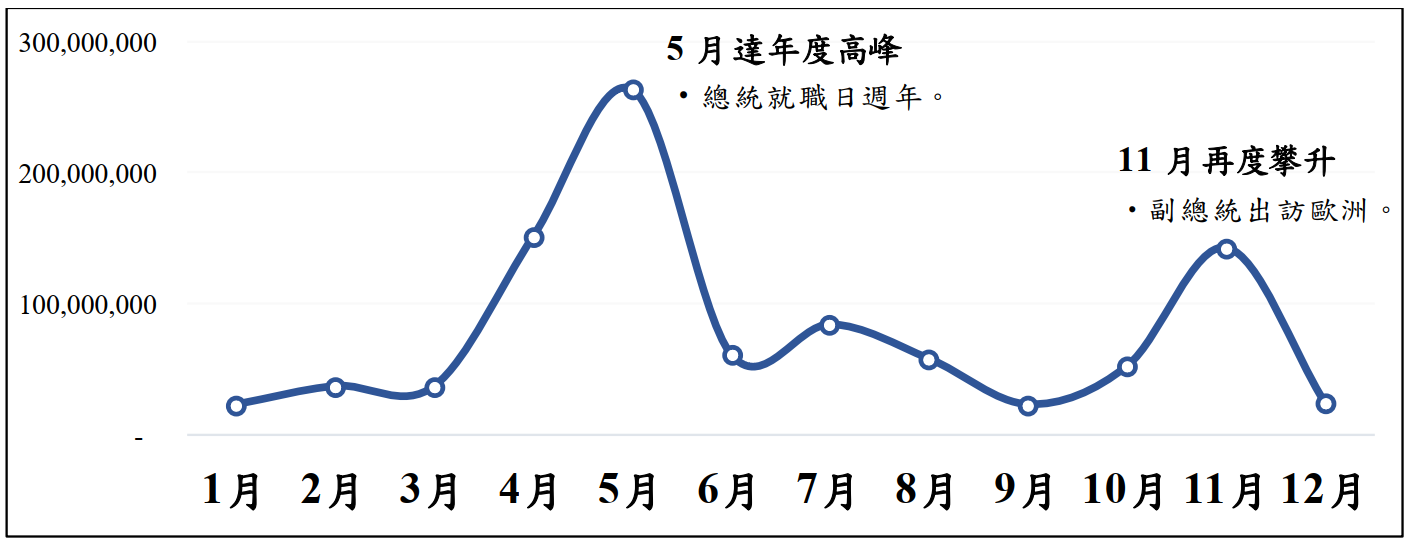

過往國安局就提及,在臺灣發生政治事件的時候,相關攻擊活動會急速增加,這次也不例外,然而,他們這次特別提到中國駭客配合解放軍軍事行動的現象。國安局提及,2025年中國解放軍對臺灣進行40次宣稱為「聯合戰備警巡」的邊境滋擾,其中有23次中國駭客也配合這些「演習」進行資安侵擾。再者,在總統就職週年與副總統出訪歐洲期間,中國駭客針對關鍵基礎設施攻擊的次數,也達到高峰。

在攻擊活動的頻率上,國安局提到在兩個時間點出現顯著增加並達到高峰,一是總統就職週年;另一則是半年後副總統訪問歐洲,出現第二波高峰。

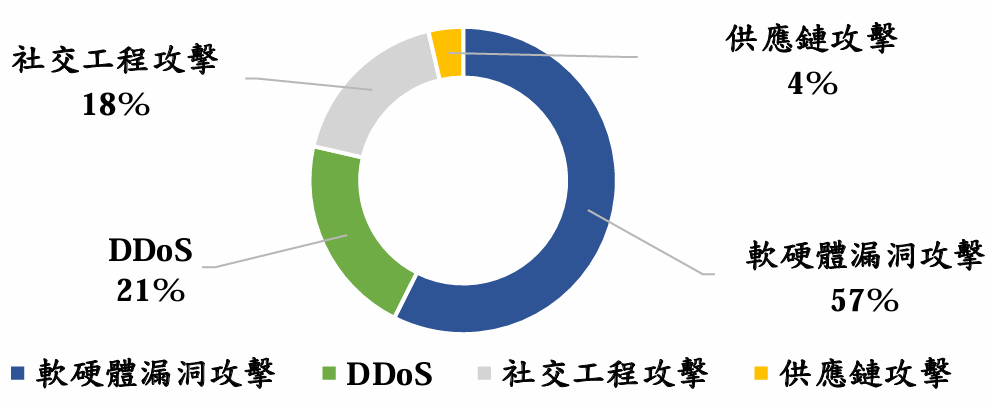

針對臺灣關鍵基礎設施下手的中國國家級駭客,國安局點名主要有5組人馬,包含:BlackTech、Flax Typhoon、Mustang Panda、APT41,以及UNC3886。而在攻擊手法的部分,他們歸納4大類型,其中最主要的是漏洞攻擊(漏洞武器化),其次是DDoS、社交工程,以及供應鏈攻擊。這些駭客當中,最多人聽過的莫過於被稱為APT41或Winnti的團體,不過Mustang Panda(Earth Preta、RedDelta、Hive0154)與BlackTech(Manga Taurus、Huapi、Earth Hundun)也橫行多年,Flax Typhoon與UNC3886是較新的團體,都是從2024年才被發現相關活動。

中國駭客向來偏好將漏洞武器化,國安局的統計資料也反映這樣的現象,有近六成攻擊利用軟硬體漏洞來進行;其次是DDoS與社交工程手法,相較之下,供應鏈攻擊的比例雖然不高,但不代表這類威脅能掉以輕心,特別是國安局提及在能源產業領域,駭客就打算透過軟體更新機制部署惡意軟體;而對於高科技產業更是針對整個上下游而來,儘管這類攻擊手段使用頻率偏低,還是必須特別提高警覺。

雖然國安局強調這些駭客偏好將漏洞武器化,但對於不同產業,駭客攻擊手段也出現差異。其中,針對能源領域,駭客密集探測我國石油、電力、天然氣公司的網路設備與工控系統,並企圖透過軟體更新機制部署惡意程式,從事網路間諜活動,目的是掌握臺灣能源產業運作機制、物資規畫,以及備援部署。

而對於醫療領域及通訊領域,駭客都是透過系統或網路設備漏洞進行滲透。他們利用大型醫療機構的網站系統弱點,竊取病歷與醫療研究成果,並使用勒索軟體阻礙醫院運作。其中國安局提及,中國駭客於2025年將竊得資料於暗網論壇兜售及散布,至少20次,不僅牟取經濟利益,更有恐嚇臺灣社會大眾的目的。

在通訊產業的部分,駭客利用網路設備漏洞潛伏電信公司或是協力廠商,然後透過中間人攻擊(MitM)手法,從中竊取通訊內容與用戶資料;針對政府機關,他們偏好利用社交工程;而對於臺灣半導體與軍工產業等科技領域,則是對上下游產業鏈從事供應鏈攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02