資安業者Huntress揭露一起針對macOS使用者的竊資攻擊新手法,攻擊者把惡意指令包裝成清理磁碟空間的教學內容,放進ChatGPT與Grok的公開對話頁面,再透過Google搜尋結果頁面上方的付費廣告導流,誘使使用者誤信內容後複製貼上終端機指令,進而下載並執行AMOS(Atomic macOS Stealer),造成資料外洩。

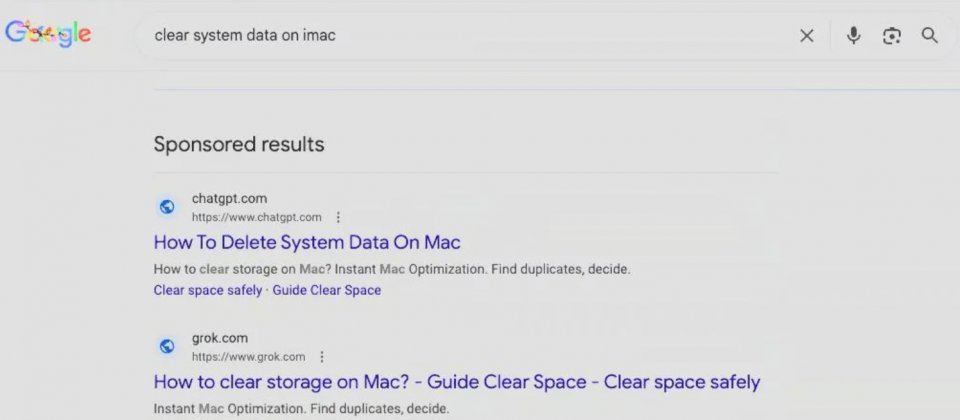

研究團隊起初將該案例視為常見的AMOS警示事件,原本預期會看到釣魚連結、木馬化安裝程式,或ClickFix這類以複製貼上指令為核心的社交工程手法,但在回溯端點與網路紀錄後,他們發現感染起點其實是使用者自行搜尋macOS磁碟清理等一般維護問題,並點入搜尋結果頁面上方、導向ChatGPT或Grok對話的連結。

在研究人員重現測試中,相近的日常查詢字串也能觀察到類似的AI對話教學,被擺在搜尋結果前段位置,顯示這並非單一個案,而是鎖定大量常見疑難排解需求的系統性投放與排序操弄。

研究人員補充,攻擊者刻意利用可公開分享的ChatGPT或Grok對話頁面,並讓這些連結出現在Google搜尋結果頁面上方,甚至高於一般自然搜尋結果。由於連結指向chatgpt.com與grok.com等可信網域,版面也像一般AI助理對話,使用者很難只靠網址或介面察覺內容其實是攻擊者建立的惡意教學。

至於執行指令後安裝的竊資軟體AMOS,目標則是竊取高價值資料,包括瀏覽器憑證資料庫中的已儲存密碼、Cookie與工作階段權杖,以及macOS Keychain內的應用程式密碼與Wi-Fi憑證,同時也會鎖定多種加密貨幣錢包相關資料,最後將蒐集內容打包回傳到攻擊者控制的伺服器。

研究人員建議企業將偵測重心放在行為異常而非單一檔案特徵,例如留意腳本在背景以非典型方式要求輸入系統密碼,或透過sudo等指令串接進行權限提升,使用者目錄出現刻意隱藏的可執行檔,以及利用LaunchDaemon等系統常駐機制反覆拉起同一程序的現象。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02