半個月前,中國資安公司奇安信揭露感染逾180萬臺電視盒與數位電視的大型殭屍網路Kimwolf,並推測就是最近兩年多次發動大規模DDoS攻擊的殭屍網路Aisuru另起爐灶,現在有其他資安公司加入調查的行列,並公布新的發現。

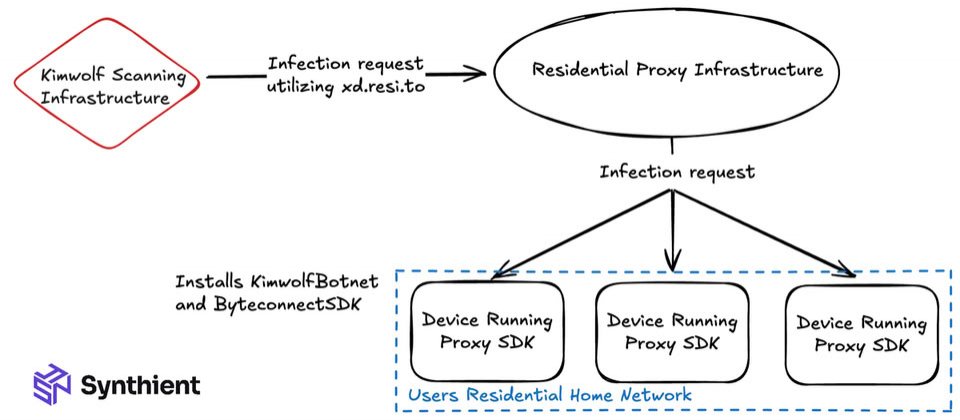

資安公司Synthient指出,Kimwolf大約從2025年8月開始積極活動,迄今他們確認至少有超過200萬臺安卓裝置遭到感染,主要的感染途徑是透過固定代理伺服器(Residential Proxy)的網路環境,對於曝露在公開網路環境、啟用Android Debug Bridge(ADB)服務的裝置,部署殭屍網路病毒。由於此殭屍網路仰賴固定代理伺服器擴大勢力,因此,該公司呼籲所有代理伺服器供應商,封鎖高風險的連接埠,並限制本地網路環境的存取;他們也提供使用者檢測工具,確認電視盒是否遭到感染。

針對Kimwolf快速成長的原因,Synthient認為是利用固定代理伺服器網路的漏洞而得逞,該公司根據他們設下的蜜罐陷阱,看到來自江蘇艾迪信息科技代理伺服器服務IPIDEA的攻擊活動,並在11月12日出現增加的現象,駭客鎖定的網域名稱,會特別針對指向執行代理伺服器軟體開發套件(SDK)的裝置進行解析。

該公司也分析部分位於IPIDEA代理伺服器群組的設備,發現竟有三分之二的安卓裝置未使用身分驗證機制,攻擊者可用於遠端執行任意程式碼,而且,這些裝置多半在出廠就預載了代理伺服器供應商的SDK,一旦它們被接入代理伺服器群組的環境,Kimwolf就有可能在幾分鐘之內就掃描到這些裝置並對其進行滲透。

Synthient認為,Kimwolf感染裝置的數量應該遠超過200萬臺,原因是他們每週會看到約1200萬個IP位址,受害設備在越南、巴西、印度,以及沙烏地阿拉伯最多。從裝置的類型來看,TV BOX、HiDPTAndroid,以及SMART_TV的比例最高。

該公司進一步分析裝置的型號與名稱,結果發現,有不少的設備疑似出廠就預載有問題的SDK,而成為Kimwolf感染的對象,他們也購入部分裝置進行分析,證實這樣的推測。除了Kimwolf,駭客也使用Plainproxies Byteconnect SDK,將受害裝置的頻寬出售牟利。

雖然IPIDEA是Kimwolf的主要目標,不過還有其他大型代理伺服器服務公司受到影響。Synthient總共向11家廠商通報此事,其中部分廠商的網路環境弱點,允許攻擊者存取區域網域上的其他裝置。該公司強調,他們尚未掌握Kimwolf所有合作廠商名單,意味著駭客可能還有其他兜售代理伺服器節點流量的管道。Kimwolf活動的發現,並非單純的個別裝置安全防護不足,同時曝露固定代理伺服器供應鏈的系統性漏洞。

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05