Socket

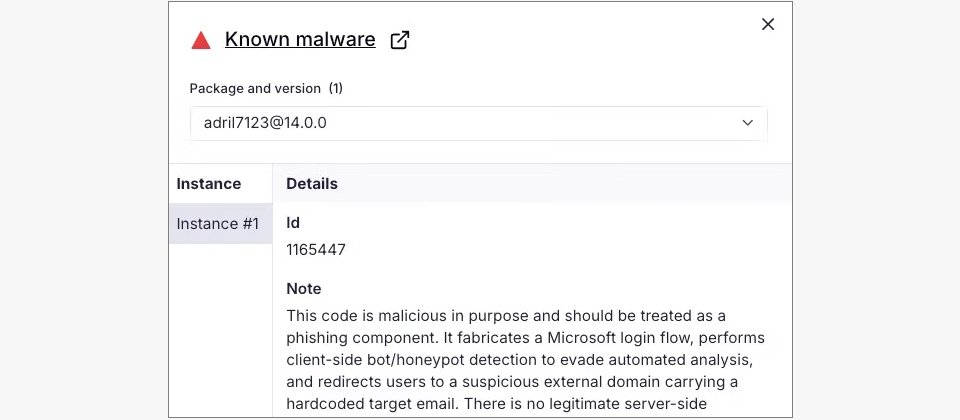

聚焦開源軟體供應鏈安全的美國資安新創Socket近日揭露一起高度客製化的魚叉式網釣攻擊行動,駭客利用6個不同的npm帳號,上傳至少27個惡意npm套件,這些套件被用來投放可在瀏覽器中執行的釣魚頁面,先偽裝成企業文件分享流程,再引導至仿冒的微軟登入畫面,以竊取受害者的微軟帳號憑證。

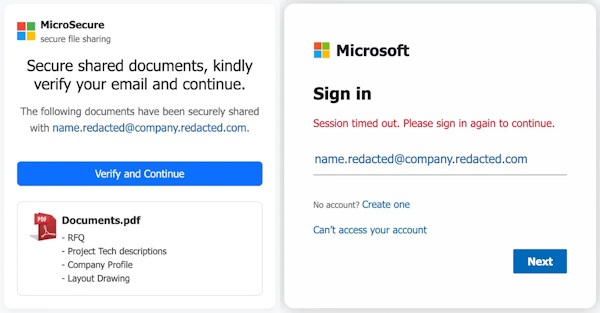

遭到駭客鎖定的受害者會先收到網釣電子郵件,主題多為文件分享、詢價單或合約資料,郵件內含一個文件連結,但實際指向npm生態系的官方內容傳遞網路(CDN),如unpkg或jsDelivr;點擊後,頁面宣稱需要先驗證身分才能查看文件,隨後轉至偽造的微軟登入畫面,而且已預先填入目標對象的電子郵件地址,以登入逾時為由要求受害者重新登入並輸入密碼,該憑證即被傳送至駭客所控制的伺服器。

值得注意的是,這些惡意的npm套件中直接硬編碼特定對象的電子郵件地址,顯示駭客在發動攻擊之前,已事先鎖定受害者並量身設計釣魚流程,至少有25名目標對象被鎖定,高度集中於製造、工業自動化、塑膠與醫療產業中的業務與商業開發人員,且主要分布於美國與其盟國,包括臺灣、奧地利、英國、比利時、加拿大、法國、德國、義大利、瑞典、葡萄牙及西班牙等。

研究人員分析,這些角色平常即頻繁處理詢價單、文件分享及對外聯繫,透露出駭客是特意選擇會實際點開郵件的人下手;另也猜測遭到鎖定的企業人員的資料很可能是因為參展而外洩。

Socket指出,與一般惡意套件不同,這次攻擊並不要求受害者實際安裝npm套件,其真正目的在於將npm及其官方CDN重新用作釣魚頁面的託管基礎設施。此舉不僅較不容易遭企業資安設備封鎖,也能在不需安裝任何程式的情況下降低受害者戒心;即使套件遭下架,攻擊者仍可快速更換帳號與套件名稱,持續發動攻擊。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09