趨勢科技發布Apex Central更新,修補能引發遠端程式碼執行的重大資安漏洞

1月7日趨勢科技發出安全公告及更新版軟體,修補集中管理控制臺Apex Central資安漏洞CVE-2025-69258、CVE-2025-69259,以及CVE-2025-69260,這些漏洞影響內部建置的Windows版本,該公司發布Build 7190版予以修補。

這3項漏洞中,最受到關注的是列為重大層級的CVE-2025-69258,此漏洞存在於LoadLibraryEX元件,可被用於遠端程式碼執行(RCE),CVSS風險值為9.8(滿分10分)。這項漏洞可讓未經驗證的攻擊者利用,在重要的可執行檔載入惡意DLL元件,而能以SYSTEM權限在Apex Central執行攻擊者的程式碼。

另外兩項漏洞CVE-2025-69259與CVE-2025-69260,都屬於能引發阻斷服務(DoS)的高風險漏洞,風險值皆為7.5,形成原因有所不同:CVE-2025-69259為訊息未檢查回傳空值(Null)造成;CVE-2025-69260為越界讀取訊息所致。

CISA警告HPE近期修補的OneView滿分漏洞、15年前的PowerPoint漏洞遭到濫用

美國網路安全暨基礎設施安全管理署(CISA)發布公告,將兩個漏洞加入已遭利用的漏洞列表(KEV),要求聯邦政府機關於1月28日前完成修補。這些漏洞包括:HPE OneView風險值達到10分的漏洞CVE-2025-37164,以及微軟Office漏洞CVE-2009-0556。

CVE-2025-37164存在於HPE基礎架構管理軟體OneView,可讓遠端未經驗證的攻擊者濫用,發動遠端程式碼執行,風險值高達10.0。HPE去年12月已釋出可套用於v5.20至v10.20的安全熱修補程式,並建議用戶升級至已修補的v11.00或更新版本。

CVE-2009-0556是微軟2009年就修補的PowerPoint程式碼注入漏洞。攻擊者可傳送變造過的PowerPoint檔案,經由使用者開啟觸發。成功濫用本漏洞可使攻擊者完全控制受害電腦,或新增高權限的使用者帳號。

GitLab修補多項高風險漏洞,涉及跨站指令碼與權限濫用,自管環境應儘速更新

程式碼代管與DevOps平臺GitLab於1月7日發布18.7.1、18.6.3與18.5.5版本,修正多項資安漏洞,涵蓋跨站指令碼(XSS)、授權檢查缺失、拒絕服務(DoS),以及資訊洩露等風險,其中部分漏洞風險評分達高風險等級,可能影響GitLab多項核心功能與平臺存取控制機制。

GitLab修補兩項高風險跨站指令碼漏洞,其中一項為CVE-2025-9222(CVSS風險分數為8.7),攻擊者可濫用GitLab Flavored Markdown標記語言的占位符(Placeholders)機制,發動儲存型跨站指令碼攻擊;另一項CVE-2025-13761(CVSS風險分數為8.0)則影響Web IDE,可能讓未經身分驗證的攻擊者,誘使使用者造訪特製網頁,在其瀏覽器中執行任意指令碼。

另外有多項漏洞涉及授權檢查不足問題,包括Duo Workflows API(CVE-2025-13772)與AI GraphQL突變(CVE-2025-13781)。攻擊者可能透過操控API請求或GraphQL突變(mutation),存取或修改未經授權的AI模型設定,甚至變更整個GitLab執行個體層級的AI功能供應商設定。

jsPDF修補重大漏洞,Node.js環境恐遭濫用竊取本機敏感資料

廣泛用於JavaScript應用程式產生PDF文件的函式庫jsPDF,近日被揭露存在一項重大資安漏洞,主要影響在伺服器端使用jsPDF產生PDF文件的應用情境。攻擊者可能透過不當的檔案載入機制,未經授權讀取並外洩伺服器本機檔案系統中的敏感資料。該漏洞已被登記CVE-2025-68428列管,CVSS風險分數高達9.2。

這項漏洞屬於本機檔案包含(Local File Inclusion,LFI)與路徑遍歷(Path Traversal)問題,影響jsPDF 4.0.0之前的版本。當應用程式在Node.js環境中,將未經妥善驗證的檔案路徑作為參數,傳入jsPDF的loadFile方法(method)時,攻擊者可能讀取Node.js處理程序權限範圍內可存取的本機檔案,並將檔案內容嵌入到生成的PDF檔案中。

針對這項漏洞,jsPDF團隊已在4.0.0版本中完成修補,預設限制對檔案系統的存取,並改為依賴Node.js的權限模式(permission mode)進行控管。官方也指出,在較新的Node.js版本中,可於正式環境啟用--permission旗標,以降低遭到濫用的風險。

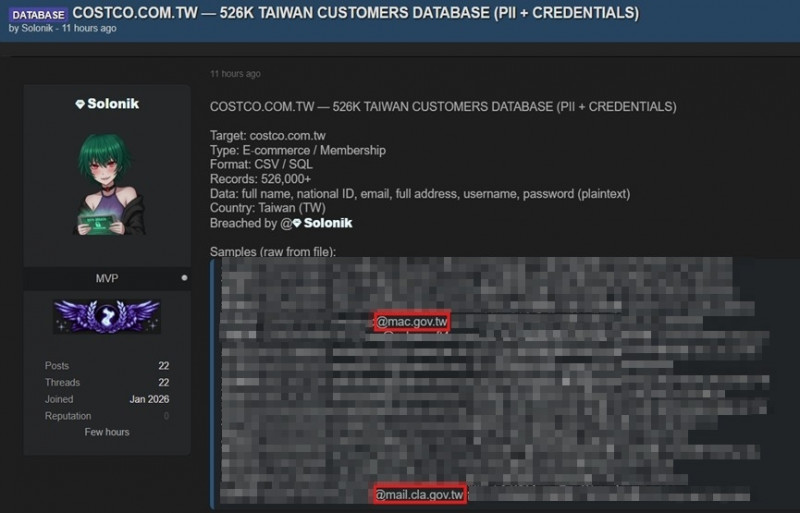

駭客兜售52萬筆臺灣好市多會員個資,業者澄清:非該公司會員資料

去年7月,有人聲稱對全聯福利中心旗下的支付服務公司全支付下手,入侵其測試環境並取得管理員帳密,引發外界對全支付資安防護的關注。如今傳出有人聲稱,他們從另一家臺灣大型零售業者竊得會員個資並兜售。

根據自由時報的報導,自稱是Solonik的人士於1月7日宣稱,他握有臺灣Costco(好市多)會員個資52.6萬筆,涵蓋會員姓名、身分證字號、電子郵件信箱,以及明文帳號密碼等資料,打算出售這批資料並公布部分內容取信買家。對此,臺灣好市多表示,經確認這批資料並非該公司會員個資,他們相關系統皆由公司自行開發與維護,資料存放於總公司機房,並未採用外部系統廠商的資料管理程式,好市多強調,保障會員權益為他們的一貫原則。

比較特別的是,自由時報提及,有部分會員註冊好市多會員電子郵件信箱結尾是.gov.tw,應為我國政府機關的公務信箱,依照規定不該用來註冊網路購物平臺,由於這類信箱屬政府資產,有可能稽核或調閱,也是駭客偏好用來網釣或詐騙的對象。究竟這種情況是否會帶來更嚴重的衝擊,有待進一步觀察。

駭客於多個論壇兜售1750萬筆Instagram用戶資料,傳出是4年前的舊資料再度流出

資安公司Malwarebytes在1月10日於社群網站X上提出警告,有人竊得1,750萬筆Instagram帳號敏感資料,內容包括使用者名稱、實體地址、電話號碼,以及電子郵件信箱。不過特別的是,他們附上一張重設密碼的電子郵件截圖,似乎意有所指,攻擊者疑似假借重設密碼通知信從事網釣。

根據Bleeping Computer、GBHackers On Security,以及SecurityAffairs等多家資安新聞網站的報導,這批資料已經流入多個駭客論壇,並提供用戶下載,而且,駭客已向Instagram用戶從事網釣攻擊,以密碼重設為由寄送電子郵件來犯案。

這批資料的內容為何?發布資料的人士聲稱,檔案來自2024年由Instagram的API資料外洩事故,包括17,015,503個ID、16,553,662個使用者名稱、12,418,006個姓名、6,233,162個電子郵件、3,494,383組電話號碼,以及1,335,727個實際地址。

曾推出第一張防疫保單引發搶購熱潮的臺灣產物保險(2832),於1月10日傍晚發布重大訊息,證實公司網路偵測到異常攻擊事件。該公司表示,在事發第一時間已迅速啟動資安防禦機制與盤查程序,目前已成功阻斷攻擊,初步評估對公司財務及業務並無重大影響。

【未來四年最重要的資安監理,從根本思維展開大變革】金融資安韌性發展藍圖出爐

金管會在2025年底最後一場記者會,發布了「金融資安韌性發展藍圖」,作為未來四年,金融產業資安監理最重要的新戰略。這份藍圖的出爐,正式宣告了我國金融資安戰略的改變,跟進全球,從「被動防禦」思維,轉變成「主動韌性」思維。

從2020年到2025年,這五年來,金管會的資安監理主要採取以系統為中心的「營運持續」思維,目標是關鍵金融系統提供的服務不會中斷,從合規導向來設計相關規範,來降低、避免和防範各種資安的風險,這是一種盡可能希望資安事故不要發生的角度來考慮。

但是,到了2026年,新發布的「金融資安韌性發展藍圖」,金管會的資安監理思維,從本質上有了截然不同的大改變,不是擴大了資安治理的範圍,從系統為中心,轉變為以服務為中心,從關鍵系統的防護,擴大到整個生態,連同供應商、合作夥伴都要納入考量。

其他資安威脅

◆殺豬公詐騙出現分工,資安公司揭露專門提供基礎設施與相關工具的租用服務供應商

◆鎖定OAuth身分驗證的ConsentFix網釣手法出現變形,新調查發現可繞過Entra ID竊取金鑰

◆俄羅斯駭客APT28試圖竊取微軟OWA、Google、Sophos SSL VPN憑證

◆伊朗駭客MuddyWater鎖定中東而來,透過網釣散布RAT木馬RustyWater

◆WhatsApp蠕蟲透過自動語音攻擊巴西用戶,意圖散布金融木馬Astaroth

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02