GitLab

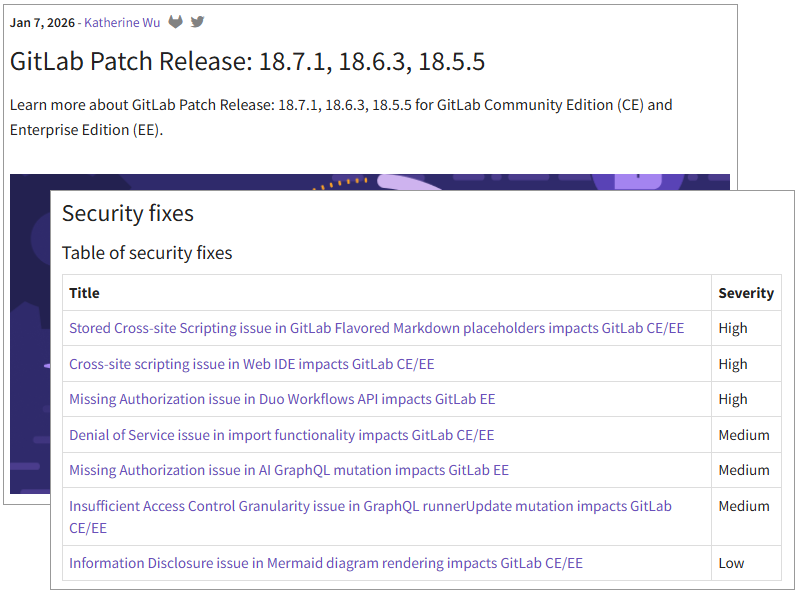

程式碼代管與DevOps平臺GitLab於1月7日發布18.7.1、18.6.3與18.5.5版本,修正多項資安漏洞,涵蓋跨站指令碼(XSS)、授權檢查缺失、拒絕服務(DoS)與資訊洩露等風險,其中部分漏洞風險評分達高風險等級,可能影響GitLab多項核心功能與平臺存取控制機制。官方強烈建議採用自管(self-managed)部署的用戶,儘速升級以降低風險。至於GitLab.com已完成更新,GitLab Dedicated用戶則不受影響。

影響版本與適用範圍

GitLab指出,本次修補涵蓋多數自管環境,包含Omnibus套件、原始碼安裝與Helm Chart等部署方式,除非特別註明排除,否則皆在影響範圍內。

受影響版本包含GitLab 社群版(Community Edition,CE)與企業版(Enterprise Edition,EE)多個歷史版本分支,最早可回溯至8.x與10.x系列,用戶需依所屬版本線,升級至18.7.1、18.6.3或18.5.5。

重點漏洞一次看

本次修補的高風險漏洞,主要集中於GitLab多項常用功能:

跨站指令碼(XSS)漏洞

GitLab修補兩項高風險跨站指令碼漏洞,其中一項為CVE-2025-9222(CVSS風險分數為8.7),攻擊者可濫用GitLab Flavored Markdown標記語言的占位符(Placeholders)機制,發動儲存型跨站指令碼攻擊;另一項CVE-2025-13761(CVSS風險分數為8.0)則影響Web IDE,可能讓未經身分驗證的攻擊者,誘使使用者造訪特製網頁,在其瀏覽器中執行任意指令碼。

授權檢查缺失與權限濫用

另外有多項漏洞涉及授權檢查不足問題,包括Duo Workflows API(CVE-2025-13772)與AI GraphQL突變(CVE-2025-13781)。攻擊者可能透過操控API請求或GraphQL突變(mutation),存取或修改未經授權的AI模型設定,甚至變更整個GitLab執行個體層級的AI功能供應商設定,影響範圍以GitLab EE為主。

拒絕服務與存取控制問題

GitLab也修補一項與匯入功能相關的拒絕服務漏洞(CVE-2025-10569),已通過身分驗證的使用者,可能藉由對外部API呼叫提供特製回應,使系統資源耗盡。此外,GraphQL runnerUpdate突變的存取控制粒度不足(CVE-2025-11246),可能讓具備特定權限的使用者,移除不相關專案的Runner資源。

資訊洩露風險

另一項低風險漏洞與Mermaid圖表渲染機制有關(CVE-2025-3950),攻擊者可能透過可繞過資產代理防護的特製圖片,洩露敏感連線資訊。

官方建議作法

GitLab強調,所有使用受影響版本的自管環境,應儘速升級至最新修補版本,以維持良好的資安衛生。單節點(single-node)環境在升級期間,可能因資料庫遷移而需要短暫停機,多節點(multi-node)環境則可依循GitLab提供的零停機(zero-downtime)升級流程進行更新。

此外,GitLab也建議管理者檢視官方文件所列的資安最佳實務,包括持續套用修補更新、強化對外存取防護設定,並針對涉及Markdown、Web IDE、AI相關功能與匯入流程的異常活動加強監控。

GitLab表示,漏洞詳細技術資訊將於修補發布30天後,陸續於官方議題追蹤系統公開,協助社群進一步檢視與防範相關風險。

修補節奏可預期,關鍵在於企業是否「接得住」

從治理與實務角度來看,GitLab此次修補也凸顯修補節奏管理的重要性。根據GitLab官方說明,修補分為每月定期發布,以及針對高嚴重度漏洞提供的臨時重大修補;其中定期修補通常落在每月第二與第四個星期三。

企業內部是否能把這個節奏納入管理機制,例如明確的修補時程要求、有固定的變更窗口可套用例行修補,以及在遇到高風險漏洞時,是否具備快速決策與風險接受的流程。沒有內建這套節奏,修補就只能靠臨時應變,風險自然難以控管。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23