中國駭客濫用VMware ESXi零時差漏洞,最早可追溯到2024年

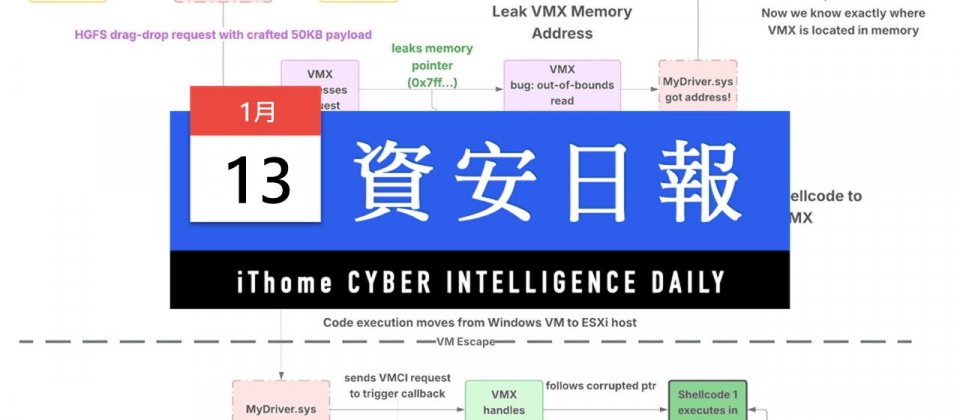

.png) 在2025年12月,資安公司Huntress偵測到攻擊VMware虛擬化平臺ESXi的行動,由中國駭客發起,在該行動最後一個階段,攻擊者濫用了VMware去年3月公告並修補的ESXi漏洞,分別是CVE-2025-22224、CVE-2025-22225,以及CVE-2025-22226(CVSS風險值為9.3、8.2、7.1),當時VMware指出已被用於攻擊行動,現在新的調查結果指出,駭客疑似在2024年就開發漏洞利用工具,並用於實際攻擊。

在2025年12月,資安公司Huntress偵測到攻擊VMware虛擬化平臺ESXi的行動,由中國駭客發起,在該行動最後一個階段,攻擊者濫用了VMware去年3月公告並修補的ESXi漏洞,分別是CVE-2025-22224、CVE-2025-22225,以及CVE-2025-22226(CVSS風險值為9.3、8.2、7.1),當時VMware指出已被用於攻擊行動,現在新的調查結果指出,駭客疑似在2024年就開發漏洞利用工具,並用於實際攻擊。

Huntress根據入侵指標,追查出攻擊者複雜的活動路徑:他們先從被駭的SonicWall VPN入侵受害企業的網路環境,並取得內部網路權限,接著利用竊得的網域管理員憑證橫向移動,然後對VMware虛擬化平臺下手。分析其濫用VMware的工具套件,當中二進位檔包含PDB路徑,發現具有簡體中文字串和特殊訊息的文件夾(「全版本逃逸–交付」及ESXI_8.0u3),當中的時戳為2024_02_19,顯示這套攻擊工具可能2024年初就已製作完成,並鎖定ESXi 8.0 Update 3的環境,且開發者可能來自簡體中文使用區域。研究人員相信,這些證據指向資源豐沛的開發組織。

針對這項發現,Huntress指出攻擊者的漏洞利用工具包支援155種型態的ESXi,涵蓋5.1至8.0版,若是企業持續使用已終止支援的版本,將成為駭客下手的目標。他們也警告,網路監控存在盲點,因為虛擬機與虛擬機監控程式之間的VSOCK流量,對防火牆和IDS設備來說是隱形的,企業應監控ESXi主機是否出現異常的處理程序來因應。

為了增加作案成功機率,勒索軟體CrazyHunter被發現設有備用攻擊工具

在2025年初先後攻擊馬偕醫院、彰化基督教醫院,以及多家上市櫃公司,引起全臺矚目的勒索軟體駭客組織CrazyHunter,刑事警察局於4月揭露主嫌是中國籍駭客,趨勢科技揭露作案手法,指出駭客大部分工具從GitHub取得,事隔半年多,有其他資安公司公布新的調查結果。

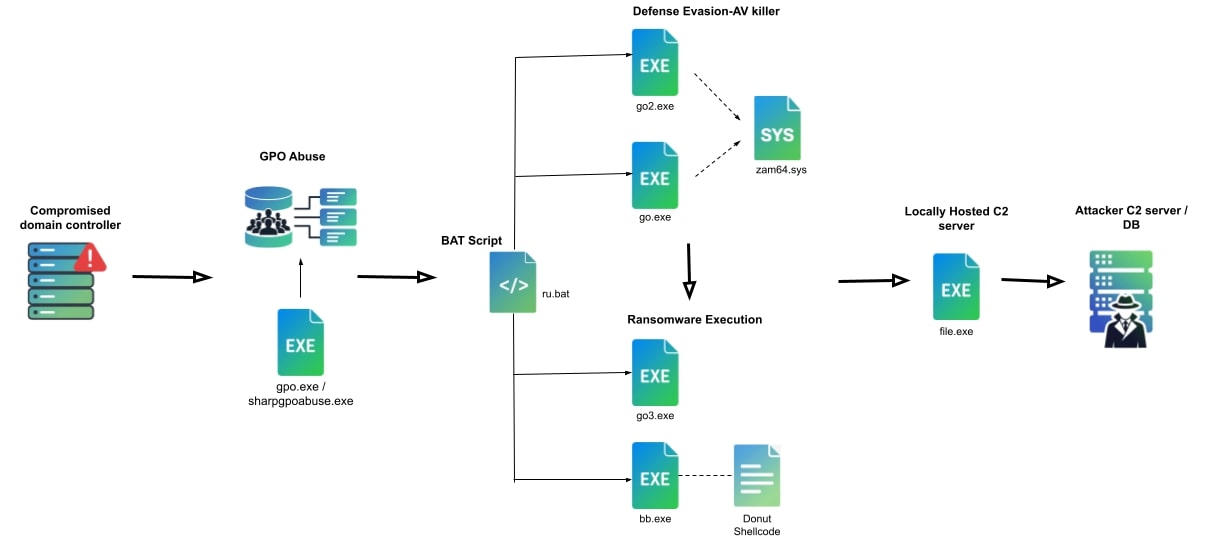

資安公司Trellix指出,他們自2024年CrazyHunter出現就開始追蹤,駭客以Go語言開發勒索軟體,專門針對Windows電腦,主要目標就是臺灣的醫療保健產業,不過也有企業組織受害,他們確認至少有6家受害組織。這些駭客通常透過企業組織AD基礎設施的弱點,以及網域帳號和弱密碼作為初期入侵的管道,一旦成功,就會橫向移動及散布惡意軟體。針對具體駭客的攻擊流程,他們會執行批次檔ru.bat進行一連串的活動,首先會執行go.exe與go2.exe停用電腦的防毒軟體或EDR,然後才透過go3.exe執行加密檔案的工作。Trellix提及,攻擊者有可能透過Donut Loader(bb.exe),於記憶體內載入Shellcode,檔名是crazyhunter.sys,目的是避免在磁碟上留下作案痕跡。

比較特別的是,攻擊者設計了備用攻擊鏈,若是go.exe無法順利執行,ru.bat就會在受害電腦植入av-1m.exe來停用或阻礙防毒軟體運作;假若go3.exe或bb.exe無法正常運作,攻擊者準備了備用加密工具crazyhunter.exe,藉此增加成功加密檔案的機會。

中國APT組織UAT-7290鎖定電信產業,邊緣設備成為初始入侵關鍵管道

思科旗下威脅情報團隊Cisco Talos揭露,一個具中國背景的進階持續性威脅(APT)組織,長期鎖定關鍵通訊基礎設施發動網路間諜行動,並透過濫用邊緣網路設備漏洞,入侵南亞及東南歐地區的電信業者。該組織被追蹤為UAT-7290,過去主要活躍於南亞地區,近期則被觀測到擴大攻擊範圍。

研究人員指出,UAT-7290至少自2022年起即持續活動,並兼具間諜行動與初始存取團隊的雙重角色。在多起攻擊行動中,該組織會於受害環境內建立作業中繼節點(Operational Relay Box,ORB)基礎設施,這些節點後續可能被其他具中國背景的威脅行為者利用,作為隱匿來源與轉送攻擊流量的跳板。

Cisco Talos發現,UAT-7290在發動入侵前,會先對目標組織進行長時間且深入的技術偵察,隨後結合一日(One-day)漏洞的濫用程式碼,以及針對特定目標設計的SSH暴力破解手法,入侵對外暴露的邊緣網路設備,以取得初始存取權限,並進一步提升系統權限。研究人員也指出,該組織主要依賴已公開的概念驗證(PoC)攻擊程式碼,而非自行開發漏洞利用工具。

惡意NPM套件鎖定工作流程自動化平臺n8n而來,目的是竊取用戶的Google Ads憑證

能將AI工具與日常工作流程整合,並在無須編寫程式碼的情況下,進行自動化的工具乘勢而起,其中的工作流程自動化NPM套件n8n有不少用戶,最近其開發工程團隊與一家資安公司揭露而成為焦點,如今也有攻擊者鎖定n8n用戶發動供應鏈攻擊,意圖藉此竊取各式憑證資料。

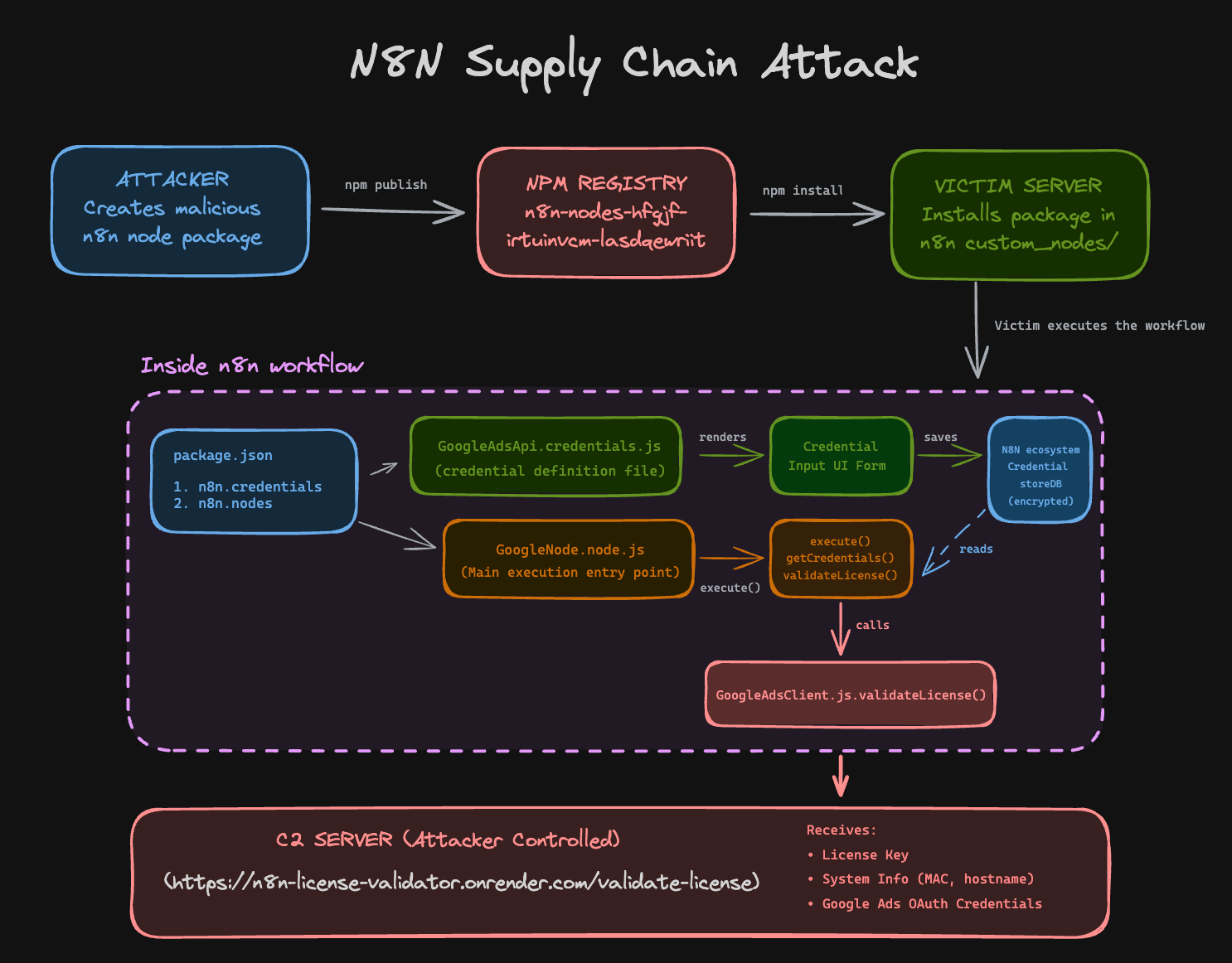

資安公司Endor Labs指出,他們發現有人試圖入侵n8n社群節點(Community Node)的生態系統,利用偽裝成能整合Google Ads的惡意NPM套件,引誘用戶在表單輸入OAuth憑證,然後在n8n執行工作流程的期間,暗中將憑證傳送到攻擊者控制的主機。由於n8n允許使用者連結不同的服務,例如:Slack、GitHub,以及Google試算表等建立工作流程,需要儲存大量第三方服務的API金鑰和OAuth憑證,已成為駭客眼中極具價值的目標。

駭客上架的惡意NPM套件共有8個,都是偽裝成能夠擴充n8n功能的社群節點,一旦使用者下載並部署到n8n環境,他們會看到看似正常的設定介面,並被誘導在特定表單填寫Google Ads的OAuth憑證,這些資料將會儲存在n8n的憑證庫(Credential Store)。由於惡意套件在執行的過程具備與n8n相關的權限,因此能從系統存取憑證及解密,然後傳送給駭客。

駭客論壇BreachForums用戶資料外流,32.4萬筆帳號與管理員PGP私鑰曝光

資安公司Resecurity指出,名為shinyhunte.rs且以ShinyHunters命名的網站在美西時間1月9日更新內容,釋出與駭客論壇BreachForums相關的用戶資料庫匯出檔,規模約32.4萬筆帳號後設資料。研究人員另提到,該散布資源後續在1月10日公布疑似可解鎖用於簽署管理員官方訊息之PGP私鑰密語(Passphrase),且有研究人員向外媒確認該密語可用。

Resecurity表示,此資料庫包含323,986名用戶的後設資料,來源是MyBB論壇軟體相關的MySQL資料表hcclmafd2jnkwmfufmybb_users。研究人員研判,外流可能與網站使用的CMS或相關網頁應用程式弱點,或伺服器配置不當有關,並提醒不要從其他來源下載,以免夾帶惡意程式碼。

現任BreachForums管理員N/A也對外回應此事,Bleeping Computer引述其說法,稱MyBB用戶資料表備份在修復流程中曾短暫放在未設防目錄,且該目錄在暴露期間曾被下載。N/A並強調,這批資料屬於2025年8月論壇復原期間的舊用戶資料外流,並非近期新事件。

俄駭客組織Everest宣稱入侵日本汽車大廠日產,握有900 GB資料

資安媒體Cybernews發現,親俄勒索軟體駭客組織Everest在暗網宣稱,已取得日本汽車大廠日產(Nissan)的內部資料900 GB,揚言若未依照指示限期支付贖金,就要公開。

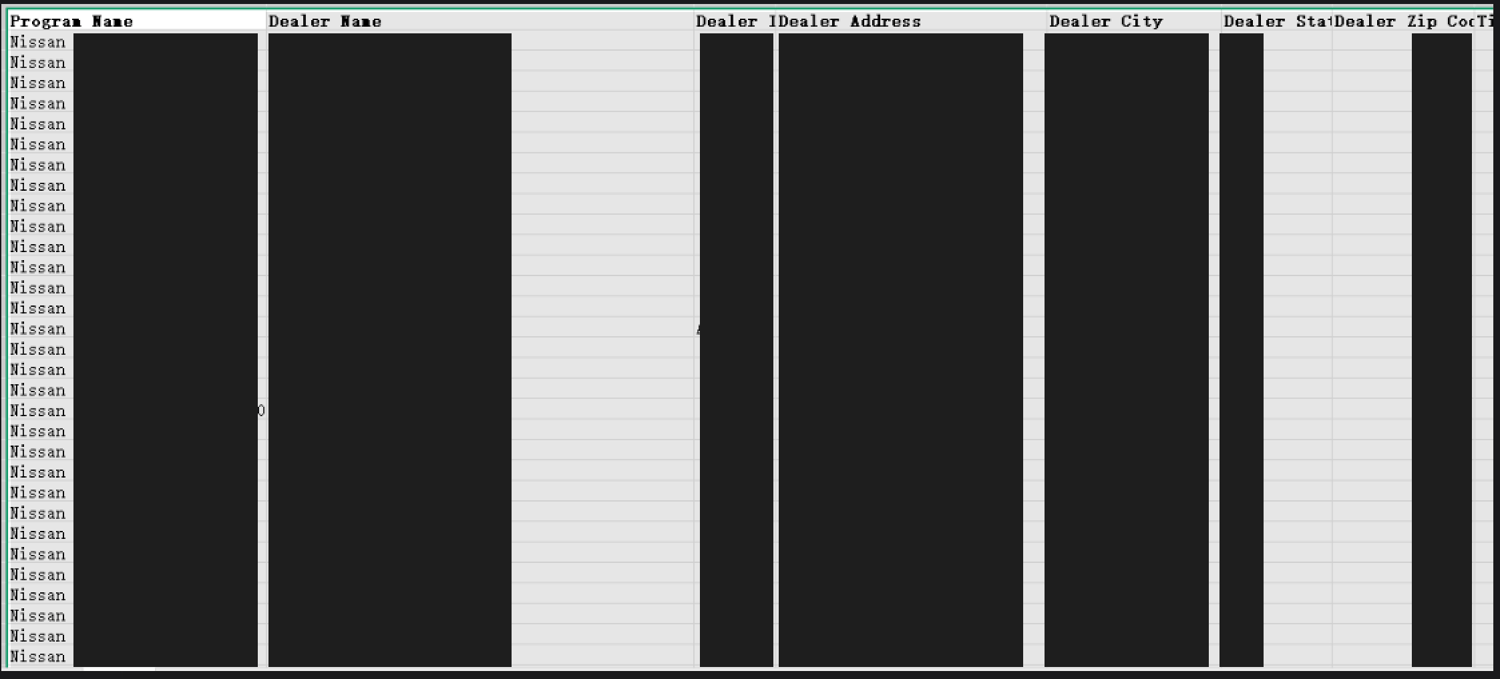

Everest在1月10日張貼公告,揚言只給5天時間,並張貼了Nissan部分檔案的螢幕擷圖。截圖的資料欄位均已塗黑,但可辨識出是汽車經銷商名冊,包含經銷商名稱、地址、所在城市,以及郵遞區號等資訊。此外,還有Nissan內部文件與失竊車輛報告等。不過,Cybernews並未確認這份資料的真實性。

這群駭客近期活動猖獗,去年底曾宣稱取得華碩內部檔案,其中包含相機軟體原始碼,以及美國汽車大廠克萊斯勒內部資料1 TB,部分來自CRM平臺Salesforce。

CrowdStrike併購SGNL,身分安全邁向即時授權時代

1月8日雲端資安業者CrowdStrike宣布,已與身分安全業者SGNL達成併購協議,以擴展CrowdStrike Falcon新一代身分安全解決方案。雙方並未公布交易金額,路透社與The Register報導指出,這筆交易價值7.4億美元。

CrowdStrike指出,在整合SGNL後,Falcon新一代身分安全將可全面消除人類、非人類與AI代理人身分的常駐高權限,改以即時、短暫、可回收的方式授權,降低身分被盜後的橫向移動與長期潛伏風險。此外,SGNL也將擴展現有即時存取機制的支援範圍,從Active Directory與Entra ID,延伸至AWS IAM、Okta等雲端身分與SaaS系統。

AI代理人與機器身分將成為企業數位營運的關鍵基礎,也將成為駭客的新目標。對此,CrowdStrike認為,藉由導入持續動態授權與零常駐權限,期望可在威脅發生前即減少攻擊面,推動新一代以風險為導向的身分安全架構。

2025年臺灣6家企業加入FIRST資安應變組織,合勤、104、元大證券入列,資安產業亦有來毅、數聯、元盾加入

隨著資安威脅日益受到重視,對於企業組織的CSIRT、PSIRT團隊而言,參與國際資安協作的意願持續升溫。過去一年以來,全球加入FIRST國際資安應變組織的成員數量,從約莫764個增至829個。

臺灣FIRST成員亦持續增加,從25個增加至31個,新加入的公司有資安業者來毅數位科技,以及資安SOC服務業者的數聯資安與元盾資安。更引人注目的是,2025年新增成員擴及不同產業領域,首度出現網通設備業者、服務業,以及證券業代表,分別為合勤科技、一零四資訊科技、元大證券,顯示資安應變與國際合作,已逐漸成為越來越多產業的共同課題。

進入2025年,最重要的變化在於本土SOC服務業者正積極投入國際資安應變社群,在中華資安國際之後,如今有數聯資安、元盾資安加入。這類業者服務的對象很廣泛,藉由補強國際威脅情資並進行跨國協作,可提升整體應變效率與防禦能量。而來毅數位科技在加入FIRST的同時,另也成功掛牌興櫃,展現公司於資本市場的重要發展。

其他資安威脅

◆勒索軟體Fog鎖定美國企業組織而來,透過VPN憑證進行滲透

◆駭客入侵知名電玩遊戲《Apex英雄》比賽挾持玩家角色,比賽被迫暫停及延期

◆美國大型零售業者Target驚傳原始碼遭竊,駭客於私人社群兜售

◆殭屍網路GoBrutforcer鎖定AI生成的部署實作而來,利用常見帳密資料滲透Linux主機

◆安卓核心出現可被用於提升權限的零時差漏洞Chronomaly,攻擊者恐以此取得root權限

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02