資安公司Resecurity指出,名為shinyhunte.rs且以ShinyHunters命名的網站在美西時間1月9日更新內容,釋出與駭客論壇BreachForums相關的用戶資料庫匯出檔,規模約32.4萬筆帳號後設資料。研究人員另提到,該散布資源後續在1月10日公布疑似可解鎖用於簽署管理員官方訊息之PGP私鑰密語(Passphrase),且有研究人員向外媒確認該密語可用。

Resecurity研究人員表示,其分享的資料庫包含323,986名用戶的後設資料,來源是MyBB論壇軟體相關的MySQL資料表hcclmafd2jnkwmfufmybb_users。研究人員研判,外流可能與網站使用的CMS或相關網頁應用程式弱點,或伺服器配置不當有關,並提醒不要從其他來源下載,以免夾帶惡意程式碼。

外媒Bleeping Computer則指出,外流內容以名為breachedforum.7z的7 Zip壓縮檔形式散布,內含 shinyhunte.rs-the-story-of-james.txt、databoose.sql、breachedforum-pgp-key.txt.asc 三個檔案,並提到,有自稱ShinyHunters成員向該媒體表示,與散布壓縮檔的網站無關。

Bleeping Computer解析databoose.sql,認為其中是MyBB的users資料表mybb_users,共323,988筆會員紀錄,欄位包含顯示名稱、註冊日期、IP位址等內部資訊。該媒體抽樣後指出,多數IP指向本機迴圈位址127.0.0.9,實際追溯價值有限,但仍有70,296筆紀錄不含127.0.0.9,且測試結果可對應到公網IP,可能對部分使用者的作業安全造成壓力,也可能成為執法與研究單位可用的線索。

另外,Bleeping Computer指出,壓縮檔內的breachedforum-pgp-key.txt.asc是一把建立於2023年7月25日的PGP私鑰,用於簽署管理員官方訊息,原本因密語保護而難以被濫用。Resecurity研究人員則提到,該散布資源在公布了疑似對應這把PGP私鑰的密語,而Bleeping Computer進一步表示,另有研究人員向其確認該密語可解鎖該私鑰。

現任管理員N/A也對外回應此事,Bleeping Computer引述其說法,稱MyBB用戶資料表備份在修復流程中曾短暫放在未設防目錄,且該目錄在暴露期間被下載一次。N/A並強調,這批資料屬於2025年8月論壇復原期間的舊用戶表外流,並非近期新事件。

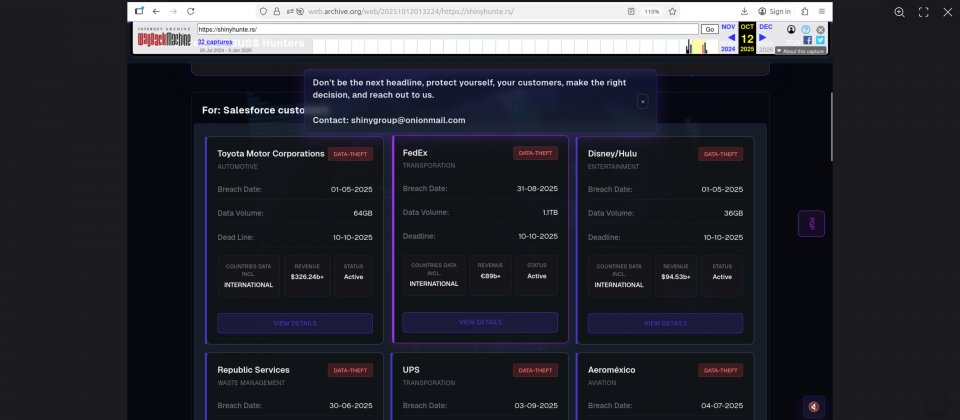

BreachForums是一系列以交易與散布外洩資料為主的地下論壇名稱,曾被用來販售被竊資料,也包含兜售企業網路存取權等非法服務。該論壇在多次執法行動與外流事件後,仍多次以不同網域重新開張,外界也不時質疑其可能成為執法單位的誘捕站。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23