在2025年初先後攻擊馬偕醫院、彰化基督教醫院,以及多家上市櫃公司,引起全臺矚目的勒索軟體駭客組織CrazyHunter,刑事警察局於4月揭露主嫌是中國籍駭客,趨勢科技揭露作案手法,指出駭客大部分工具從GitHub取得,事隔半年多,有其他資安公司公布新的調查結果。

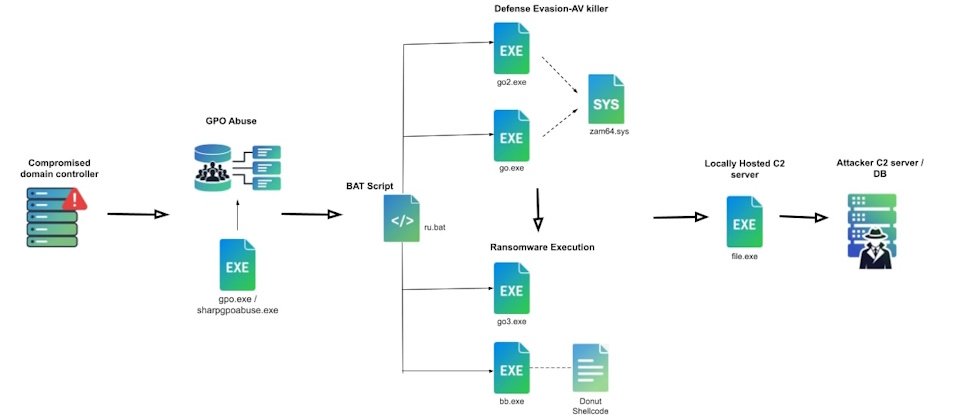

資安公司Trellix指出,他們自2024年CrazyHunter出現就開始追蹤,駭客以Go語言開發勒索軟體,專門針對Windows電腦,主要目標就是臺灣的醫療保健產業,不過也有企業組織受害,他們確認至少有6家受害組織。這些駭客通常透過企業組織AD基礎設施的弱點,以及網域帳號和弱密碼作為初期入侵的管道,一旦成功,就會橫向移動及散布惡意軟體,其中一種主要手法,就是利用名為SharpGPOAbuse的工具,藉由群組原則物件(GPO)部署勒索軟體的有效酬載。

為了提升權限及突破資安防護措施,他們運用自帶驅動程式(BYOVD)手法,將反惡意軟體工具Zemana的驅動程式元件zam64.sys武器化,來達到目的。

針對具體駭客的攻擊流程,他們會執行批次檔ru.bat進行一連串的活動,首先會執行go.exe與go2.exe停用電腦的防毒軟體或EDR,然後才透過go3.exe執行加密檔案的工作。Trellix提及,攻擊者有可能透過Donut Loader(bb.exe),於記憶體內載入Shellcode,檔名是crazyhunter.sys,目的是避免在磁碟上留下作案痕跡。

比較特別的是,攻擊者設計了備用攻擊鏈,若是go.exe無法順利執行,ru.bat就會在受害電腦植入av-1m.exe來停用或阻礙防毒軟體運作;假若go3.exe或bb.exe無法正常運作,攻擊者準備了備用加密工具crazyhunter.exe,藉此增加成功加密檔案的機會。

CrazyHunter的檔案加密工具以勒索軟體Prince為基礎打造而成,採用ChaCha20演算法來執行檔案加密工作,其特點是運用部分加密的機制,每加密1個位元組的資料,就跳過2個位元組不予處理,目的是縮短加密檔案的時間,儘可能癱瘓受害組織較多設備的運作。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05