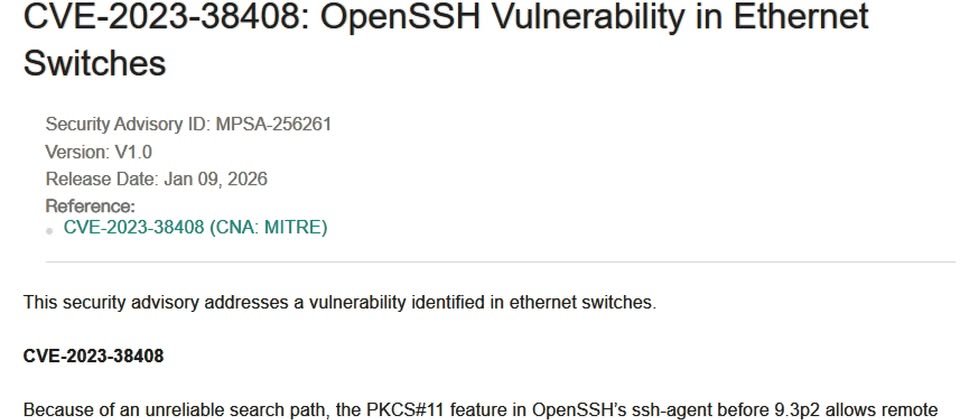

工業網路設備廠商四零四科技(Moxa)於1月9日發布資安公告,他們針對交換器設備修補OpenSSH重大漏洞CVE-2023-38408,若是攻擊者成功利用,就能在特定代理程式將流量轉發到攻擊者控制的系統時,得以遠端執行任意的程式碼,CVSS風險評為9.8分(滿分10分),相當危險,影響EDS-G4000與RKS-G4000系列的機種,該公司已推出新版韌體修補。

這項漏洞出現的原因,是存在OpenSSH 9.3p2之前的版本,ssh-agent元件的PKCS#11功能因不可靠的搜尋路徑,於特定情況會引發遠端程式碼執行(RCE),Moxa表示,該弱點是因為CVE-2016-10009修補不完全造成。

此漏洞起初由資安公司Qualys發現,存在於金鑰暫存元件ssh-agent,影響9.3p1及之前版本的OpenSSH。ssh-agent是在背景運作的處理程序,會在SSH公鑰身分驗證的流程中,暫存私鑰,目的是減少對一般密碼輸入的需求。它會在登入的連線階段(Session)開始時啟動,將金鑰存放於記憶體裡,在處理程序結束後移除金鑰,在自動化指令碼或是需頻繁存取伺服器的連線過程裡,扮演重要的角色。2023年7月OpenSSH開發工程團隊獲報後,發布9.3p2版修補。

若是用戶無法及時套用新版韌體,Moxa也建議採取緩解措施降低風險,包括限制網路存取、減少外部曝露、強化設備的身分驗證與存取控制,並針對異常行為執行監控,以及定期對事件記錄進行稽查。

針對這項漏洞帶來的影響,我們也向Moxa進一步了解,該公司認為實際影響相當有限。因為,Moxa表示,雖然根據CVSS評分,CVE-2023-38408被列為高嚴重漏洞,但他們目前沒有接獲漏洞被利用的通報,根據內部工程團隊驗證,此漏洞在交換器的軟體架構裡並無可被觸發的攻擊路徑,因此Moxa研判,實際造成的風險相對較低。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02