Check Point

資安業者Check Point Research近日揭露一套名為VoidLink的高階Linux惡意程式框架,它專門針對現代雲端基礎設施所設計,具備高度模組化架構及隱蔽能力。

VoidLink以現代系統程式語言Zig所開發,為一完整的命令暨控制(C2)框架,包含客製化載入器、植入程式、Rootkit及37個外掛模組。研究人員是在2025年12月首度發現VoidLink樣本,初步判斷來自與中國有關的開發環境。

該惡意程式最大的特色在於「雲端優先」(Cloud-First)的設計理念,可自動辨識多個主流雲端服務供應商,包括AWS、Google Cloud、Azure、阿里雲及騰訊雲等主流雲端平臺,同時可偵測是否運行於Docker容器或Kubernetes叢集中,以依據環境動態調整其行為。

此外,它也會收集Git等版本控制系統的憑證資料,透露出軟體工程師或許是潛在目標,暗示未來可能發動供應鏈攻擊。

VoidLink在技術上展現出驚人的複雜度,它配備多層次的Rootkit功能,可根據目標系統的核心版本自動選擇最適合的隱藏機制;也具備適應性隱藏能力,會先掃描系統上安裝的安全監控機制,計算環境風險評分,再調整自身的行為策略。例如它在高風險環境中,會刻意放慢連接埠的掃描以免觸發警報。

且其外掛程式系統或許是受到知名滲透測試工具Cobalt Strike的啟發,擁有豐富的後滲透功能,涵蓋偵察、憑證竊取、權限提升、橫向移動、容器逃逸等類別。研究人員總計發現37個預設外掛,可在執行期間動態載入,大幅提升攻擊彈性。

在反分析上,VoidLink也部署了多重防護機制。包括執行期程式碼加密、自毀功能(偵測到竄改時自動刪除)、反除錯技術,以及完整的日誌清理模組,可抹除命令歷程、登入紀錄與系統日誌,還能利用隨機資料覆寫檔案以防止數位鑑識還原。

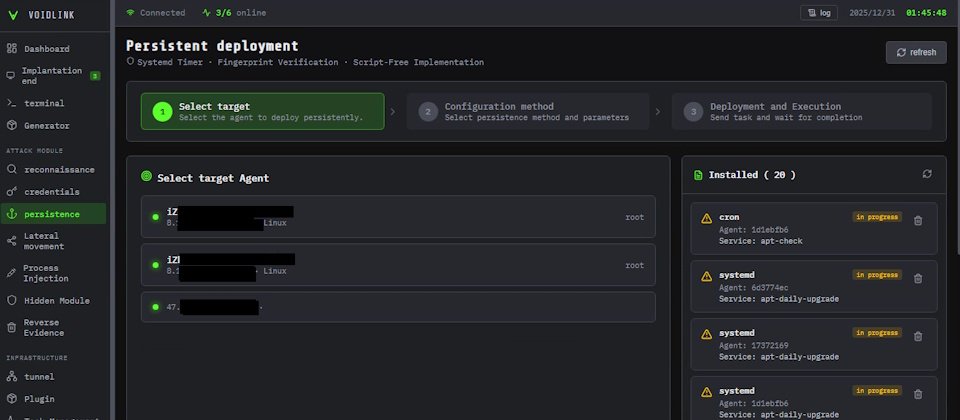

VoidLink配備了中文化的網頁管理介面,以讓操作者透過儀表板來控制受到感染的主機,管理代理程式,建置客製化植入程式,以及部署各種外掛模組。

不過,VoidLink是個還在開發中的架構,研究人員也尚未觀察到真實世界的感染案例,惟根據其精緻的設計及完整的說明文件,推測這是款商業用途產品,或是針對特定客戶所開發的專案。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02