Palo Alto Networks揭露高風險阻斷服務漏洞,若不處理攻擊者恐讓防火牆停擺

最近幾個月駭客鎖定Palo Alto Networks防火牆或SSL VPN服務GlobalProtect的情況,已有多次大規模掃描的活動,一旦這些系統存在弱點,很可能成為攻擊者利用的對象,而受到外界關注。

本週資安公司Palo Alto Networks修補高風險阻斷服務(DoS)漏洞,引起各家資安新聞媒體報導。1月15日Palo Alto Networks發布資安公告,指出防火牆作業系統PAN-OS存在高風險漏洞CVE-2026-0227,未經身分驗證的攻擊者可導致防火牆出現服務中斷的現象,若反覆觸發漏洞,還會讓防火牆進入維護模式,4.0版CVSS風險為7.7分,影響PAN-OS及SASE平臺Prisma Access用戶,該公司已為10.2至12.1版PAN-OS,以及10.2與11.2版Prisma Access發布更新修補,由於沒有其他替代緩解措施,他們呼籲用戶要儘速安裝更新。

上述存在弱點的系統,只有在啟用GlobalProtect的狀態,包含開放閘道或是入口網站,才會存在風險。Palo Alto Networks強調,目前尚未發現漏洞遭到利用的跡象。

Elastic修補Elasticsearch、Kibana與Beats多項漏洞,恐導致資訊外洩與SSRF

Elastic於1月14日發布Elastic Stack安全更新,修補Elasticsearch、Kibana與Beats元件共多項資安漏洞,影響8.x與9.x多個版本。其中,Elasticsearch所使用的LZ4 Java函式庫存在高風險資訊外洩漏洞,另有Kibana連接器漏洞可能導致伺服器端請求偽造(SSRF)與任意檔案讀取。Elastic呼籲系統管理員儘速升級,以降低敏感資料外洩與服務中斷風險。

在此次修補的漏洞中,風險最高的是Kibana的Google Gemini Connector漏洞CVE-2026-0532,CVSS風險分數為8.6。Elastic指出,伺服器在處理連接器組態資料時驗證不足,具備建立或修改連接器權限的攻擊者,可透過特製的憑證JSON酬載,觸發SSRF或讀取本機檔案,造成敏感資訊外洩。

此外,Kibana的Email Connector亦存在一項阻斷服務漏洞CVE-2026-0543。已通過身分驗證的攻擊者,可藉由特製的電子郵件地址參數,觸發過度資源配置,導致所有使用者無法使用Kibana服務,且需重新啟動才能恢復。

Java網頁應用程式框架Apache Struts存在XXE漏洞,可致資料外洩、DoS或SSRF攻擊

Java網頁應用程式框架Apache Struts專案發布安全公告,指出其XWork元件在解析XML設定檔時存在XML外部實體(XXE)注入風險,最嚴重可能導致敏感資料外洩、阻斷服務(DoS),或被用於伺服器端請求偽造(SSRF)。該漏洞編號CVE-2025-68493為重要等級,建議使用者至少升級至Struts 6.1.1以完成修補。

該漏洞問題出在XWork元件解析XML設定時的驗證不足,當攻擊者能讓系統解析到帶有外部實體宣告的惡意XML內容,即可能觸發XXE,進而造成資料外洩、DoS或被用於SSRF。當允許外部實體解析時,攻擊者可能誘使解析器讀取伺服器端可存取的本機資源,例如設定檔或憑證相關檔案,並透過回應內容、例外訊息或其他可觀測輸出間接取得內容。

Apache基金會提到,此次變更具有向後相容性,對多數使用情境而言,升級是最直接的風險降低方式。當用戶短期內無法升級,公告另提供以調整XML解析器行為來降低XXE風險的替代作法,例如採用自訂的SAX解析器工廠或透過JVM層級停用外部實體存取,用戶可在測試環境驗證對既有功能的影響後,再部署到正式環境。

網頁應用開發框架Angular存在XSS漏洞,攻擊者可在瀏覽器端執行惡意JavaScript

Angular團隊揭露一項跨站腳本XSS漏洞,問題源於Angular範本編譯器在處理特定SVG元素時,對安全情境的判斷出現落差,使框架內建的輸入消毒機制(Sanitization)在少數情境下可能被繞過。在符合特定條件時,攻擊者得以將惡意內容帶入頁面脈絡,進而在受害者瀏覽器工作階段中執行任意JavaScript程式碼。官方已針對19、20、21分支釋出修補版本,建議使用者升級至19.2.18、20.3.16、21.0.7或21.1.0-rc.0以降低風險。

該漏洞編號為CVE-2026-22610,NVD頁面指出,問題在於Angular內部的輸入消毒規則定義,未將SVG的script元素之href與xlink:href屬性辨識為資源URL情境,導致範本編譯器在安全檢查時,沒有套用資源URL應有的更嚴格限制,因而在特定條件下可能被繞過。

GitHub的安全公告將其評為高風險,並給出CVSS v4.0分數8.5,官方解釋,當應用程式在範本中使用屬性綁定,將可被使用者影響的資料指派給SVG的script元素之href或xlink:href時,編譯器可能把該值當作一般字串或低風險網址處理,而未套用資源連結應有的限制。

威聯通更新兩款NAS應用程式,修補高風險路徑遍歷及SQL注入漏洞

威聯通(QNAP)在2026年1月3日發布兩份資安通報,針對NAS上的兩個應用程式,分別是自動歸檔與檔案整理應用程式Qfiling,以及多應用程式復原服務Multi-Application Recovery Service(MARS)修補弱點CVE-2025-59384、CVE-2025-59387。CVE-2025-59384屬於路徑遍歷(Path Traversal)漏洞,要是遭利用,遠端攻擊者可能讀取非預期檔案內容或系統資料。CVE-2025-59387則為SQL注入漏洞,遠端攻擊者可濫用於執行未授權程式碼或命令。兩份通報嚴重程度皆為重要,官方建議使用者更新至已修補版本或更新版以降低風險。

威聯通指出Qfiling存在路徑遍歷漏洞CVE-2025-59384,受影響範圍為Qfiling 3.13.x。通報指出,當該漏洞遭利用,攻擊者可能繞過原先預期的路徑限制,進而讀取不應被存取的檔案內容或系統資料。官方表示已在Qfiling 3.13.1以上版本修補,並建議更新至最新版以降低風險。

另一份資安通報指出,MARS存在SQL注入漏洞CVE-2025-59387,受影響範圍為MARS 1.2.x。通報說明,該漏洞允許遠端攻擊者執行未授權程式碼或命令。威聯通已在MARS 1.2.1.1686以上版本修補,並建議使用者更新至最新版。

殭屍網路Aisuru與Kimwolf橫行,資安公司對逾550臺C2主機下手,阻止活動規模擴大

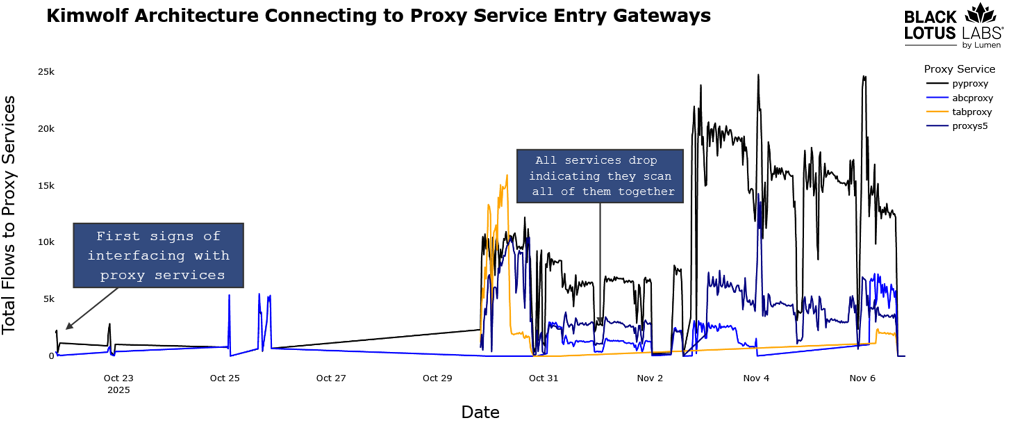

殭屍網路Aisuru最近兩年不斷發動大規模攻擊,後續於去年底中國資安公司奇安信公布相關調查結果,指出駭客另起爐灶,綁架電視盒與數位電視組成另一個大型殭屍網路Kimwolf,後續專精偵測代理伺服器流量的資安新創Synthient指出,駭客透過江蘇艾迪信息科技代理伺服器服務IPIDEA、Plainproxies Byteconnect等代理伺服器環境,出售受害裝置的頻寬牟利,本週有資安公司表示,他們已追蹤Kimwolf近半年,陸續對其C2伺服器進行封鎖,阻礙此殭屍網路的活動。

1月15日資安公司Lumen旗下的Black Lotus實驗室於職場社群網站LinkedIn發布部落格文章,指出在去年8月殭屍網路RapperBot沒落之後,隨即Aisuru就成為全球最大的殭屍網路,存取C2節點的機器人數量短時間內急劇增加,從每天5萬個機器人擴張至20萬個,後續在10月初看到Kimwolf出現,對此,該公司採取行動,將C2節點的流量導向空路由(null-routed),在4個月的時間裡已對超過550臺C2節點採取行動,他們也與執法機關和業界夥伴合作,並公布追蹤的結果。

美國最大行動業者Verizon服務中斷數小時,恐影響緊急事故通報

美國最大行動電信營運商Verizon在美東時間1月14日中午約12:00(臺灣時間1月15日凌晨00:00)發生大規模服務中斷,美國多地用戶無法使用行動通話、簡訊與行動數據,部分手機畫面顯示「SOS」或完全無訊號。此次異常持續數小時,影響範圍從東岸延伸至西岸,直至撰稿時尚未完全修復。

Verizon四度透過X平臺說明處理進展。首則訊息表示,已注意到部分客戶的無線語音與數據服務受到影響,工程師正積極排查並解決問題;後續更新則多為致歉與說明搶修狀況,並強調將持續通宵處理,直到全面恢復為止。

由於部分地區的行動通訊功能受限,華盛頓特區與紐約市等地方政府的緊急通報系統也發布提醒,告知民眾若無法透過Verizon裝置撥打緊急電話,應考慮改用其他電信業者門號、市話,或直接前往警察分局與消防站通報,凸顯大型行動網路中斷對公共安全可能帶來的風險。

1月14日衛福部資訊處首次揭露主權雲政策及八大指導方針,回答了誰管資料、誰管系統、誰握鑰匙等三大關鍵問題,也定義了不同風險的資料,應放在不同等級的雲上。

衛福部資訊處提出主權雲概念,強調國家數據和系統需完全受本國法律管轄與保護,而且要是不受外國干涉的運算環境。主權雲指導方針不是要把所有系統都關進封閉環境,而是先把資料分級。比如,一般行政資料、低敏感資訊,還是可以使用符合規範的商業公有雲服務;但病歷、基因資料、傳染病監測等高度敏感資料,則必須放在主權雲或政府專屬雲環境中。簡單來說,就是把不同風險的資料,放在不同等級的雲上。

主權雲不只是資料「放在哪裡」,而是回到三個核心問題:誰能管理資料、誰負責系統維運,以及誰握有解密與存取的關鍵權限。根據這個治理思維,衛福部提出「主權雲八大指導方針」,來回應上述三項關鍵問題,並將抽象的主權概念,轉化為可落地的技術與管理要求。

其他資安威脅

◆中國駭客伸手48家主機代管業者,控制1.8萬臺伺服器用於網路犯罪

◆惡意軟體Gootloader透過1千個ZIP檔案傳送,企圖迴避防毒軟體偵測

◆WordPress外掛Modular DS重大漏洞被鎖定,駭客藉此得到網站管理權限

◆AWS CodeBuild存在嚴重配置不當問題,恐曝露GitHub儲存庫引發供應鏈攻擊

近期資安日報

【1月15日】Node.js存在資安漏洞,恐波及React、Next.js、應用程式效能監控工具

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02