Elastic於1月14日發布Elastic Stack安全更新,修補Elasticsearch、Kibana與Beats元件共多項資安漏洞,影響8.x與9.x多個版本。其中,Elasticsearch所使用的LZ4 Java函式庫存在高風險資訊外洩漏洞,另有Kibana連接器漏洞可能導致伺服器端請求偽造(Server-Side Request Forgery,SSRF)與任意檔案讀取。Elastic呼籲系統管理員儘速升級,以降低敏感資料外洩與服務中斷風險。

Kibana連接器漏洞風險最高,CVSS達8.6分

在此次修補的漏洞中,風險最高的是Kibana的Google Gemini Connector漏洞CVE-2026-0532,CVSS風險分數為8.6。Elastic指出,伺服器在處理連接器組態資料時驗證不足,具備建立或修改連接器權限的攻擊者,可透過特製的憑證JSON酬載,觸發SSRF或讀取本機檔案,造成敏感資訊外洩。

此外,Kibana的Email Connector亦存在一項阻斷服務漏洞CVE-2026-0543。已通過身分驗證的攻擊者,可藉由特製的電子郵件地址參數,觸發過度資源配置,導致所有使用者無法使用Kibana服務,且需重新啟動才能恢復。

Fleet與Beats元件亦存在多項DoS風險

Elastic同步修補兩項影響Kibana Fleet的漏洞,分別為CVE-2026-0531與CVE-2026-0530。前者允許僅具低權限檢視角色的使用者,送出大量資料擷取請求,迫使系統反覆執行資料庫查詢,快速耗盡記憶體並使伺服器服務中斷;後者則可能觸發重複處理流程,導致服務效能明顯下降甚至中斷。

在資料蒐集元件Beats方面,Packetbeat的MongoDB通訊協定解析器存在緩衝區溢位漏洞CVE-2026-0529,攻擊者可向受監控的網路介面送出特製流量,引發服務中斷。Metricbeat則在Graphite、Zookeeper與Prometheus模組中存在驗證缺陷(CVE-2026-0528),可能遭異常度量資料觸發DoS。

Elasticsearch亦受資訊外洩高風險漏洞影響

除了Kibana與Beats漏洞外,Elastic也在本次公告中揭露一項影響Elasticsearch的資訊外洩高風險漏洞CVE-2025-66566,CVSS風險評分達8.4。該漏洞源於Elasticsearch所使用的yawkat LZ4 Java函式庫,在解壓縮過程中未充分清除輸出緩衝區,攻擊者可透過特製的壓縮資料,讀取緩衝區中先前殘留的內容,進而造成敏感資料外洩。

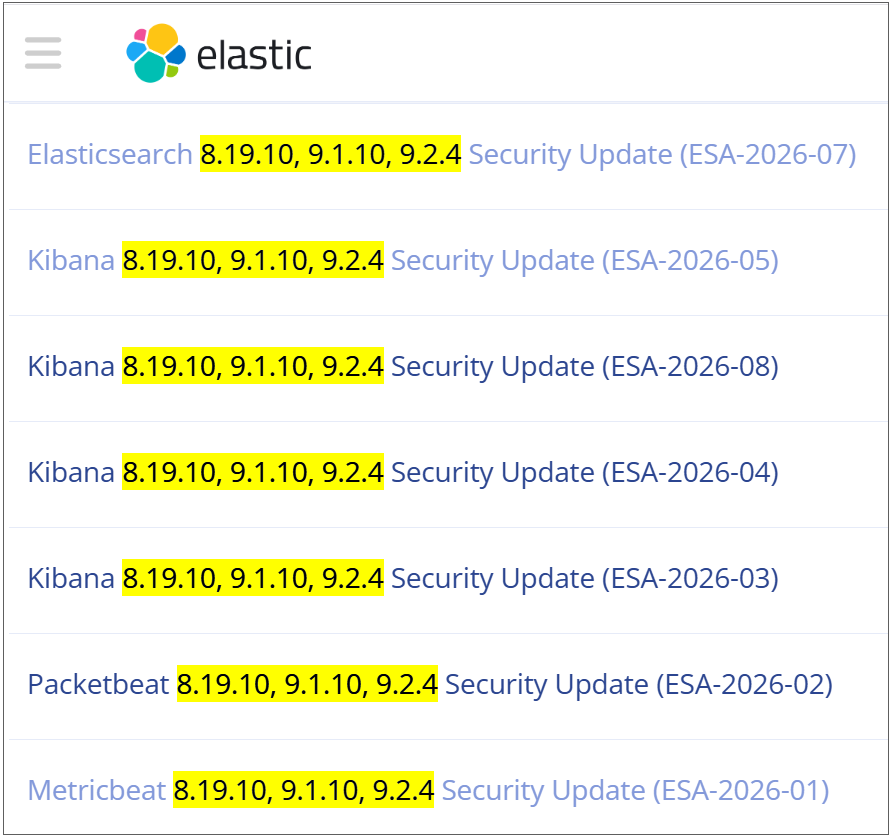

Elastic指出,這項漏洞影響Elasticsearch 7.14.0至7.17.29、8.0.0至8.19.9,以及9.0.0至9.1.9、9.2.0至9.2.3等多個版本,相關問題已在Elasticsearch 8.19.10、9.1.10與9.2.4中修補。

官方建議儘速升級,短期可採取替代緩解措施

Elastic已釋出8.19.10、9.1.10與9.2.4版本修補上述漏洞,並建議使用者儘速升級。若短期內無法更新,官方建議暫時停用受影響的Kibana連接器功能,或改用Deflate壓縮演算法,避免觸發LZ4 Java相關漏洞;不過,部分漏洞並無有效替代緩解方式,升級版本仍是最根本的防護措施。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03