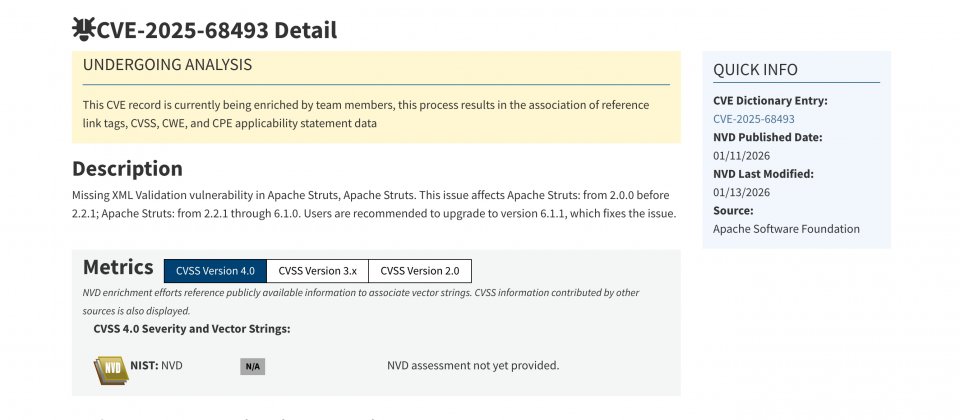

Java Web應用框架Apache Struts專案發布安全公告,指出其XWork元件在解析XML設定檔時存在XML外部實體(XXE)注入風險,最嚴重可能導致敏感資料外洩、阻斷服務(DoS),或被用於伺服器端請求偽造(SSRF)。該漏洞編號CVE-2025-68493為重要等級,建議使用者至少升級至Struts 6.1.1以完成修補。

該漏洞問題出在XWork元件解析XML設定時的驗證不足,當攻擊者能讓系統解析到帶有外部實體宣告的惡意XML內容,即可能觸發XXE,進而造成資料外洩、DoS或被用於SSRF。當允許外部實體解析時,攻擊者可能誘使解析器讀取伺服器端可存取的本機資源,例如設定檔或憑證相關檔案,並透過回應內容、例外訊息或其他可觀測輸出間接取得內容。

DoS風險則多來自外部實體展開造成的資源消耗,可能導致CPU使用率飆高、記憶體耗盡或執行緒被占滿,使服務效能顯著下降甚至無法回應。當環境允許對外連線,外部實體也可能被用來向內部網段或受限制端點發起請求,形成SSRF,進一步協助攻擊者盤點內部服務或讀取不該被外部存取的資源。

受影響版本涵蓋Struts 6.0.0至6.1.0皆在範圍內,此外也包含已停止維護的舊分支Struts 2.0.0至2.3.37,以及2.5.0至2.5.33。也就是說,要是組織仍維持在既有Struts 2舊版,除了本次弱點風險外,後續也較難從上游取得完整的安全更新與修補。

除了官方Struts Wiki公告該漏洞資訊,Struts安全團隊成員Lukasz Lenart也透過oss-security郵件論壇發布通知,並再次建議升級至6.1.1。郵件同時以Maven套件座標補充受影響的XWork套件範圍,供用戶在盤點相依項目時方便對照。

官方提到,此次變更具有向後相容性,對多數使用情境而言,升級是最直接的風險降低方式。當用戶短期內無法升級,公告另提供以調整XML解析器行為來降低XXE風險的替代作法,例如採用自訂的SAX解析器工廠或透過JVM層級停用外部實體存取,用戶可在測試環境驗證對既有功能的影響後,再部署到正式環境。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09