去年12月,資安公司Koi Security揭露鎖定Firefox用戶的延伸套件攻擊GhostPoster,其特徵是駭客透過隱寫術(steganography)將有效酬載埋入PNG圖示檔案,後來該公司指出攻擊者是名為DarkSpectre的中國駭客,如今有其他資安公司揭露新的調查結果,指出相關活動最早可追溯到5年前。

瀏覽器資安公司LayerX指出,他們根據Koi Security公布的調查結果,找到17款與GhostPoster有關的惡意延伸套件,這些套件採用相同的基礎設施,以及策略、手段、攻擊流程(TTP),不過,攻擊者不光針對Firefox用戶,也攻擊Chrome與Edge用戶,這些套件總共被下載超過84萬次,其中部分延伸套件存活超過5年。

LayerX指出,駭客活動最早在2020年2月出現,起初針對Edge用戶下手, 後來將活動擴展到Firefox及Chrome。根據這些惡意套件上架的時間來看,攻擊者在2024年8月以前幾乎都是上架Edge延伸套件,不過從2024年10月之後,他們就針對Firefox用戶而來。

GhostPoster相關惡意軟體採用多階段感染鏈,駭客不僅將惡意軟體載入工具塞進延伸套件圖示的PNG檔,在延伸套件安裝過程解析圖示來擷取隱藏資料,惡意軟體也會延遲48小時或更久才執行,並在特定條件進行C2連線,下載基於JavaScript的有效酬載。

此惡意軟體可攔截並修改HTTP標頭,藉此減弱網頁安全政策,或是挾持聯盟行銷流量(Affiliate Hijacking)獲利、注入廣告與進行點擊詐欺、追蹤用戶瀏覽行為。為了能夠讓攻擊流程自動化進行,該惡意程式具備自動破解CAPTCHA驗證碼的能力。

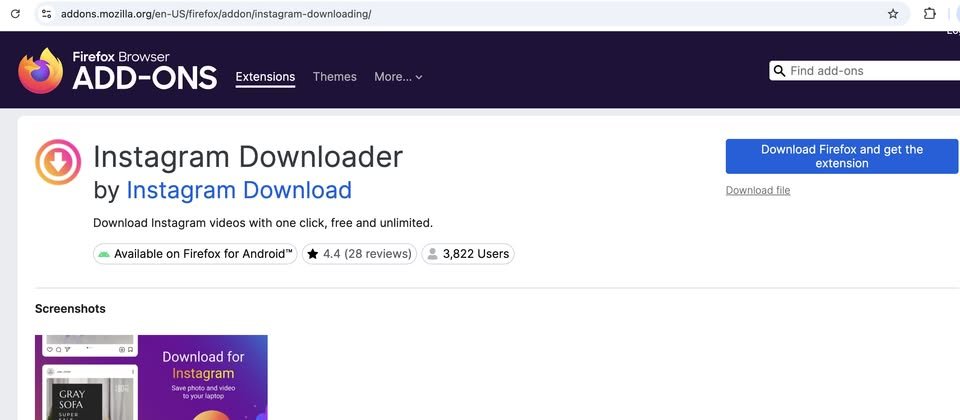

值得留意的是,LayerX後續發現駭客上架更為複雜的惡意套件,該套件號稱能讓Firefox用戶下載社群網站Instagram的影片,已被下載3,822次。這次駭客利用特定的圖片檔案作為有效酬載的轉換容器,將攻擊邏輯嵌入背景執行的指令碼,該指令碼啟動後將抓取圖片,並掃描特定的位元組序列,尋找特定內容,然後透過Base64解碼轉換成JavaScript有效酬載,並採取動態執行的方式迴避偵測。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09