近期透過瀏覽器延伸套件散布惡意程式的情況越來越氾濫,攻擊者開始鎖定特定的族群和資料,例如,資安公司Koi Security揭露中國駭客DarkSpectre的攻擊行動Zoom Stealer,就是打算挾持視訊會議的內容並收集情報,如今也出現針對特定企業應用系統用戶的情況。

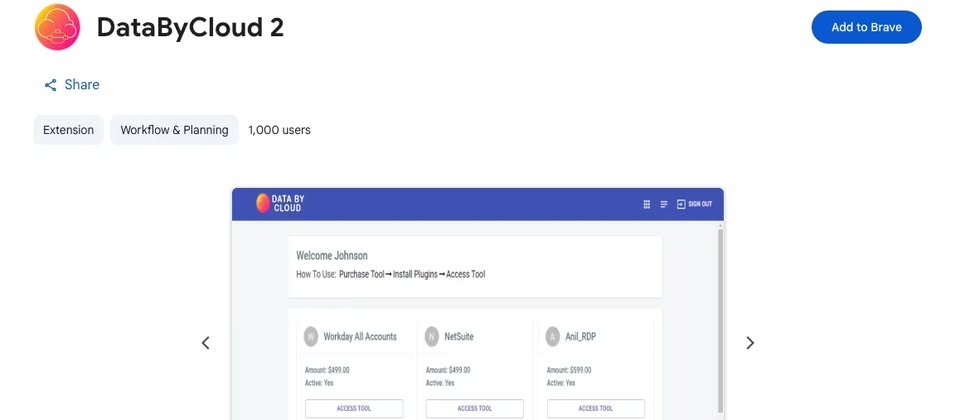

資安公司Socket揭露5款有問題的Chrome延伸套件,攻擊者針對使用企業人力資源(HR)與ERP系統的員工而來,這些平臺包括:Workday、NetSuite,以及SuccessFactors,駭客宣稱能藉此簡化多帳號管理或加速工作流程,吸引超過2,300名用戶安裝,不過實際上,攻擊者的最終目的,就是要挾持上述企業應用系統的帳號權限。5款惡意套件功能有所不同,部分用於竊取資料,部分用於防範資安人員或系統攔截。對此,Socket已向Google進行通報,並呼籲相關用戶及企業IT人員,應採取行動因應。

針對這次發現的惡意套件,Socket指出涵蓋3種截然不同的攻擊型態,包括向遠端伺服器洩露Cookie、操控DOM封鎖安全管理網頁,以及採用雙向Cookie注入手法,從而達到直接挾持連線階段(Session Hijacking)的目的。

這5款套件危害面向有所不同,其中,DataByCloud Access v1.6專門負責截取並傳送身分驗證Cookie;Tool Access 11 v1.4可阻斷Workday內約44個安全管理頁面,涵蓋身分驗證管理、安全政策設定、IP位址範圍管理,以及連線階段控制介面;Data By Cloud 2 v3.3擴大Tool Access 11的阻斷範圍,達到56個安全管理網頁,其中包括密碼變更及雙因素驗證(2FA)管理頁面。

第4個惡意套件Data By Cloud 1 v3.2,攻擊者複製了DataByCloud Access的竊取Cookie機制,並加入特定程式庫來防止企業透過瀏覽器開發者工具檢查。最後一個套件Software Access v1.4實作了Cookie竊取及雙向操作機制,便於竊取憑證的同時,也一併接收遭竊的Cookie,然後注入瀏覽器,目的是挾持連線階段,而且,攻擊者也加入密碼欄位保護機制,防止使用者檢查輸入的憑證內容。

值得留意的是,攻擊者為了延長惡意延伸套件於受害電腦的存活時間,在裡面設置多種自我防護機制。它們會檢查用戶是否安裝23種特定的安全或開發工具(如EditThisCookie、Redux DevTools),並向攻擊者回報。此外,部分擴充功能使用了DisableDevtool程式庫,一旦偵測到用戶開啟瀏覽器開發者工具,就會自動關閉或干擾分析。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02