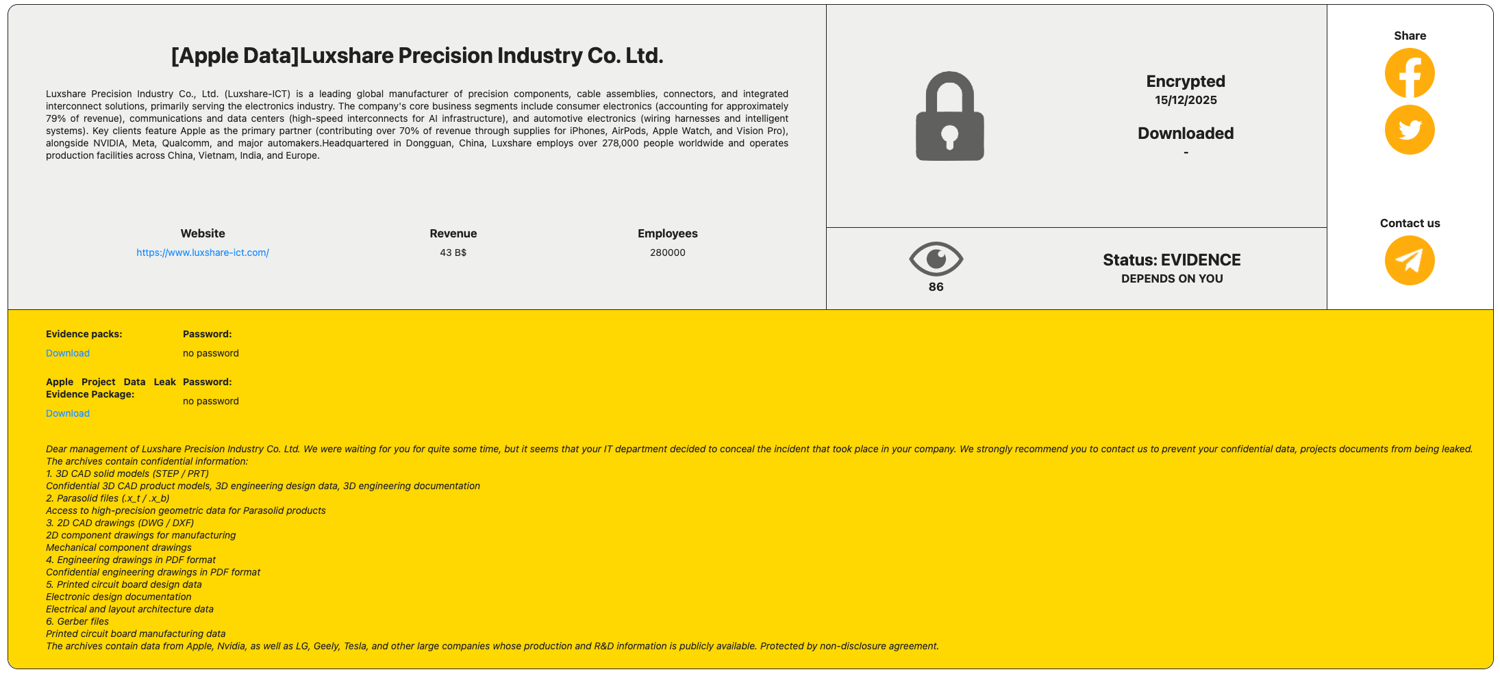

勒索軟體組織RansomHub宣稱成功攻擊立訊,揚言公開其客戶蘋果、Nvidia、特斯拉的資料

網路媒體Cybernews報導,勒索軟體組織RansomHub近日於駭客論壇張貼公告宣稱,去年駭入替蘋果、特斯拉等公司代工的中國精密製造業者立訊精密(Luxshare Precision)內部系統,手中握有其眾多設計及生產資料,並揚言若未拿到贖金將公開其客戶相關機密資訊。由於立訊是蘋果重要代工組裝廠,負責為蘋果生產iPhone、AirPods、Apple Watch,以及Vision Pro等產品,這起事故引起全球高度關注。

RansomHub宣稱去年12月15日成功攻擊這家蘋果代工廠,取得該公司大量資料,然而卻久久未等到立訊聯繫,似乎IT部門想隱匿事件。他們要求立訊儘速聯繫,以確保該公司機密資料、專案文件不外流。顯然若駭客未接獲立訊聯繫,就會公開手中的資料。

根據Cybernews公布的駭客貼文截圖,RansomHub手中擁有的資料包含機密3D CAD產品建模、3D工程設計、3D工程文件、高精密幾何設計資料、製造用2D繪圖、機械元件草圖、機密工程繪圖PDF文件、PCB設計、電子設計文件、與電子佈線架構資料,以及Gerber檔案。資料來源包含蘋果、Nvidia、特斯拉、LG、吉利汽車的生產與研發資料,都具有保密協定(NDA)保護。

IT業者Ingram Micro遭遇勒索軟體攻擊調查結果出爐,逾4.2萬人個資外流

去年7月IT服務供應商Ingram Micro傳出遭遇勒索軟體攻擊,導致部分系統無法運作,後續勒索軟體駭客組織SafePay聲稱是他們所為,竊得3.5 TB內部資料,近期該公司透露受害規模。

根據1月16日Ingram Micro向美國緬因州檢察長辦公室通報的資料,這起資安事故發生於7月2日至3日,他們於12月26日確認有42,521人受到本次駭客攻擊影響,這些人主要是員工與曾經投遞履歷的求職者,受影響的個資包含姓名、聯絡資訊、生日,以及政府發出的識別號碼,像是社會安全碼、駕照,以及護照號碼等。此外,部分個資還有特定的員工相關資料,例如與工作有關的評估資訊。針對受影響的人士,Ingram Micro將提供2年信用監控與身分保護服務。

這起事故最早由資安新聞網站Bleeping Computer報導,當時傳出7月3日凌晨發生網路攻擊,導致網站與線上訂購系統停擺,員工在他們的裝置上發現勒索信,Ingram Micro要求部分員工居家工作,知情人士透露,攻擊者入侵該公司網路環境的管道,疑似使用外流的帳密資料,存取VPN平臺GlobalProtect而得逞。

WordPress外掛Modular DS重大漏洞被鎖定,駭客恐藉此得到網站管理權限

1月14日資安公司Patchstack提出警告,名為Modular DS的WordPress外掛程式存在重大漏洞CVE-2026-23800,形成的原因在於不正確的權限分配,攻擊者可用於提升權限,CVSS風險評分達到10分(滿分10分),影響2.5.1以下所有版本的Modular DS,全球逾4萬個網站恐受到影響。值得留意的是,通報此事的資安人員指出,已有攻擊行動出現,Patchstack呼籲用戶升級2.6.0版因應。

這項弱點結合多種因素,包含直接路由選擇、繞過身分驗證機制,以及自動以管理員身分登入,核心問題在於URL路由配對機制過於寬鬆、直接請求(Direct Request)模式過度信任特定請求參數、身分驗證僅依賴網站是否連接Modular DS來判斷,以及在特定的登入流程裡,若是系統無法取得使用者的ID,將會自動退回,並以現有的管理員帳號登入。

通報此事的WP.one支援工程團隊指出,他們在世界標準時間(UTC)1月13日凌晨2時,首度偵測到漏洞利用的情況,攻擊者下達GET的存取請求/api/modular-connector/login/,並設置origin與type參數為mo及foo。Patchstack也公布攻擊來源的IP位址,分別是:45.11.89[.]19、185.196.0[.]11,以及64.188.91[.]37。

駭客假借提供擋廣告延伸套件從事ClickFix變種網釣,以瀏覽器當機為由誘騙使用者執行惡意指令

近期網釣攻擊最受矚目的新興手法ClickFix,後續出現各式各樣的變形版本,像是整個攻擊流程都在瀏覽器進行的FileFix,或是藉由覆蓋整個螢幕內容脅迫受害者依照指示操作的JackFix,以及結合OAuth身分驗證流程的ConsentFix,如今又有駭客發展出新型態手法,讓使用者以為瀏覽器出錯而乖乖依照指示「修復」。

威脅情報公司Huntress揭露名為CrashFix的攻擊手法,發動者是外號為KongTuke、LandUpdate808或TAG-124的駭客組織,他們近期透過惡意瀏覽器延伸套件NexShield,意圖於受害電腦植入惡意軟體ModeloRAT。此延伸套件冒充知名的擋廣告工具uBlock Origin Lite,一旦使用者安裝,瀏覽器就會出現當機訊息,然後要求使用者依照指示下達特定指令來排除,然而若是照做,就會複製、貼上及執行駭客的惡意指令,導致電腦感染ModeloRAT。

這些駭客鎖定在網路上尋找廣告攔截工具的使用者,他們投放惡意廣告,引導使用者到Chrome Web Store延伸套件市集下載NexShield,Huntress經過比對發現,駭客的延伸套件幾乎完全複製uBlock Origin Lite的程式碼,以此騙過Google的初步審核與使用者的信任。再者,駭客聲稱該套件是uBlock Origin Lite作者Raymond Hill的開發,並提及一個實際上不存在的GitHub程式庫,這麼做是濫用使用者對於知名開源專案的信任。

Anthropic用於Git的MCP伺服器曝三漏洞,提示注入可繞過路徑限制並覆寫檔案

資安公司Cyata揭露,Anthropic維護的官方Git用MCP伺服器mcp-server-git存在三項弱點。攻擊者只要能以提示注入影響AI助理讀到的內容,就可能引導模型在呼叫工具時帶入惡意參數,繞過原本設定的儲存庫路徑限制,擴大可被操作的Git範圍,並在特定工具呼叫下造成檔案覆寫或刪除,要是環境又啟用可寫入檔案的能力,風險還可能擴大到程式碼執行。

第一項漏洞CVE-2025-68145與路徑驗證有關,mcp-server-git啟動時可限定允許操作的儲存庫位置,但工具呼叫時傳入的儲存庫路徑未與該限制比對,導致在提示注入影響下,AI可能被引導操作系統上其他可存取的Git儲存庫。第二項漏洞CVE-2025-68143是Git初始化缺乏路徑限制,可能在任意目錄初始化新的Git儲存庫,讓原本不是專案的資料夾被納入Git操作範圍。Cyata也提醒,該情境可能使檔案內容被讀入模型,雖不等於直接外傳,但仍會讓敏感資訊進入AI可見範圍與後續處理流程。

第三項CVE-2025-68144屬於參數注入漏洞,該伺服器在執行Git差異比對時,會把使用者提供的比對目標參數直接交由Git命令列解析,缺乏必要的參數約束。攻擊者可藉此把原本應該只是指定比對對象的輸入,變成可影響Git輸出行為的選項,造成檔案被覆寫,達到破壞或等同刪除的效果。

ServiceNow AI平臺爆漏洞,允許攻擊者冒用帳號並劫持AI代理流程

資安業者AppOmni指出,ServiceNow的Virtual Agent API與Now Assist AI Agents應用程式存在重大漏洞CVE-2025-12420,研究人員將其命名為BodySnatcher,該漏洞CVSS評分為9.3分,屬於重大(Critical)等級。

攻擊鏈結合了一組跨環境共用的靜態憑證與帳號自動連結邏輯,使未經身分驗證的攻擊者在提供目標電子郵件位址後,可能冒用任意使用者身分,進一步以被冒用帳號的權限執行平臺內被允許的操作,並可能成為觸發Now Assist AI代理工作流程的入口。

該漏洞的成因在於Virtual Agent API的外部整合模式,也就是提供者(Providers)與通道(Channels)的設定以及帳號連結流程。不少企業會把Virtual Agent整合到Slack或Microsoft Teams,外部訊息進入ServiceNow後,系統會先依提供者設定驗證整合請求,再透過自動連結機制,把外部身分對應到ServiceNow帳號。

駭客鎖定配置錯誤的代理伺服器與LLM端點,試圖濫用付費API

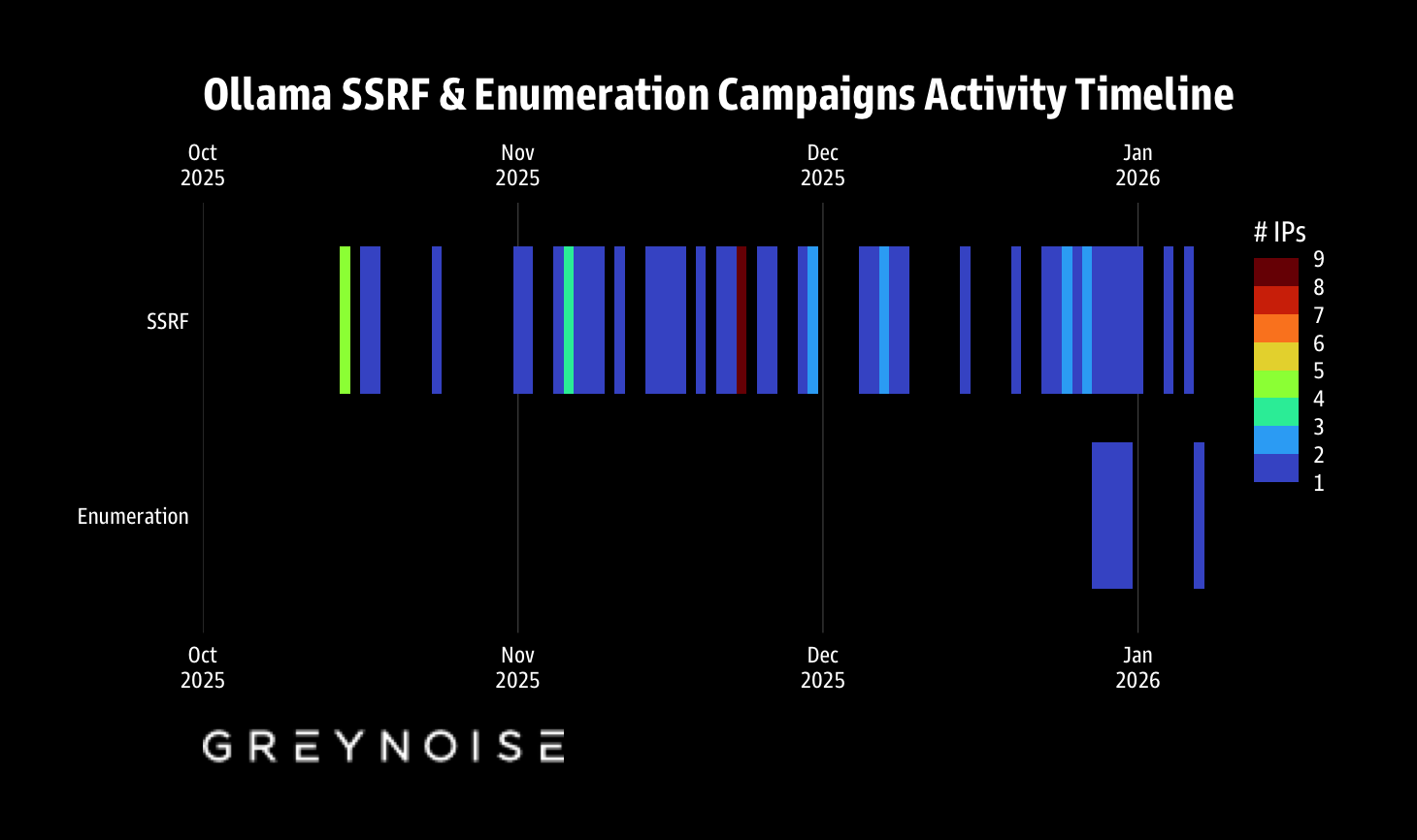

資安監測業者GreyNoise在語言模型開源工具Ollama蜜罐環境中,於2025年10月至2026年1月間記錄到91,403次攻擊會話,並歸納出兩波主要行動。一波以伺服器請求偽造(SSRF)為主,手法是迫使伺服器對外發出連線,並透過界外回呼機制確認是否成功,另一波則大規模探測LLM端點,疑似專門尋找配置錯誤的代理伺服器或對外暴露的相容API介面,藉此取得商用付費API的存取機會。

攻擊者鎖定Ollama的模型拉取功能,透過注入惡意註冊庫URL,誘使伺服器替攻擊者對外發出HTTP請求。同一期間也觀測到與Twilio SMS webhook整合相關的探測行為,攻擊者透過操弄MediaUrl參數觸發外連。該行動在耶誕節前後出現尖峰,48小時內累積1,688次會話,攻擊者使用界外應用程式安全測試(OAST)的回呼方式確認是否成功,手法常見於漏洞研究與自動化測試,但規模仍值得企業留意。

從2025年12月28日開始,兩個IP位址在11天內就產生80,469次會話,系統性探測73種以上LLM模型端點,測試同時涵蓋相容於OpenAI的API格式與Google的Gemini格式。探測提示刻意保持低雜訊,多為問候、空字串或簡單常識題,目的可能是辨識端點背後真正回應的模型類型,同時降低觸發告警的機率。

CrowdStrike傳出以4.2億美元買下瀏覽器資安業者Seraphic

1月13日資安廠商CrowdStrike正式宣布,他們與瀏覽器安全新創公司Seraphic簽署最終併購協議,預計於CrowdStrike的2027財年第一季完成交易,外傳併購金額為4.2億美元。由於不到一週前CrowdStrike才以7.2億買下身分安全即時授權公司SGNL,接連併購新創公司的舉動引起各界關注。

針對這次併購,CrowdStrike強調是擴展旗下Falcon平臺能力的重要舉措,他們將Seraphic專注於瀏覽器執行層的即時安全防護技術整合到企業安全架構中,使企業能夠將任何主流瀏覽器,轉變成具備企業級安全性的平臺,跨設備、跨管理範圍提供保護。

CrowdStrike與Seraphic並未公布併購的具體金額,僅透露CrowdStrike主要以現金購買Seraphic,部分款項以股票的形式交付。根據外電的報導,交易金額至少有4億美元:Calcalist指出在併購的一年前Seraphic共募得約3700萬美元,估計CrowdStrike約以4億美元買下;SDxCentral與SecurityWeek指出,併購金額為4.2億美元。

其他資安威脅

◆勒索軟體Everest聲稱入侵印度麥當勞,竊得861 GB資料

◆研究人員揭露新型態Kerberos中繼攻擊手法,可藉由DNS CNAME繞過防禦措施

◆AMD處理器存在StackWarp弱點,恐被用於繞過SEV-SNP防護機制

◆Cloudflare修補ACME驗證邏輯漏洞,攻擊者有機會繞過網頁應用程式防火牆存取原始主機

近期資安日報

【1月20日】惡意軟體GootLoader透過ZIP串接手法迴避防毒軟體與EDR偵測

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06