一般而言,WordPress是許多開發人員架設網站的首選,這類平臺或其外掛程式一旦出現嚴重的漏洞,可能成為攻擊者利用的標的。

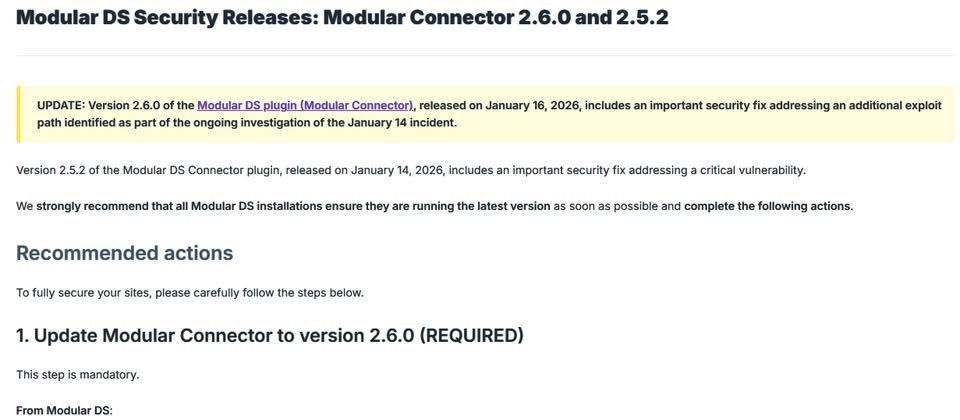

1月14日資安公司Patchstack提出警告,名為Modular DS的WordPress外掛程式存在重大漏洞CVE-2026-23800,形成的原因在於不正確的權限分配,攻擊者可用於提升權限,CVSS風險評分達到10分(滿分10分),影響2.5.1以下所有版本的Modular DS,全球逾4萬個網站恐受到影響。值得留意的是,通報此事的資安人員指出,已有攻擊行動出現,Patchstack呼籲用戶升級2.6.0版因應。

這項弱點結合多種因素,包含直接路由選擇、繞過身分驗證機制,以及自動以管理員身分登入,核心問題在於URL路由配對機制過於寬鬆、直接請求(Direct Request)模式過度信任特定請求參數、身分驗證僅依賴網站是否連接Modular DS來判斷,以及在特定的登入流程裡,若是系統無法取得使用者的ID,將會自動退回,並以現有的管理員帳號登入。

通報此事的WP.one支援工程團隊指出,他們在世界標準時間(UTC)1月13日凌晨2時,首度偵測到漏洞利用的情況,攻擊者下達GET的存取請求/api/modular-connector/login/,並設置origin與type參數為mo及foo。Patchstack也公布攻擊來源的IP位址,分別是:45.11.89[.]19、185.196.0[.]11,以及64.188.91[.]37。

值得留意的是,雖然經過通報後Modular DS工程開發團隊隨即發布2.5.2版修補漏洞,但後續Patchstack發現新的漏洞利用途徑,並指出相關活動特徵:攻擊者發出請求的路徑通常像是 /?rest_route=/wp/v2/users&origin=mo&type=x,根據使用者代理字串(User Agent),攻擊者多半透過Firefox存取,有效酬載主體通常具備username與email參數,其中包含了名為backup的用戶名稱,以及backup@wordpress.com或backup1@wordpress.com,攻擊來自62.60.131[.]161及185.102.115[.]27。對此,工程開發團隊再度發布2.6.0版更新,呼籲用戶儘速升級,並檢查網站是否遭到入侵。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05