惡意軟體GootLoader透過1千個ZIP檔串接的壓縮檔傳送,企圖迴避防毒軟體偵測

經營代管偵測與回應(MDR)服務的資安廠商Expel提出警告,近期駭客使用特殊格式的ZIP檔來散布惡意軟體載入工具GootLoader,該壓縮檔實際上由500至1,000個ZIP檔串接而成,僅有在Windows檔案總管(File Explorer)開啟時,才會啟動感染鏈;若是資安人員透過7-Zip、WinRAR等解壓縮工具,或是沙箱環境等自動化分析工具,則無法存取壓縮檔的內容,而此手法的目的是迴避相關的偵測。對此,該公司呼籲資安人員,應根據這種ZIP檔的特徵及攻擊者的獨特行為,建立偵測機制。

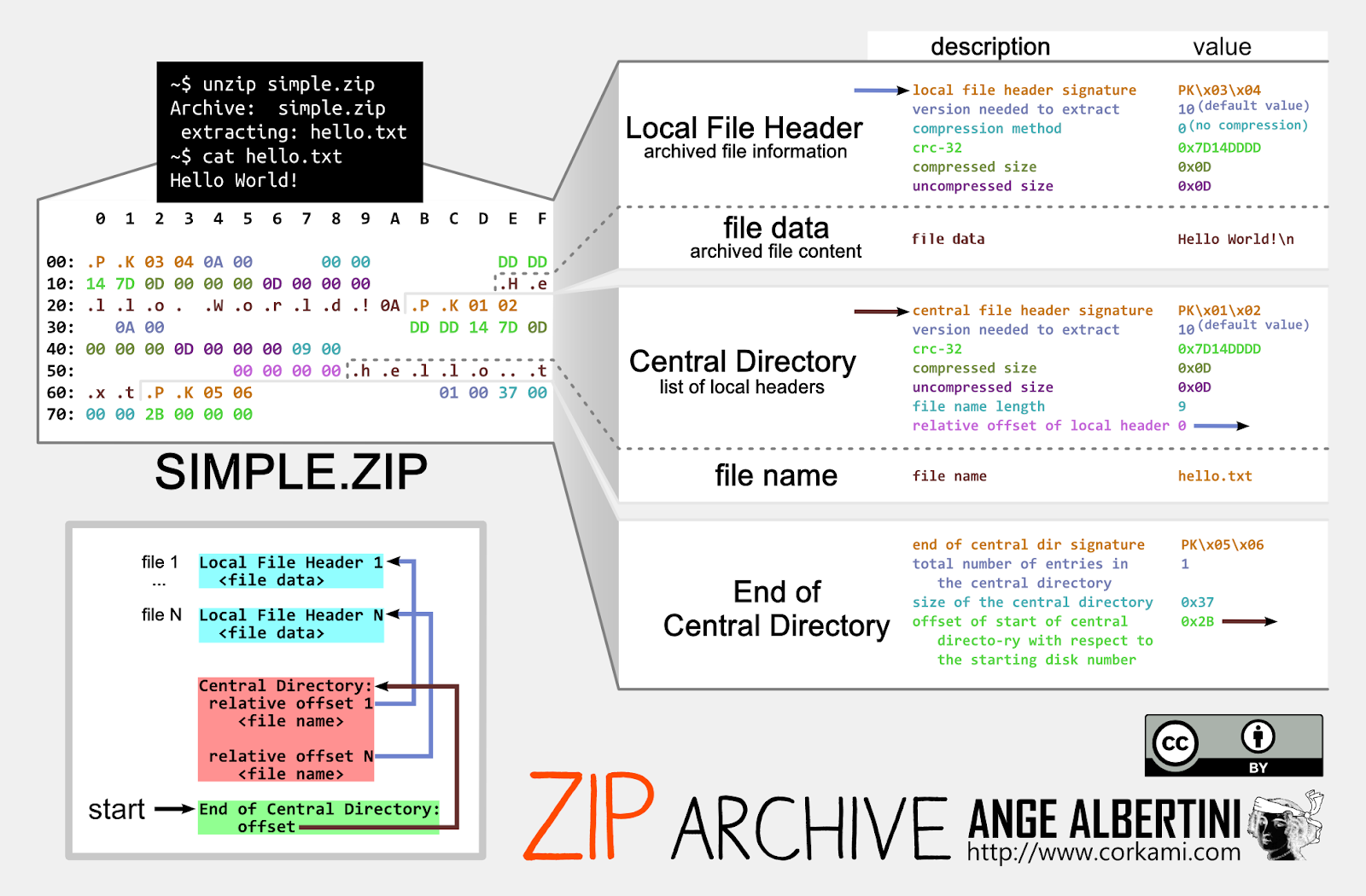

Expel進一步說明,此壓縮檔中央資料夾末端(End of Central Directory,EOCD)檔案結構遭到破壞,缺乏兩個重要的位元組,導致大部分工具嘗試解析ZIP檔結構的時候會出錯;再者,針對GootLoader產生的所有ZIP檔,非重要欄位的內容,例如:磁碟代號與磁碟數量,會隨機分配,此舉也將導致部分工具執行解壓縮的過程裡,會產生一連串不存在的ZIP檔案。

他們也提及用於散布GootLoader的ZIP檔,其實是在使用者下載的過程生成;駭客串接的ZIP檔案數量並非固定,同樣是隨機的,使得每個受害者從GootLoader基礎設施下載的ZIP檔案,都是獨一無二,若是研究人員想要彙整檔案雜湊值來建立入侵指標(IoC),將會徒勞無功,Expel將這種手法稱為雜湊破解(hashbusting)。

APT駭客滲透財星前百大公司的網路環境,利用惡意軟體PDFSider建立後門通訊

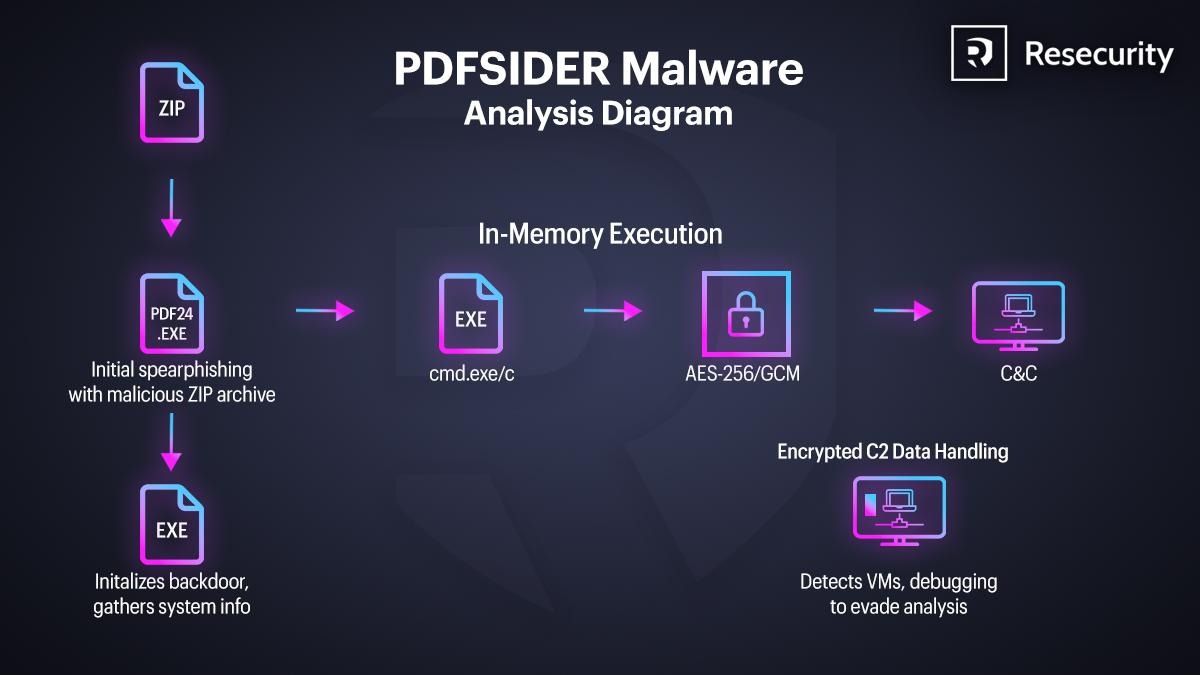

資安公司Resecurity揭露名為PDFSider的惡意軟體,駭客在一家名列財星前百大的企業使用DLL側載手法,透過名為cryptbase.dll的檔案,繞過防毒軟體與EDR系統的偵測,將PDFSider充當後門進行C2通訊。他們發現攻擊活動出現APT駭客常見的特徵,藉由隱密執行、偵測虛擬機器(VM)環境,以及使用加密通訊機制,因此認定背後的主使就是APT駭客。

針對整起攻擊活動發生的過程,駭客主要透過魚叉式網釣郵件傳送ZIP檔附件,裡面包含合法的PDF24 Creator應用程式的執行檔與惡意DLL元件。受害者執行後,執行檔不會顯示任何介面,但會在背景啟動惡意行為。PDF24 Creator本身是由Miron Geek Software GmbH開發的PDF工具,其有效、合法的數位簽章,有助於駭客欺騙安全偵測機制。

Resecurity提及PDFSider多種特性,首先,此惡意軟體嵌入Botan 3.0.0加密程式庫,利用AES-256-GCM演算法進行資料加密與認證,所有指令與回傳資料都在記憶體中處理,不寫入磁碟以降低被偵測風險。這種高強度的加密通訊模式類似於APT攻擊常見的遠端管理後門設計,能有效保護C2通訊內容的機密性與完整性。

加拿大投資監管組織CIRO證實未經授權存取事件,75萬投資人資料受影響

加拿大投資監管組織CIRO證實,其在2025年8月對外揭露的網路釣魚攻擊,經後續調查確認約有75萬名加拿大投資人受到影響。CIRO表示,將主動聯繫受影響投資人寄發通知信,並提供為期2年的信用監測與身分盜用防護服務,作為額外的預防措施。

可能受影響的資料範圍,包含出生日期、電話號碼、年收入、社會保險號碼(SIN)、政府核發身分證件號碼、投資帳戶號碼,以及帳戶對帳單等。CIRO同時強調,他們不蒐集投資帳戶登入資訊,例如密碼、安全問題,以及個人識別碼PIN,因此這類登入資料不在此次風險範圍。

CIRO說明,這些可能受影響的投資人資料,是其在執行監管職責的過程中取得並保存,用途涵蓋投資人保護、調查、法令遵循評估與市場監理等工作。也因此該事件牽涉的不僅是一般個人資料,還包括監管機構在日常監理流程中,掌握的部分投資帳戶相關資訊。

多家媒體報導指出,美國國會幕僚使用的電子郵件系統據報遭中國駭客入侵。這起事件由英國《金融時報(Financial Times)》於1月7日率先披露,隨後《GBHackers》與《路透社(Reuters)》等媒體也相繼跟進報導。

《金融時報》引述多名熟悉調查情況的消息人士指出,中國駭客已成功入侵美國國會幕僚使用的電子郵件系統,受影響的對象,包括隸屬於多個眾議院(House of Representatives)委員會,且在立法上具有高度影響力的幕僚人員。

此次事件曝光的時間點,也正值美中雙方在科技政策、貿易限制與國家安全議題上持續緊張之際。近年來,美國政府機構逐步公開更多針對聯邦系統的網路攻擊案例,藉此提高外界對國家級網路威脅規模與複雜程度的警覺。

思科在一個月前公布資安漏洞CVE-2025-20393,此漏洞的CVSS風險值達到滿分10分,非常危險,影響執行AsyncOS作業系統的郵件安全閘道設備Secure Email Gateway(SEG),以及郵件暨網頁安全閘道Secure Email and Web Manager(SEWM),並警告中國駭客UAT-9686已將此漏洞用於實際攻擊,美國網路安全暨基礎設施安全局(CISA)將其列入已遭利用的漏洞列表(KEV),要求聯邦機構一星期內採取行動因應,不過,思科直到上週才發布更新修補這項漏洞。

1月15日思科更新公告內容,該公司為郵件閘道設備SEG發布15.0.5-016、15.5.4-012,以及16.0.4-016版AsyncOS更新,並為郵件暨網頁安全閘道SEWM發布15.0.2-007、15.5.4-007,以及16.0.4-010版AsyncOS更新來修補CVE-2025-20393。

針對CVE-2025-20393,思科也提供更完整的說明,此漏洞發生的原因,在於AsyncOS的垃圾郵件隔離功能對於HTTP請求的驗證不夠充分,攻擊者可發送特製的HTTP請求觸發漏洞,而有機會在未經身分驗證的情況下,以root權限在底層作業系統執行任何指令。

HPE修補Instant On高風險漏洞,無線基地臺恐洩漏VLAN資訊並遭DoS攻擊

HPE修補影響HPE Networking Instant On無線基地臺與1930系列交換器的多項高風險漏洞。這些漏洞影響執行3.3.1.0(含)以前韌體版本的設備,可能導致網路組態資訊外洩,或使無線網路服務遭到阻斷。HPE已在Instant On 3.3.2.0及後續版本中提供修補,呼籲用戶儘速完成升級。

HPE於1月13日發布安全公告(HPESBNW04988),指出Instant On無線基地臺在路由器模式(Router Mode)下,存在資訊洩漏漏洞CVE-2025-37165。公告說明,未經身分驗證的遠端攻擊者,可能透過特製的網路流量,使設備回應原本不應揭露的封包內容,進而洩漏包含VLAN識別碼在內的網路區隔資訊。該漏洞CVSS v3.1風險評分為7.5,屬於高風險等級,主要影響資訊機密性。

同一份公告中,HPE也揭露另一項影響Instant On無線基地臺的高風險漏洞CVE-2025-37166。當設備處理特製封包時,可能進入無回應狀態,部分情況需重新啟動才能恢復服務,等同可被用於對無線網路基礎架構發動阻斷服務(DoS)攻擊。該漏洞CVSS風險分數同樣達到7.5,主要影響系統可用性。

西門子、施耐德、菲尼克斯電氣等工控大廠修補高風險漏洞,工業邊緣與製程系統受影響

多家工業自動化與工控系統(ICS)大廠近日發布1月安全更新,修補多項影響工業環境的資安漏洞,影響產品包含工業邊緣運算設備、製程控制系統與工業路由器。相關廠商呼籲用戶儘速評估並套用修補,以降低工控環境遭入侵的風險。

在工業邊緣設備方面,工業自動化大廠西門子(Siemens)於1月13日公告,其Industrial Edge Device Kit存在授權繞過漏洞CVE-2025-40805,CVSS風險分數達到滿分10分。未經身分驗證的遠端攻擊者可繞過驗證機制,冒充合法使用者身分,對工業邊緣運算環境構成高度風險。西門子指出,成功濫用該漏洞仍需攻擊者事先掌握合法使用者相關資訊。

施耐德電機(Schneider Electric)則揭露,其EcoStruxure Process Expert存在可被濫用進行權限提升(Privilege Escalation)的漏洞,編號是CVE-2025-13905,CVSS風險分數為7.3。

OpenAI對ShadowLeak攻擊的防護未完全封堵,研究人員再揭露ChatGPT新濫用手法ZombieAgent

OpenAI去年8月為ChatGPT修補名為ShadowLeak的瑕疵,不過並未修補完全,研究人員又發現新的濫用方法ZombieAgent,促使該公司在12月再次修補。

去年OpenAI修補由資安廠商Radware發現的ChatGPT濫用方法ShadowLeak。ShadowLeak為間接提示注入方法,利用ChatGPT深入研究(Deep Research)功能,當使用者授權存取Gmail與瀏覽器工具時,攻擊者傳送一封變造過的HTML郵件,如Gmail郵件,ChatGPT就可能自動將Gmail(或Outlook或Google Drive)的敏感資訊,以URL參數形式傳送到外部伺服器,無須使用者任何點擊,也不會顯示警告。OpenAI已在8月解決這個問題,限制ChatGPT只能依照提供的方式開啟URL,拒絕為其添加參數。

不過資安公司Radware發現新手法ZombieAgent,並於9月向OpenAI通報,近日公布細節。他們提及ZombieAgent之所以能運作,是利用OpenAI開發人員沒有限制URL上附加單一字母。

臺灣LED大廠億光電子(2393)於昨(19)日晚間發布重大訊息,證實旗下子公司億力光電部分資訊系統遭受網路攻擊。公司第一時間已啟動資安防禦與復原程序,並強調目前評估對整體營運尚無重大影響。針對這起事故的處理過程,億力光電在發現系統遭受攻擊後,資訊部門已立即全面啟動相關防禦機制,同時尋求外部資安公司協同處理。為了確保系統安全,億光對所有資訊系統及檔案進行徹底的掃描,以最高標準確保環境安全,即利用日常備份資料復原運作。

其他資安威脅

◆木馬程式Remcos RAT偽裝成公用程式VeraCrypt散布,目的是竊取各式憑證

◆惡意軟體Evelyn Stealer濫用Visual Studio Code延伸套件散布,以截圖工具引誘開發人員上當

◆阿富汗政府被鎖定,駭客利用假公告從事網路間諜活動Nomad Leopard

◆記憶體內運作的惡意程式Pulsar RAT針對Windows電腦而來,駭客利用HVNC進行遠端接管

近期資安日報

【1月19日】人資及ERP系統用戶遭到惡意Chrome延伸套件鎖定

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02