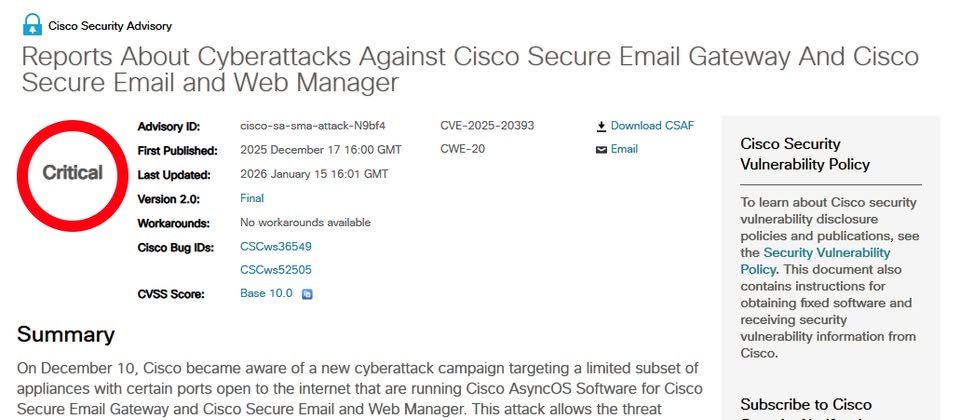

思科在一個月前公布資安漏洞CVE-2025-20393,此漏洞的CVSS風險值達到滿分10分,非常危險,影響執行AsyncOS作業系統的郵件安全閘道設備Secure Email Gateway(SEG),以及郵件暨網頁安全閘道Secure Email and Web Manager(SEWM),並警告中國駭客UAT-9686已將此漏洞用於實際攻擊,美國網路安全暨基礎設施安全局(CISA)將其列入已遭利用的漏洞列表(KEV),要求聯邦機構一星期內採取行動因應,不過,思科直到上週才發布更新修補這項漏洞。

1月15日思科更新公告內容,該公司為郵件閘道設備SEG發布15.0.5-016、15.5.4-012,以及16.0.4-016版AsyncOS更新,並為郵件暨網頁安全閘道SEWM發布15.0.2-007、15.5.4-007,以及16.0.4-010版AsyncOS更新來修補CVE-2025-20393。

針對CVE-2025-20393,思科也提供更完整的說明,此漏洞發生的原因,在於AsyncOS的垃圾郵件隔離功能對於HTTP請求的驗證不夠充分,攻擊者可發送特製的HTTP請求觸發漏洞,而有機會在未經身分驗證的情況下,以root權限在底層作業系統執行任何指令。

由於無論實體或虛擬型態的SEG與SEWM閘道設備,以及任何版本的AsyncOS,都可能曝露於上述漏洞的資安風險。再加上已有實際攻擊行動出現,該公司呼籲用戶要儘速套用最新版本的軟體。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09