駭客利用DLL側載手法執行惡意程式,藉此以合法的應用程式掩護惡意行為,如今傳出有財星前百大(Fortune 100)公司遭到APT駭客攻擊,引起外界的關注。

資安公司Resecurity揭露名為PDFSider的惡意軟體,駭客在一家名列財星前百大的企業使用DLL側載手法,透過名為cryptbase.dll的檔案,繞過防毒軟體與EDR系統的偵測,將PDFSider充當後門進行C2通訊。他們發現攻擊活動出現APT駭客常見的特徵,藉由隱密執行、偵測虛擬機器(VM)環境,以及使用加密通訊機制,因此認定背後的主使就是APT駭客。

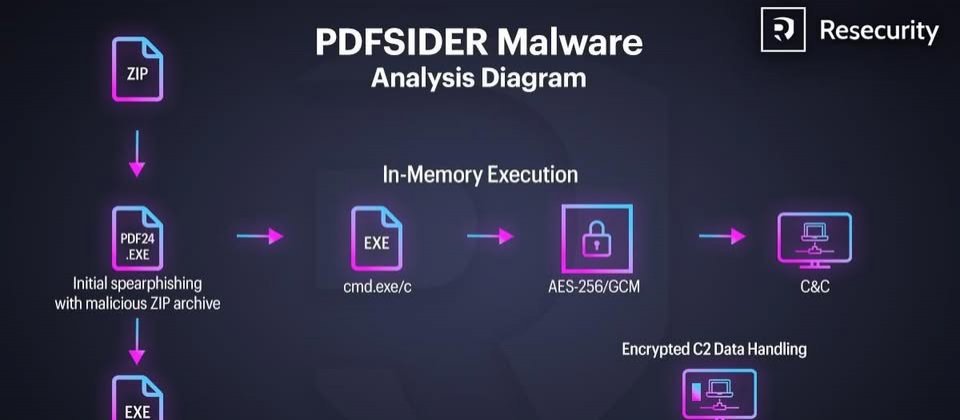

針對整起攻擊活動發生的過程,駭客主要透過魚叉式網釣郵件傳送ZIP檔附件,裡面包含合法的PDF24 Creator應用程式的執行檔與惡意DLL元件。受害者執行後,執行檔不會顯示任何介面,但會在背景啟動惡意行為。PDF24 Creator本身是由Miron Geek Software GmbH開發的PDF工具,其有效、合法的數位簽章,有助於駭客欺騙安全偵測機制。

Resecurity提及PDFSider多種特性,首先,此惡意軟體嵌入Botan 3.0.0加密程式庫,利用AES-256-GCM演算法進行資料加密與認證,所有指令與回傳資料都在記憶體中處理,不寫入磁碟以降低被偵測風險。這種高強度的加密通訊模式類似於APT攻擊常見的遠端管理後門設計,能有效保護C2通訊內容的機密性與完整性。

再者,PDFSider為避免在虛擬機或分析環境中被捕捉,啟動前還會實施多重環境檢查。它會檢查虛擬化記憶體大小,以及偵測受害電腦是否存在除錯工具等,若條件不符則提前終止,減少被沙箱分析捕獲的機會。這類防沙箱和防除錯策略,讓其更難被自動化偵測工具分析。成功載入後,該惡意軟體會初始化Winsock,設定加密通訊及收集系統資訊。

附帶一提的是,雖然Resecurity並未透露攻擊者的身分,不過他們提到駭客使用的各式誘餌文件裡,其中一種是偽裝成中國的中央軍委聯合參謀部情報局,假借提供臺海情勢的因應策略資料,來引誘收信人上當。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09