一年前資安公司Perception Point提出警告,他們發現駭客為了迴避偵測,積極利用名為ZIP檔案串接技術(ZIP Concatenation)手法,這種手法顧名思義,就是將多個ZIP檔串接成單一檔案,由於不同解壓縮工具解析壓縮檔的方式存在差異,使得壓縮檔裡存放的惡意內容不易被察覺,如今傳出有惡意軟體跟進,引起資安圈的關注。

經營代管偵測與回應(MDR)服務的資安廠商Expel提出警告,近期駭客使用特殊格式的ZIP檔來散布惡意軟體載入工具GootLoader,該壓縮檔實際上由500至1,000個ZIP檔串接而成,僅有在Windows檔案總管(File Explorer)開啟時,才會啟動感染鏈;若是資安人員透過7-Zip、WinRAR等解壓縮工具,或是沙箱環境等自動化分析工具,則無法存取壓縮檔的內容,攻擊者這麼做的目的,就是迴避相關的偵測。對此,該公司呼籲資安人員,應根據這種ZIP檔的特徵及攻擊者的獨特行為,建立偵測機制。

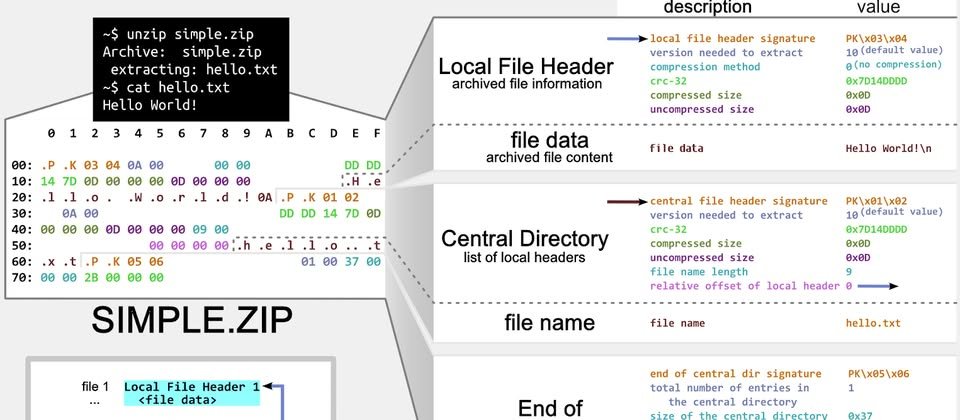

Expel進一步說明,此壓縮檔中央資料夾末端(End of Central Directory,EOCD)檔案結構遭到破壞,缺乏兩個重要的位元組,導致大部分工具嘗試解析ZIP檔結構的時候會出錯;再者,針對GootLoader產生的所有ZIP檔,非重要欄位的內容,例如:磁碟代號與磁碟數量,會隨機分配,此舉也將導致部分工具執行解壓縮的過程裡,會產生一連串不存在的ZIP檔案。

他們也提及用於散布GootLoader的ZIP檔,其實是在使用者下載的過程生成;駭客串接的ZIP檔案數量並非固定,同樣是隨機的,使得每個受害者從GootLoader基礎設施下載的ZIP檔案,都是獨一無二,若是研究人員想要彙整檔案雜湊值來建立入侵指標(IoC),將會徒勞無功,Expel將這種手法稱為雜湊破解(hashbusting)。

一旦使用者執行ZIP內的檔案(通常是JavaScript檔案),GootLoader便會啟動複雜的感染鏈。在大多數的情況下,電腦會透過Windows Script Host(WScript)執行暫存資料夾裡的JavaScript指令碼,於使用者的啟動資料夾產生.LNK檔案,該檔案指向另一個LNK檔,並執行另一個JavaScript指令碼,藉由Windows Script Host(CScript)載入PowerShell的處理程序。由於GootLoader背後的駭客組織正在與另一組人馬Vanilla Tempest(Vice Society)合作,受害電腦最終有可能被植入勒索軟體Rhysida。

針對此事調查的動機,Expel指出是威脅情報公司Huntress與一名長期追蹤GootLoader的研究人員,於去年10月底發現此惡意程式再度活動的跡象,其中研究人員看到駭客使用的ZIP檔案出現新手法:在Windows檔案總管會解出副檔名為.JS的有效酬載,假如利用VirusTotal、Python的解壓縮工具,或是7-Zip,則會得到看似無害的.TXT純文字檔,於是Expel決定著手進一步調查此事。

Expel呼籲企業應採取行動防範相關攻擊,例如,透過群組原則物件(GPO),將原本預設以WScript開啟.JS與.JSE檔的設定,改為記事本,使得這類指令碼不會在使用者開啟時,就直接執行;再者,假若與使用者業務工作的工具無關,應考慮限制WScript與CScript功能,封鎖執行從網際網路下載的內容。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02