攻擊者持續尋找新手段逃避資安防護,而資安公司Perception Point警示,近期興起的ZIP檔案串接技術(ZIP Concatenation)正在被攻擊者積極濫用,用於規避安全檢測。資安研究人員揭露近期一起利用該技術的攻擊事件,釣魚郵件中附有名為SHIPPING_INV_PL_BL_pdf.rar的壓縮檔案,誘導受害者下載並開啟。

這種攻擊手法利用多個ZIP檔案串接成一個檔案,使惡意軟體得以隱藏在檔案結構中增加隱蔽性,藉由不同解壓縮工具的顯示差異,使部分惡意內容不易被察覺,並對Windows使用者構成更大的威脅。

ZIP檔案格式因為其結構靈活,因此成為被攻擊者濫用於攻擊的工具。ZIP檔的結構包含檔案條目(File Entry)、中央目錄(Central Directory)和中央目錄結尾標記(EOCD)等部分。中央目錄位於檔案末端,提供快速檔案檢索功能,使得壓縮工具可以快速定位檔案,增進ZIP檔案的操作效率。

但是這樣的設計讓攻擊者有機可乘,藉由利用多重中央目錄的特性,將惡意內容隱藏在串接的檔案中,進一步規避安全檢測。資安研究人員指出,不同壓縮工具對於串接ZIP檔的處理方式不同。7zip工具在處理這類檔案時,僅顯示第一個壓縮檔的內容,並提醒使用者檔案末端有多餘資料的警告訊息。

而WinRAR則會完整顯示所有串接ZIP壓縮檔的內容,包括隱藏的惡意檔案,這使得WinRAR成為能夠顯示出隱藏惡意載荷的工具,可能被用於攻擊特定系統,至於Windows File Explorer則在處理串接ZIP檔案的能力較弱,有時無法正確開啟檔案,或者僅能顯示部分內容,處理串接檔案的不一致性,可能導致不同結果並導致潛在安全風險。

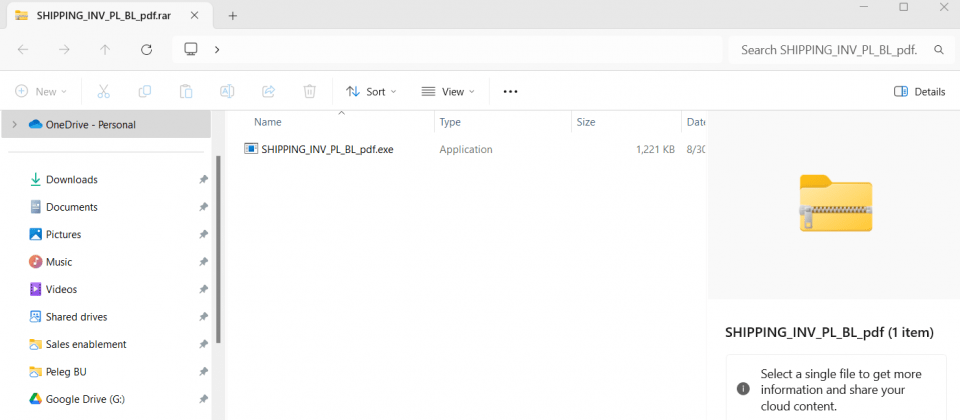

最近一個利用ZIP檔案串接手法的攻擊,是攻擊者透過釣魚郵件散布SHIPPING_INV_PL_BL_pdf.rar壓縮檔案,其偽裝成一般檔案誘導受害者下載和開啟。該檔案是經由ZIP檔案串接技術所構成的壓縮檔,但攻擊者刻意將副檔名改為.rar,使受害者誤以為是RAR檔案。

當受害者使用7zip開啟檔案時,只能看到一個一般的PDF文件,但是如果是WinRAR和Windows File Explorer用戶則會看到隱藏的惡意執行檔,可能不小心開啟木馬程式。該木馬具有自動化下載和執行其他惡意程式的能力,會在受害者系統上執行進一步惡意操作。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10