微軟在2024年6月宣布棄用身分驗證通訊協定NT LAN Manager(NTLM),不再對其進行開發,後續在半年後於技術文件指出,已從Windows 11 24H2和Windows Server 2025正式移除NTLMv1支援,然而為了向下支援執行舊版作業系統的工作站、伺服器,以及印表機等硬體設備,有不少企業仍在使用而可能面臨相關風險,對此,有資安團隊採用更激進的作法,希望能加快防守方淘汰NTLMv1的速度。

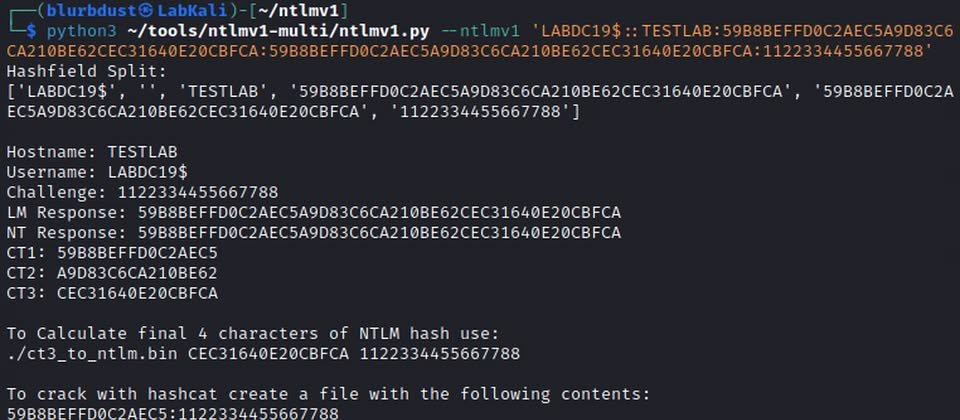

1月16日Google Cloud旗下的資安團隊Mandiant正式公開完整的Net-NTLMv1彩虹表(Rainbow Tables)資料集,目的是讓資安人員能用來展示其安全性不足的現象,該團隊指出,雖然市面上早就有相關利用工具,但通常需要上傳敏感資料到第三方服務,或透過昂貴硬體進行暴力破解,透過他們提供的彩虹表,研究人員僅需運用成本低於600美元的硬體,就能在半天內將金鑰復原。

什麼是彩虹表?這是用於破解密碼雜湊的工具,開發者預先計算大量雜湊值與可能的明文對應資料,讓攻擊者能快速反查密碼,具備查找速度快,比起暴力破解能省下大量時間的特性。

Mandiant也提及,研究人員警告Net-NTLMv1不安全的情況,至少可追溯到2012年,當時的大型資安會議DEFCON 20就有資安專家以此為題發表演講,並指出其加密機制是1999年以前的技術;2016年密碼復原工具Hashcat加入破解資料加密標準(Data Encryption Standard,DES)的金鑰,只需利用已知的明文內容,就能對Net-NTLMv1發動攻擊。而針對彩虹表的概念,起源是2003年研究人員Philippe Oechslin發表的論文,他引用了1980年Martin Hellman提出的時間記憶權衡理論。

假若攻擊者取得了Net-NTLMv1雜湊值,再加上企業並未為特定的明文內容採取Extended Session Security(ESS)保護措施,那麼攻擊者就能發動已知明文攻擊(Known-plaintext Attack,KPA),從而取得驗證AD物件(使用者或電腦)的密碼雜湊值,迅速入侵特定物件並進行權限提升。其中最常見的攻擊鏈,就是攻擊者透過網域控制器(DC)等高權限物件,進行強制身分驗證,從而入侵其他的AD帳號。

Mandiant也說明如何下載及運用彩虹表,研究人員需事先取得Net-NTLMv1雜湊值,然後搭配現有的彩虹表搜尋軟體,如:rainbowcrack、RainbowCrack-NG,或是RainbowCrackalack,就能使用彩虹表進行破解。

雖然微軟已經棄用NTLMv1,不過由於AD群組原則基於向下相容的考量,目前主要是採取限制措施,尚未完全封鎖,有可能讓攻擊者重新啟用NTLMv1,而對企業造成風險。一年前資安公司Silverfort提出警告,依賴AD群組原則並無法完全阻擋NTLMv1的使用,企業內部開發或第三方應用程式有可能無意間允許或啟用這種不安全的驗證機制,對此,他們呼籲企業必須重新檢視現有的網路基礎架構,以及身分驗證機制,才能淘汰不安全的技術來降低風險。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02