憑證機構LiteSSL在Mozilla相Mozilla CA Program的公開合規事件追蹤中被點名,外部研究人員指稱其ACME自動化簽發服務的網域驗證資料可被不當重用,導致在憑證簽發時,出現未重新確認網域控制權就核發萬用字元憑證的風險。

研究人員提出兩項問題,其中一項是ACME伺服器的IP節流政策設計不良,可能造成簽發經常失敗。更受關注的是第二項指控,也就是研究者懷疑DNS-01驗證挑戰的狀態被長時間保留,且伺服器在後續簽發時疑未檢核請求是否出自同一個ACME帳號,因而可能出現未重新驗證網域控制權就取得他人網域萬用字元憑證的風險。由於萬用字元憑證可涵蓋大量子網域,一旦被未授權取得,潛在影響通常比單一網域憑證更大。

研究人員在公開貼文表示,他先以自建的臨時網域完成DNS-01驗證以重現流程,接著再從crt.sh的簽發清單隨機挑選含萬用字元網域的既有憑證作為示範目標,文中舉例為*.vaadd.com。crt.sh顯示,與vaadd.com及*.vaadd.com相關的憑證在2026年1月21日被記錄到憑證透明度日誌,其簽發者顯示為TrustAsia Technologies旗下的LiteSSL ECC CA 2025。

DNS-01是ACME常見的網域控制權驗證方式之一,做法是要求申請者在DNS中放置指定TXT紀錄,以證明其能控制該網域的DNS設定。一旦DNS-01的驗證結果與憑證申請身分之間的對應關係出現瑕疵,就可能動搖CA簽發憑證前必須確認網域控制權的基本前提。

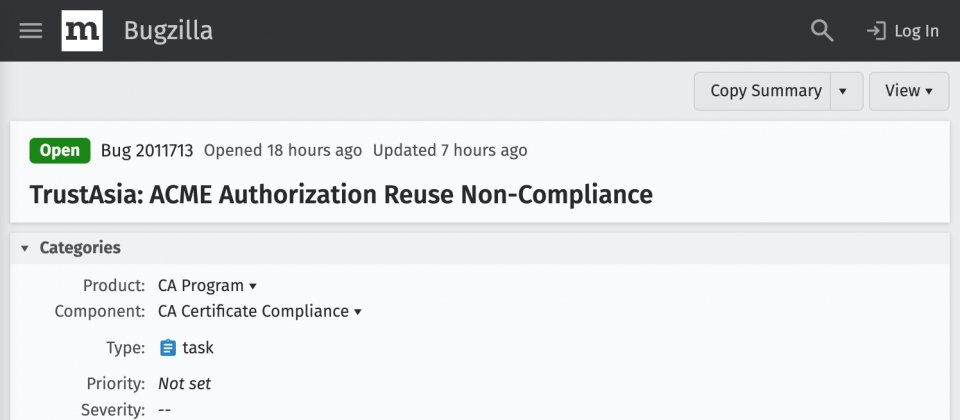

Mozilla Bugzilla上的初步事故報告則指出,TrustAsia在2026年1月21日收到社群通報後調查確認,LiteSSL的ACME服務存在與網域驗證資料重用相關的漏洞。影響範圍涵蓋2025年12月29日之後以ACME簽發的憑證,原因是ACME驗證授權資料曾跨不同ACME帳號被重用,合計影響143張,TrustAsia表示目前已全數撤銷且完成修補,服務已恢復。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02