與APT41有關的中國駭客加入利用WinRAR路徑遍歷漏洞的行列

1月底Google威脅情報團隊(GTIG)提出警告,半年前知名壓縮軟體WinRAR開發商Rarlab修補的高風險漏洞CVE-2025-8088,在漏洞公開後,有多個俄羅斯與中國國家級駭客組織,以及以經濟利益為動機的駭客組織加入漏洞利用的行列,由於這些駭客利用漏洞的方法出現共通特徵,GTIG研判他們可能都是透過地下生態圈取得。如今有其他資安公司警告,一個與惡名昭彰的APT41有關的駭客組織,在概念驗證程式碼(PoC)公布不久之後,開始將漏洞用於實際攻擊。

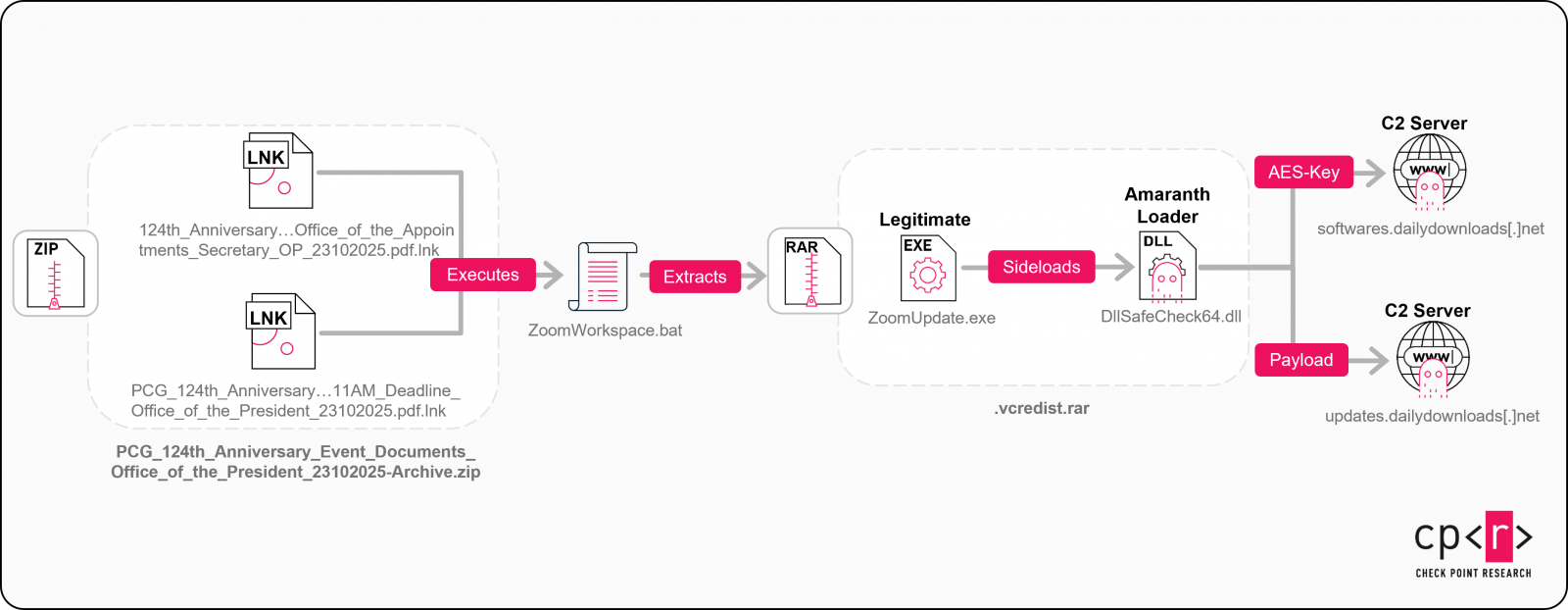

資安公司Check Point揭露名為Amaranth-Dragon的APT駭客組織,積極利用CVE-2025-8088對東南亞多國發動網路間諜活動,受害目標多為政府機關與執法單位。這些駭客多以看似合法的文件,或與政治及公共安全相關的主題作為誘餌,透過釣魚郵件或檔案散布方式,引誘目標開啟惡意RAR檔案。一旦漏洞遭觸發,攻擊者即可在受害系統中植入惡意載入器,建立長期且隱密的存取管道。

駭客利用React Native重大漏洞Metro4Shell發動攻擊,散布Rust打造的惡意程式

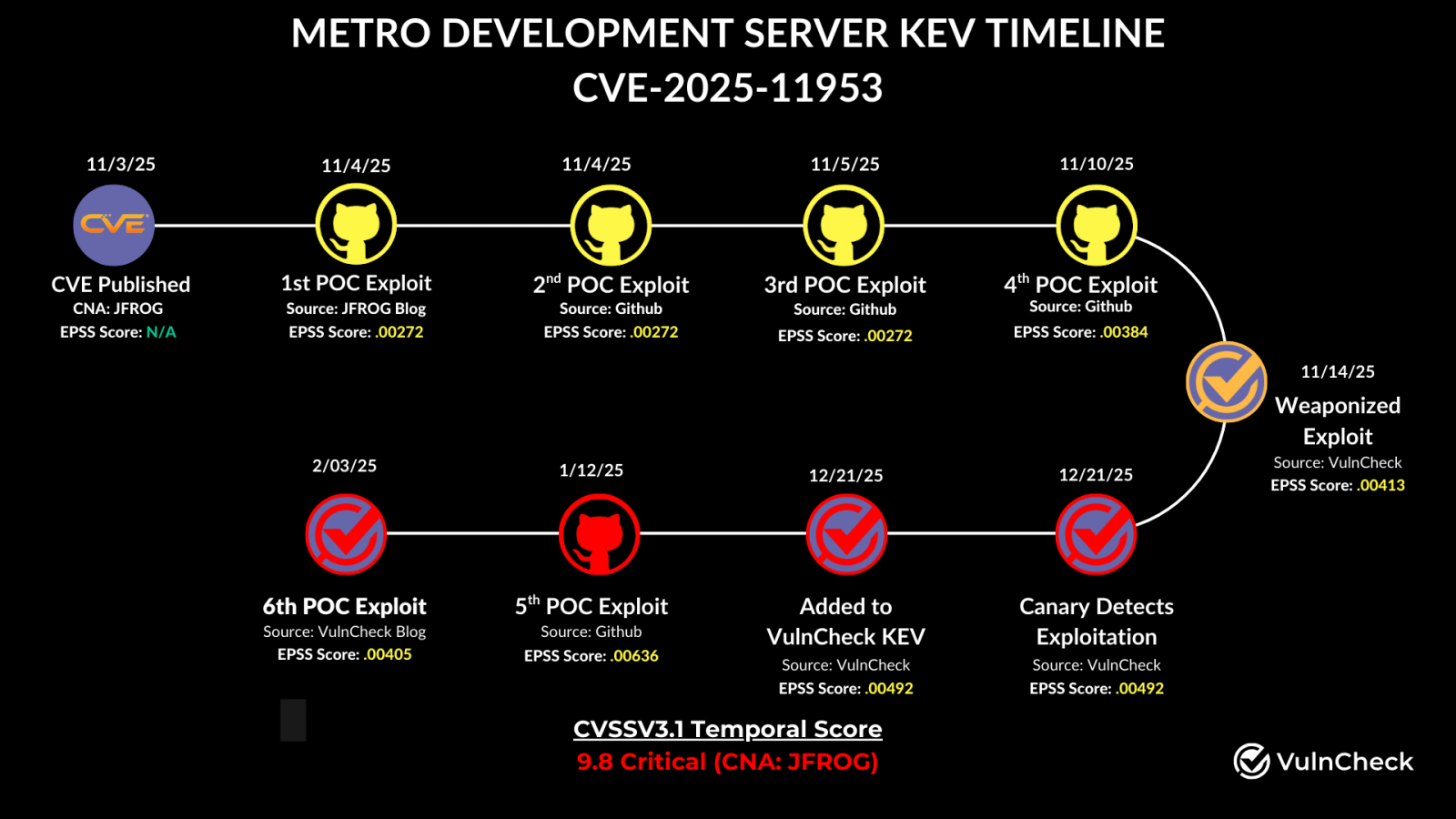

去年11月資安公司JFrog揭露重大等級的資安漏洞CVE-2025-11953(後續被命名為Metro4Shell),此漏洞出現在熱門NPM套件React Native Community CLI(@react-native-community/cli),CVSS風險達到9.8分(滿分10分),陸續有多名研究人員公布概念驗證程式碼(PoC)之後,現在有資安公司警告已出現實際攻擊。

根據資安公司VulnCheck的調查,自2025年12月下旬起,首度觀察到利用Metro4Shell的攻擊跡象,並於2026年1月初與下旬持續發現相關活動,顯示該漏洞已被武器化並投入實際攻擊行動。值得注意的是,儘管相關概念驗證程式碼已於社群公開,且攻擊活動已持續一段時間,由於多數漏洞風險評估指標仍顯示其被利用機率偏低,使得該漏洞未在第一時間引起資安圈高度警覺,VulnCheck認為,這類發生在開發環境的漏洞,往往因為與營運相關系統無直接關連,使得實際威脅程度初期被低估。

Notepad++供應鏈攻擊出現三波活動,澳、菲、越、薩等國用戶成目標

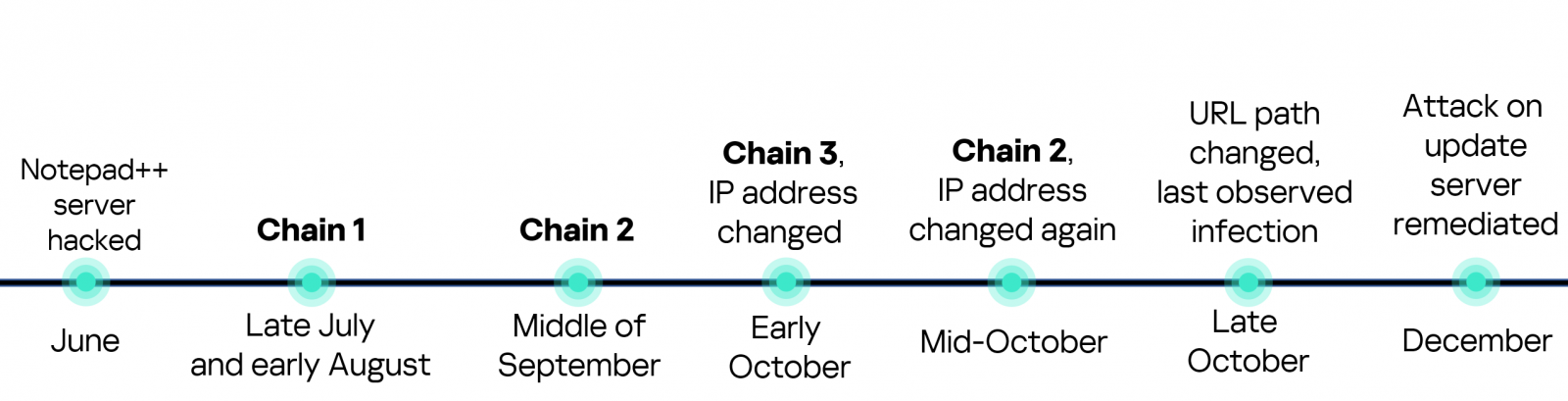

前幾天公布鎖定Notepad++軟體更新機制的供應鏈攻擊,目前已知最早可追溯到2025年6月,並在12月2日活動才完全停止,資安公司Rapid7也表示,攻擊者的身分是外號為Lotus Blossom、Billbug、Thrip的中國APT駭客組織所為,有最新的調查結果指出,駭客在不到半年的時間裡,透過3個階段的手法,發動目標式攻擊。

資安公司卡巴斯基指出,他們看到駭客在濫用Notepad++基礎設施的攻擊行動裡,從7月至10月不斷輪換散布惡意更新的C2伺服器IP位址、惡意程式下載工具,以及最終有效酬載。總共僅有十多臺電腦遭到攻擊,這些電腦部分屬於越南、薩爾瓦多,以及澳洲用戶,但也有菲律賓政府機關、薩爾瓦多金融機構,以及越南IT服務供應商受害。儘管受害電腦數量不多,不過駭客總共利用3種型態的攻擊鏈來達到目的。

根據科技新聞網站TechCrunch報導,自稱是ShinyHunters的駭客組織於2月4日,在資料外洩公告網站上聲稱竊取了哈佛大學及賓州大學(University of Pennsylvania,UPenn)資料,並且公開據稱有超過100萬筆記錄的資料檔案。TechCrunch驗證駭客公開的資料,大致和兩校證實的外洩資料型態吻合;賓州大學表示正在確認資料的真實性。

值得留意的是,兩家大學也分別在去年10月及11月傳出資料外洩,並指出攻擊者是從甲骨文Oracle E-Business Suite竊得資料,不過,當時都是Cl0p勒索軟體組織宣稱犯案,且發生時間點與ShinyHunters的說法有出入。兩個駭客組織宣稱的資料外洩事故是否相同,有待後續調查。

Google修補Chrome兩項高風險漏洞,記憶體錯誤恐遭濫用執行任意程式碼

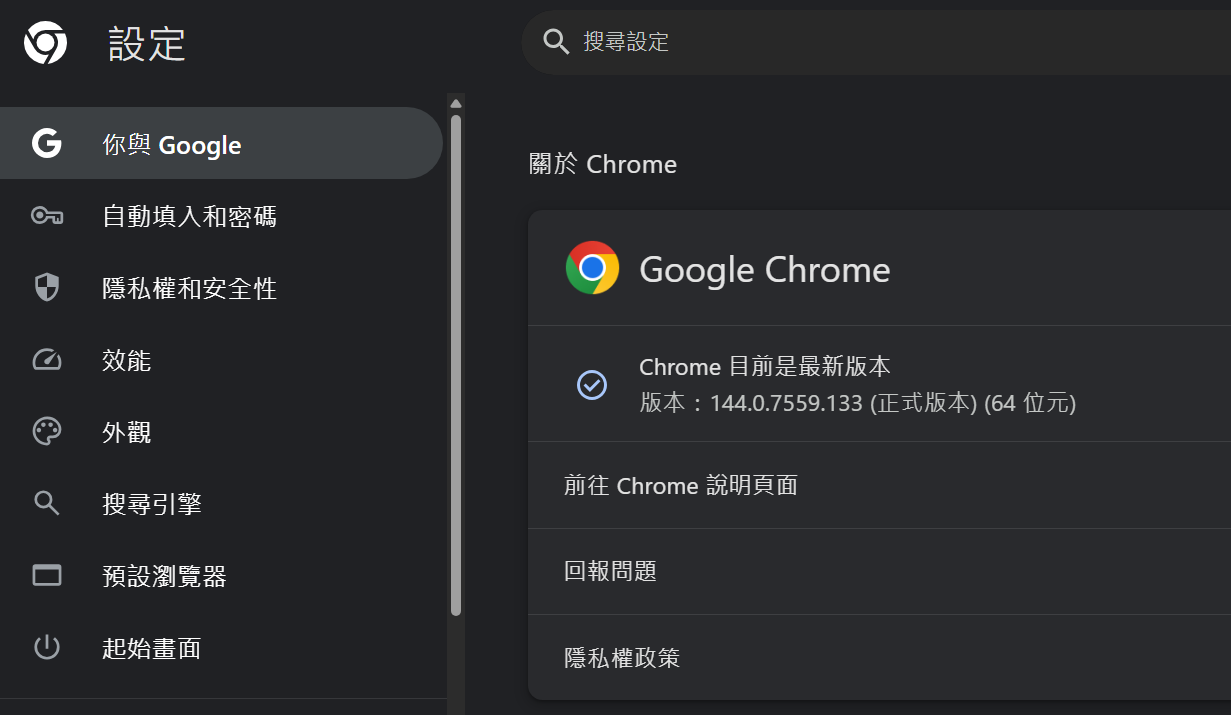

Google於2月3日釋出Chrome瀏覽器更新,修補資安漏洞CVE-2026-1861與CVE-2026-1862。依據NVD頁面彙整的CISA ADP評分,兩項漏洞的CVSS 3.1風險分數皆為8.8,屬於高風險等級,分別涉及多媒體處理函式庫與JavaScript引擎的記憶體安全問題,若遭攻擊者成功利用,可能引發堆積區記憶體破壞,導致瀏覽器當機,甚至在特定條件下被用於執行任意程式碼。

Google於2月3日釋出Chrome瀏覽器更新,修補資安漏洞CVE-2026-1861與CVE-2026-1862。依據NVD頁面彙整的CISA ADP評分,兩項漏洞的CVSS 3.1風險分數皆為8.8,屬於高風險等級,分別涉及多媒體處理函式庫與JavaScript引擎的記憶體安全問題,若遭攻擊者成功利用,可能引發堆積區記憶體破壞,導致瀏覽器當機,甚至在特定條件下被用於執行任意程式碼。

依據官方公告,Chrome團隊已透過穩定通道更新電腦版Chrome至144.0.7559.132/.133(Windows、Mac)與144.0.7559.132(Linux)版本,完成相關漏洞修補;Android版Chrome也釋出144.0.7559.132版本,並納入與電腦版對應的一批安全修補。

Gemini MCP Tool開源工具爆命令注入漏洞,CVE-2026-0755可導致遠端程式碼執行

基於模型上下文協定(MCP)的開源伺服器實作Gemini MCP Tool(gemini-mcp-tool),被揭露存在命令注入漏洞CVE-2026-0755。該漏洞源自用於執行系統呼叫的字串未經妥善驗證,攻擊者可藉此插入系統命令,在受影響環境中執行任意程式碼。

根據漏洞揭露與通報平臺Zero Day Initiative(ZDI)發布的資安公告ZDI-26-021,CVE-2026-0755的CVSS風險評分達9.8分,屬於重大風險(Critical)等級。ZDI指出,問題出在execAsync方法的實作,系統在執行系統呼叫前,未妥善驗證使用者提供的字串,使遠端攻擊者可在服務帳號權限脈絡下執行程式碼,且不需要任何身分驗證。截至公告發布時,ZDI表示尚未收到Gemini MCP Tool維護團隊對該漏洞通報的回應。

Kubernetes祕密管理工具External Secrets Operator爆重大漏洞,恐跨命名空間外洩身分憑證

Kubernetes生態系常用的祕密管理元件External Secrets Operator(ESO)近日被揭露存在重大資安漏洞。在特定條件下,攻擊者可能繞過原有的命名空間隔離機制,存取不屬於自身命名空間的Kubernetes Secret。該漏洞已被編號為CVE-2026-22822,CVSS風險分數達9.3分,屬於重大(Critical)等級漏洞。

External Secrets Operator開發團隊指出,該漏洞影響v0.20.2以上、v1.2.0以前的多個版本。由於問題源自功能設計本身,而非單純的程式實作錯誤,官方最終選擇在v1.2.0版本中,完全移除getSecretKey相關功能,改以其他受控方式存取祕密資料。

部分支援Google快速配對機制的藍牙耳機與喇叭存在WhisperPair漏洞,10秒內恐遭接管

比利時魯汶大學KU Leuven旗下資安研究團隊COSIC揭露名為WhisperPair的漏洞,指出多款支援Google快速配對(Fast Pair)機制的藍牙耳機與喇叭,因配件端實作不完整,可能在使用者未同意下被鄰近攻擊者強制配對接管。研究團隊並點出影響範圍可能達數億用戶,且牽涉多家供應商與不同晶片組。

值得留意的是,WhisperPair的問題在藍牙配件而非手機,因此即使是iPhone使用者,只要搭配受影響的音訊配件,同樣可能面臨被強制配對接管的風險。研究團隊也指出,即使在部分Android手機上可關閉快速配對的掃描或提示,仍無法完全解決,關鍵仍在配件韌體是否修補。此問題被登記為CVE-2025-36911追蹤,部分廠商已釋出更新予以修補。

新加坡要求企業不能用身分證號當密碼,未來幾個月將全面汰換相關做法

許多金融機構提供給用戶的帳單、保單檔案,大多用身分證號碼作為打開檔案的密碼,新加坡個人資料保護委員會在2月2日宣布,要求企業在年底前停止使用完整的身分證號碼作為驗證顧客身分的方式,以減少個人的資料未經授權的存取。新加坡銀行公會(ABS)表示,多數銀行在非交易性的業務,已經不再使用身分證號碼來驗證,尤其是電子郵件附件的開啟密碼,已經不會使用身分證號。目前仍使用身分證號碼驗證的場景,未來幾個月,會改用其他替代驗證方式。

其他資安威脅

◆勒索軟體Interlock濫用存在零時差漏洞的反遊戲作弊驅動,讓EDR與防毒停擺

◆舊版鑑識軟體元件遭濫用,駭客以此打造能癱瘓EDR運作的工具,從事勒索軟體攻擊活動

◆逾2500款資安工具遭濫用,駭客用於在部署勒索軟體前終止端點防護系統運作

◆惡意軟體攻擊活動Dead#Vax出現新手法,駭客透過IPFS存放VHD映像檔從事網釣

◆攻擊活動Shadow DNS濫用已遭滲透的路由器,企圖操控網路流量

近期資安日報

【2月4日】中國駭客透過Notepad++基礎設施從事目標式攻擊,在臺灣等地散布後門

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-03

2026-02-04