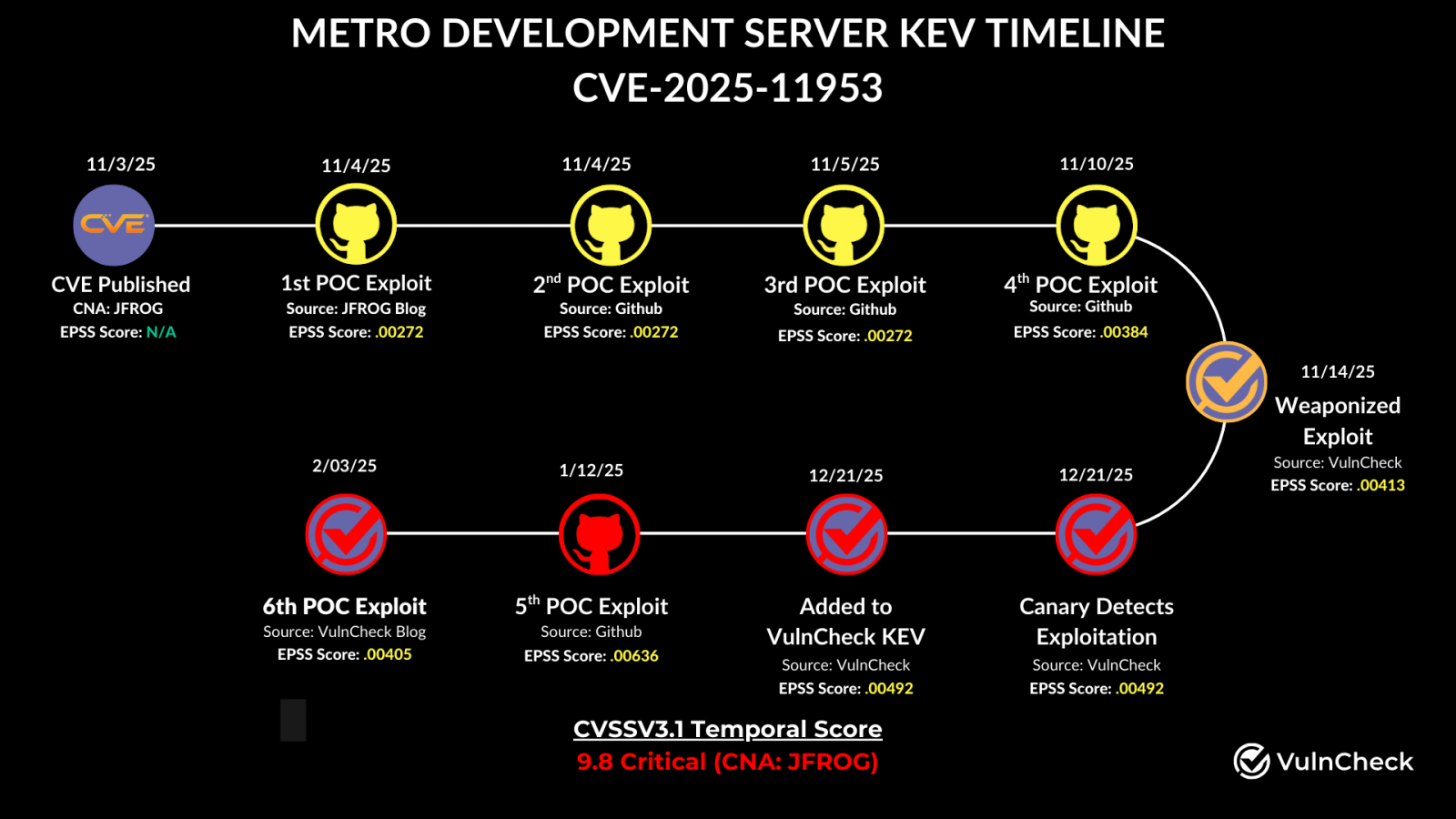

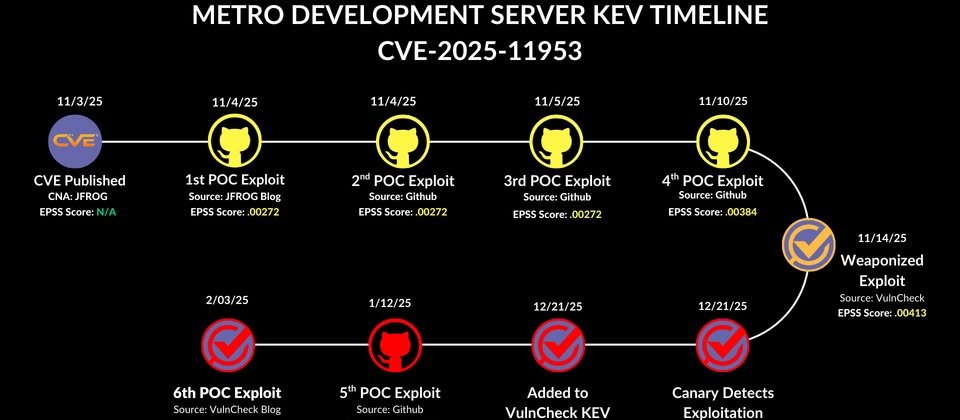

去年11月資安公司JFrog揭露重大等級的資安漏洞CVE-2025-11953(後續被命名為Metro4Shell),此漏洞出現在開發熱門NPM套件React Native Community CLI(@react-native-community/cli),CVSS風險達到9.8分(滿分10分),陸續有多名研究人員公布概念驗證程式碼(PoC)之後,現在有資安公司警告已出現實際攻擊。

根據資安公司VulnCheck的調查,自2025年12月下旬起,首度觀察到利用Metro4Shell的攻擊跡象,並於2026年1月初與下旬持續發現相關活動,顯示該漏洞已被武器化並投入實際攻擊行動。

為何CVE-2025-11953被稱為Metro4Shell?原因在於,該漏洞影響React Native專案中常見的Metro開發伺服器。VulnCheck說明,Metro伺服器預設可能綁定外部可存取的網路介面,並開放/open-url功能端點,導致未經驗證的遠端攻擊者可透過特製請求,在目標主機上直接執行任意系統命令,風險等同遠端命令執行漏洞。

值得注意的是,儘管相關概念驗證程式碼已於社群公開,且攻擊活動已持續一段時間,由於多數漏洞風險評估指標仍顯示其被利用機率偏低,使得該漏洞未在第一時間引起資安圈高度警覺,VulnCheck認為,這類發生在開發環境的漏洞,往往因為與營運相關系統無直接關連,使得實際威脅程度初期被低估。

在攻擊手法方面,VulnCheck觀察到駭客採用具完整流程的攻擊鏈,而非單純掃描測試。攻擊者利用Metro4Shell漏洞觸發CMD或PowerShell,下載經Base64編碼的多階段惡意程式,並試圖修改Microsoft Defender設定,將特定目錄加入排除清單,以降低惡意行為被偵測的機率。

後續載入的惡意程式會與C2伺服器建立連線,下載並執行其他惡意元件。VulnCheck分析,相關惡意軟體多為經UPX打包的執行檔,解包後顯示其以Rust語言撰寫,並具備反分析設計,顯示攻擊者具備一定程度的技術。

VulnCheck的研究同時揭露多組與本次攻擊行動相關的IP位址,以及惡意程式雜湊值,顯示駭客已建構固定的攻擊基礎架構,並同時鎖定Windows與Linux平臺作為攻擊目標,擴大其潛在影響範圍。

VulnCheck強調,Metro4Shell事件凸顯開發與測試環境已成為駭客實際鎖定的攻擊面。由於相關伺服器常被誤認僅供內部使用,防護與監控層級普遍不足,一旦不慎對外開放,即可能成為駭客快速入侵的關鍵部位。該公司呼籲,企業與開發團隊應立即盤點是否存在對外暴露的Metro開發伺服器,並採取限制存取、更新或關閉服務等因應措施,同時將開發基礎設施納入整體資安治理與監控範圍,以降低遭受攻擊的風險。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02