ShinyHunters疑似經由第三方平臺取得約會App開發商Match Group逾1000萬筆資料

資安媒體Cybernews發現,勒索軟體駭客組織ShinyHunters在暗網論壇上聲稱,他們藉由第三方平臺,取得約會App如Tinder、OkCupid的開發商Match Group用戶及員工資料,數量超過1,000萬筆。

ShinyHunters貼文指出,它是經由AppsFlyer和數百份內部文件取得Hinge、Match與OkCupid等用戶的資料逾1,000萬筆。這些資料包含一個1.7 GB壓縮檔。駭客同時公布部分資料供買家檢驗。AppsFlyer為行動行銷分析和歸因SaaS平臺。而Hinge、Match與OkCupid,連同受歡迎的Tinder都是由Match集團所開發。

網路犯罪聯盟Scattered Lapsus$ Hunters企圖對超過100家企業發動大規模語音網釣

威脅情資公司Silent Push近日發布特殊資安警報,由Scattered Spider、Lapsus$,以及ShinyHunters三組人馬組成的網路犯罪聯盟Scattered Lapsus$ Hunters(SLSH),正對全球超過100家高價值企業發動大規模身分竊盜活動,鎖定Okta等單一登入平臺,透過高度互動的即時釣魚技術繞過多因素認證(MFA),恐對企業核心系統構成重大風險。

過去30天內已有多個產業成為攻擊目標,包括科技與軟體、金融服務、金融科技、生技製藥,以及不動產投資領域。受影響或遭觀測的企業涵蓋Atlassian、Canva、HubSpot、Adyen、SoFi、Moderna、Gilead Sciences、Blackstone、CBRE,以及WeWork等知名組織,駭客正積極從事攻擊活動,或是準備對應的基礎設施。對此,他們呼籲這些企業組織應立即採取行動因應,因為SLSH的操作人員經常撥打電話給員工或是客服,同時即時操控釣魚網頁內容,讓受害者看到對應的登入資訊及通知,光是仰賴一般的資安意識訓練,難以防範這類攻擊手法。

波蘭CERT公布國家電網遭網攻事故最新調查結果,超過30個風力及太陽能發電廠遭遇破壞性攻擊

波蘭政府指出去年12月底電力系統遭到大規模網路攻擊,駭客意圖打亂再生能源設施與配電營運公司之間的通訊,但並未得逞。資安公司ESET與Dragos公布調查結果指出,攻擊者的身分與俄羅斯駭客Sandworm有關,他們利用名為DynoWiper的資料破壞軟體(Wiper),造成部分遠端終端單元(RTU)永久損壞(Bricking)。波蘭政府近日公布詳細調查結果,透露更多細節。

1月30日波蘭電腦緊急應變團隊CERT Polska發布一份詳細的調查報告,指出外號為Dragonfly、Static Tundra、Berserk Bear,以及Ghost Blizzard的俄羅斯駭客組織,於去年12月29日攻擊超過30個風力與太陽能發電系統、一家為近50萬用戶供應能源的大型熱電共生(Combined Heat and Power,CHP)發電廠,以及一家製造公司,駭客的目的就是進行破壞,由於這起事故正好發生在新年前夕,波蘭面臨低溫及暴風雪,假若駭客得逞,影響將會相當廣泛。

17.5萬臺Ollama主機曝露,遍及130國,恐面臨LLM濫用風險

資安公司SentinelOne及Censys發現,開源大語言模型(LLM)框架Ollama在全球的部署,形成了17.5萬臺主機可公開存取的AI運算基礎架構,可能被惡意人士濫用。

資安公司SentinelOne及Censys發現,開源大語言模型(LLM)框架Ollama在全球的部署,形成了17.5萬臺主機可公開存取的AI運算基礎架構,可能被惡意人士濫用。

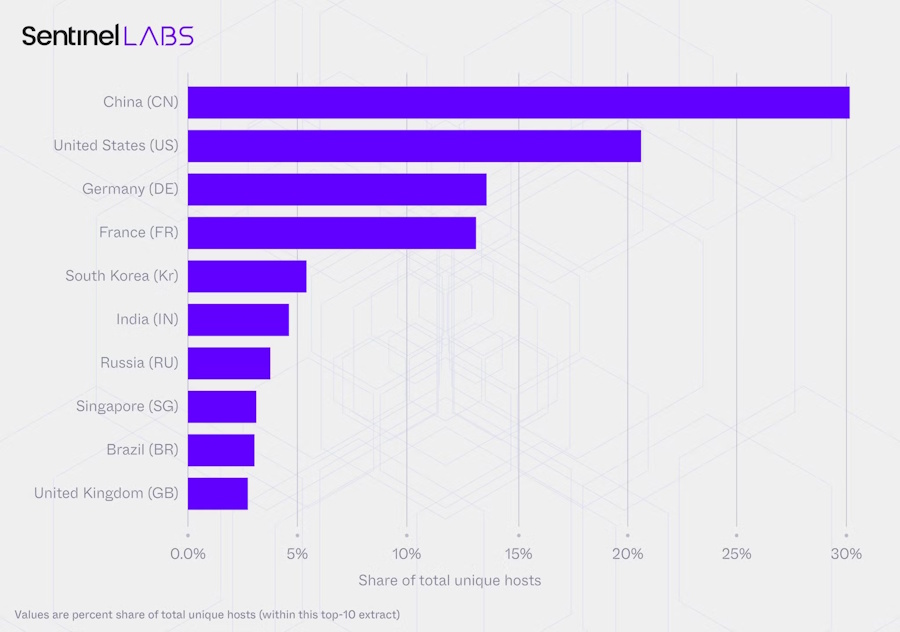

兩家公司的研究人員進行為期293天的掃描,共發現175,018臺曝險的Ollama主機,分布於130個國家、4,032個自主系統編碼(ASN),中國和美國各占30%和21%。他們紀錄到這17.5萬臺主機執行了723萬次觀察,其中大半活動是來自2.3萬臺主機。為了探究其安全風險,研究人員細究了這些主機的能力。超過48%觀察到的主機具備可以API端點呼叫工具的能力,使其能執行程式碼、存取API和外部系統互動,38%同時具備使用工具及完整任務的能力。他們還發現,至少有201臺主機執行「非審查」(uncensored)的提示範本,可移除安全護欄。

Notepad++自動更新通道遭劫持,v8.8.9起強制驗證數位簽章防竄改

開源文字編輯器Notepad++維護者指出,內建自動更新元件WinGUp的更新流量曾遭攔截並被重新導向,少數遭鎖定的用戶在軟體更新的過程中,可能因此下載到遭竄改的安裝程式。Notepad++從v8.8.9版開始強化更新驗證,下載後會同時檢查安裝程式的數位簽章與憑證,任一驗證失敗即中止更新。

根據維護這套軟體的人員所進行的調查,這起事件並非透過Notepad++程式碼本身的漏洞被入侵,而是發生在網站託管環境的基礎設施層。與維護者合作的外部資安專家研判,攻擊者可能在主機服務商端選擇性攔截並重新導向部分更新請求,使特定目標被導向攻擊者控制的伺服器,再回傳遭操弄的更新描述檔。維護者引述多名研究人員評估,該行動可能與中國相關的國家級駭客有關。

Ivanti熱修補行動裝置管理平臺EPMM,目的是解決兩個重大遠端程式碼執行漏洞

Ivanti揭露自家行動裝置管理平臺Endpoint Manager Mobile(EPMM)重大漏洞CVE-2026-1281與CVE-2026-1340,並推出熱修補程式。兩個漏洞皆為程式碼注入弱點,風險評分達CVSS 9.8,攻擊者可在未經驗證的情況下,觸發遠端程式碼執行的弱點。Ivanti表示,在揭露時已有部分用戶環境出現漏洞利用活動,美國網路安全暨基礎設施安全局(CISA)同日將CVE-2026-1281列入已遭利用漏洞目錄(KEV)。

上述兩個漏洞僅存在EPMM,但不影響Ivanti其他產品,包括:Ivanti Sentry、Ivanti Endpoint Manager(EPM),以及Ivanti Neurons for MDM。不過,為維持Sentry運作與組態,EPMM需能連線至Sentry並下達指令,Ivanti建議在懷疑EPMM受影響時,同步檢視Sentry可觸及的內部系統,以排除偵察或橫向移動可能。

近日HPE發布安全公告,警告網路設備Aruba軟體3項漏洞,這當中包含被評為高風險等級的OpenSSL漏洞。

這些漏洞位於Aruba Fabric Composer,包括CVE-2024-4741、CVE-2026-23592,以及CVE-2026-23593。其中最受到關注的是CVE-2024-4741,為影響OpenSSL API中的SSL_free_buffers函式的使用已釋放記憶體(Use-After-Free)漏洞,在某些特定情況下,呼叫SSL_free_buffers函式可導致記憶體遭攻擊者存取。CVE-2024-4741是由OpenSSL軟體基金會發現及通報,CVSS風險值7.5。

1月29日Google威脅情報小組(GTIG)宣布與多個合作夥伴聯手,查緝全球最大的常駐代理伺服器網路(Residential proxy network)IPIDEA,此網路曾助長殭屍網路Aisuru與Kimwolf。

1月29日Google威脅情報小組(GTIG)宣布與多個合作夥伴聯手,查緝全球最大的常駐代理伺服器網路(Residential proxy network)IPIDEA,此網路曾助長殭屍網路Aisuru與Kimwolf。

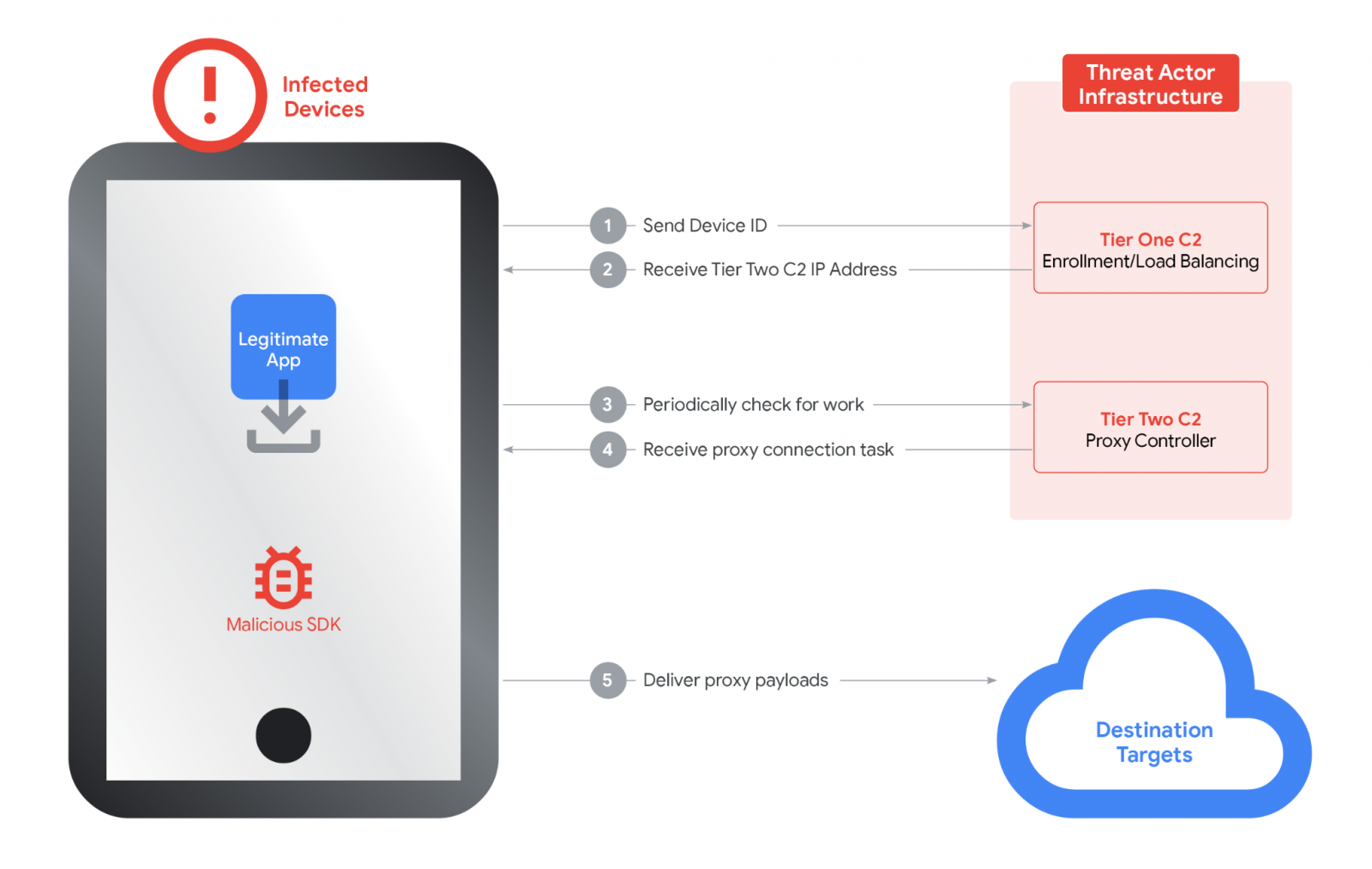

IPIDEA的網路基礎架構因助長駭客攻擊而惡名昭彰,其SDK被用來收編用戶裝置到殭屍網路,其代理伺服器軟體則可用來操控行動。許多殭屍網路都和它有關,包括BadBox 2.0、Aisuru,以及Kimwolf。2026年1月,Google觀察到來自中國、北韓、伊朗,以及俄羅斯等550多個駭客團體,使用IPIDEA出口節點來隱匿其行動,存取SaaS環境與本地部署基礎架構,發動密碼潑灑攻擊。

其他資安威脅

◆伊朗駭客RedKitten鎖定人權鬥士、非政府組織,以及社會運動人士發動攻擊

◆惡意Chrome延伸套件透過隱藏的聯盟挾持手法,企圖竊取ChatGPT權杖

◆中國駭客UAT-8099鎖定IIS伺服器下手,企圖在亞洲組織植入惡意軟體BadIIS

◆初始入侵管道掮客TA584轉換跑道,利用Tsundere機器人與木馬XWorm發動勒索軟體攻擊

◆駭客發起Bizarre Bazaar攻擊行動,企圖挾持大型語言模型的基礎設施牟利

近期資安日報

【1月30日】駭客要求AI根據開發流程打造功能複雜的惡意程式

熱門新聞

2026-02-01

2026-02-02

2026-02-02

2026-02-02

2026-02-02