開源AI代理專案Clawdbot竄紅,研究人員警告部分系統出現配置不當,恐讓外人隨意存取機敏資料

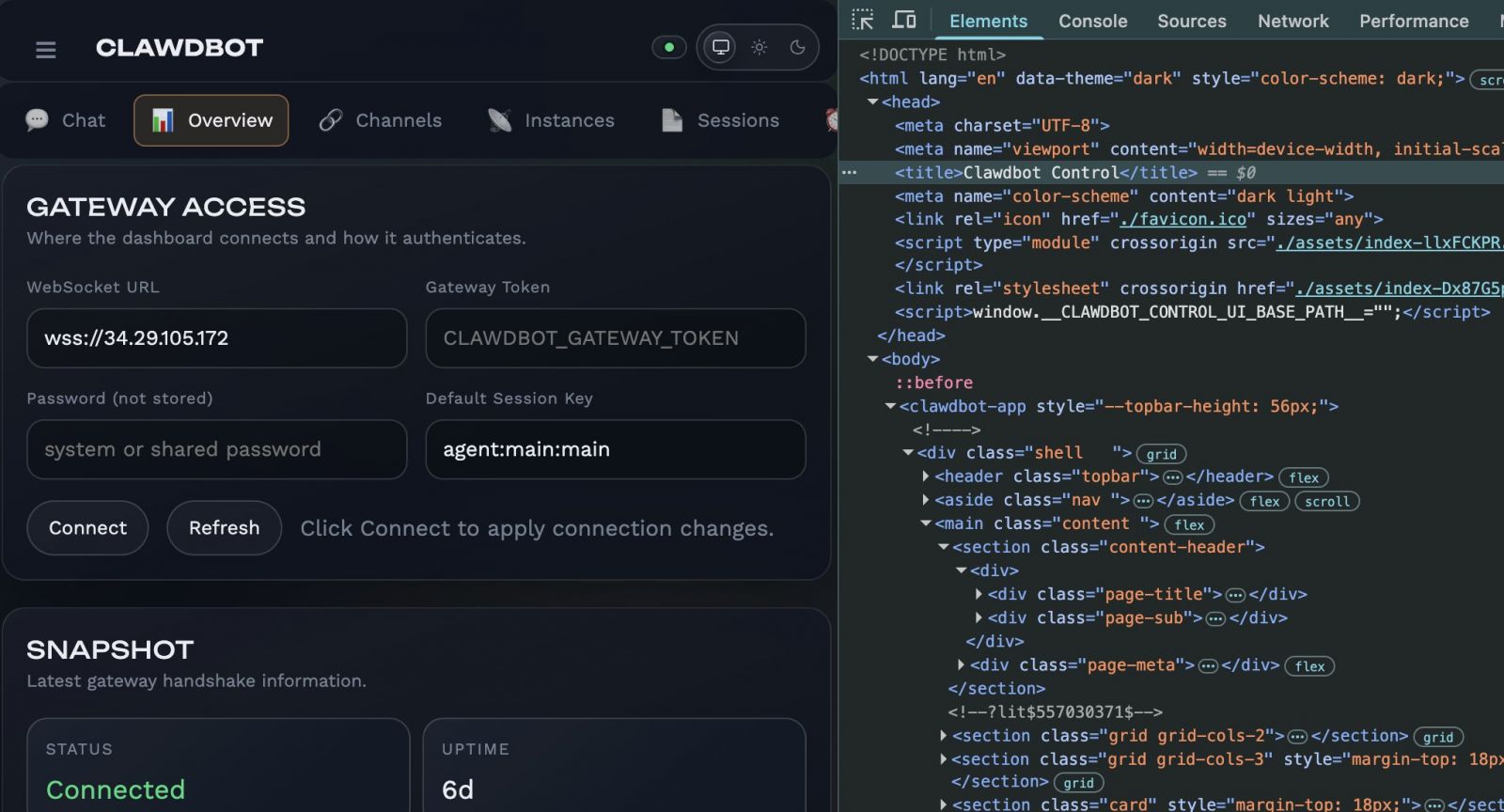

由PDF技術公司PSPDFKit(後續更名為Nutrient)創辦人Peter Steinberger推出的開源AI代理專案Clawdbot(現已更名為Moltbot),近期在開發者社群爆紅,吸引大量使用者自行架設。資安研究人員Jamieson O’Reilly近日於社群平臺X發文指出,他在網際網路上發現數百個設置不當的Clawdbot Control管理介面。這些介面若未妥善設置驗證機制,可能讓未經授權的第三方直接存取,進而完全接管AI代理系統,包括讀取對話內容、竊取憑證資訊,甚至以系統最高權限執行指令。

O’Reilly指出,由於Clawdbot Control在HTML回應中具有明確識別特徵,例如頁面標題包含「Clawdbot Control」,任何人都能透過Shodan、Censys等物聯網搜尋引擎,在短時間內找出大量公開Clawdbot執行個體(instance)的IP位址。O’Reilly實際檢視後發現,其中部分部署未正確啟用身分驗證機制,導致任何人都可直接連線存取。他也呼籲,若使用者將Clawdbot架設於反向代理伺服器後方,應立即設定下列項目:gateway.auth.password或gateway.trustedProxies,以避免曝險。

Fortinet公布已被積極利用的FortiCloud單一登入新漏洞,並釋出部分版本的更新程式

去年12月,Fortinet修補兩項重大層級的資安漏洞CVE-2025-59718與CVE-2025-59719(CVSS風險皆為9.8分),影響多款啟用FortiCloud單一登入(SSO)機制的設備,包括防火牆FortiGate、網頁應用程式防火牆FortiWeb、網頁安全閘道FortiProxy,以及網路設備管理平臺FortiSwitchManager。然而,一個月後,即傳出攻擊者自1月15日開始,仍可透過單一登入帳號竄改防火牆組態,22日Fortinet坦承先前修補不完整,並發現已修補上述漏洞的防火牆被入侵,該公司於27日將駭客利用的攻擊途徑登記新的CVE編號列管。

根據Fortinet發布的最新資安公告,FortiCloud單一登入存在身分驗證繞過漏洞CVE-2026-24858。該漏洞影響FortiOS 7.0版以上的防火牆、FortiProxy、FortiSwitchManager,以及安全事件記錄分析與報告平臺FortiAnalyzer;FortiOS、FortiSwitchManager、FortiAnalyzer 6.4版不受影響。Fortinet評估其CVSS風險值為9.4分,美國國家漏洞資料庫(NVD)則標示為9.8分。同日,美國網路安全暨基礎設施安全局(CISA)將此漏洞列入已遭利用漏洞清單(KEV),要求聯邦機構於1月30日前完成因應措施。

Google威脅情報團隊(GTIG)提出警告,他們已掌握多組國家級駭客組織正積極利用WinRAR路徑遍歷漏洞CVE-2025-8088,同時也觀察到以經濟利益為動機的犯罪集團投入漏洞利用。攻擊者普遍透過該漏洞,在受害系統中取得初始存取權限,並投放多種惡意酬載,其手法高度一致,主要是將惡意檔案寫入Windows啟動資料夾(Startup Folder),以確保惡意程式能在系統重新啟動後持續執行。

在國家級威脅方面,GTIG 指出俄羅斯駭客組織為主要勢力,攻擊重心多半鎖定烏克蘭軍方與政府單位,並以地緣政治議題作為社交工程誘餌。相關組織包括RomCom(UNC4895、Cigar)、APT44(FrozenBarents)、TEMP.Armageddon,以及Turla(Summit)。除了俄羅斯駭客外,GTIG也揭露一個未公開名稱的中國駭客組織同樣投入漏洞利用,該組織會將BAT批次檔寫入啟動資料夾,進一步下載並執行木馬程式PoisonIvy。

1月26日微軟緊急修補已遭駭客利用的Office零日漏洞CVE-2026-21509,該漏洞也被美國網路安全暨基礎設施安全局(CISA)納入已遭利用漏洞列表(KEV),要求政府機構在2月16日以前完成修補。

該漏洞影響多個Office版本,包括Office 2016、Office 2019、Office LTSC 2021、Office LTSC 2024,以及Microsoft 365 Apps等。微軟已經釋出Office 2016與Office 2019的官方更新,微軟亦從伺服器端更新了Office 2021與之後的版本,使用者只要重啟便能生效。

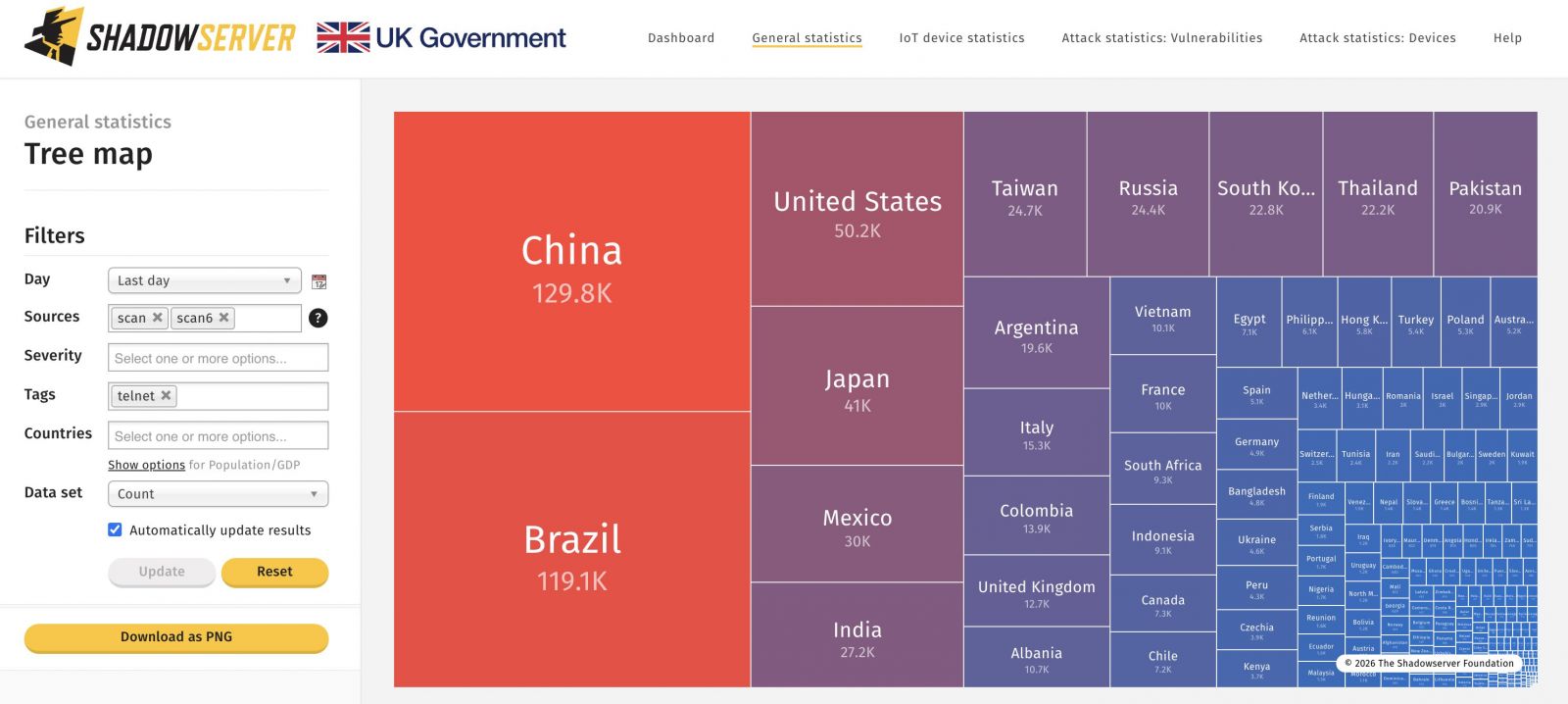

逾80萬臺採用GNU Inetutils建置的Telnet伺服器存在重大漏洞,臺灣有2.4萬臺曝險

上周研究人員揭露GNU Inetutils telnetd重大漏洞CVE-2026-24061,網路安全調查顯示,網路上有將近80萬伺服器曝險。非營利網路研究及偵測機構ShadowServer Foundation本周掃描結果顯示,存在本漏洞的Telnet伺服器已由最高峰的148萬臺減少,但截至1月26日,仍有超過80萬臺曝險。以曝險伺服器數量而言,中國(13萬)、巴西(12萬)和美國(5萬)為前三大,臺灣也有2萬4千多臺Telnet伺服器曝險。

研究人員觀察到從1月22日起24小時內,開始有數個IP位址企圖登入GNU Inetutils telnetd程式,可能為惡意活動。研究人員及各國主管機關呼籲用戶應儘速更新軟體,或是關閉Telnet,啟用防火牆存取政策、使用VPN或ZNTA存取裝置。

CISA警告VMware vCenter重大漏洞CVE-2024-37079已遭濫用

美國網路安全暨基礎設施管理署(CISA)上周正式將2024年修補的VMware vCenter Server重大漏洞,加入已知遭濫用漏洞(KEV)清單,要求聯邦政府機關限期完成軟體的防護措施。

CISA在安全公告指出,CVE-2024-37079屬於越界寫入漏洞,是常見的網路攻擊向量,對聯邦政府及相關機關造成重大危害,因此要求在2月13日之前完成IT環境盤查和軟體升級。

電子業者柏騰資訊系統遭網路攻擊,已採取隔離、檢測、系統復原措施因應

專精電子製造與真空濺鍍薄膜技術的上市公司柏騰(3518)於1月27日發布重大訊息公告,說明公司近期發生資訊安全事件。該公司於當日偵測到資訊系統遭受網路攻擊,隨即啟動相關資安應變與防護機制進行處理。他們已立即採取隔離、檢測及系統復原等措施,目前系統已恢復正常運作。經初步調查與評估,尚未發現有個人資料、機密資料,或重要營運資訊外洩情形。

上櫃公司五福旅行社(2745)於1月27日晚間於股市公開觀測站發布重大訊息,說明部分資訊系統遭受網路攻擊的情況,導致系統運作異常。公司資訊與資安單位即刻啟動防禦措施,並委請外部資安專家及系統廠商協助處理,目前受影響系統已恢復正常運作。根據內部初步調查,雖在事件中發現有部分資料外流,但經公司研判,未造成重大損害或實質影響。

其他資安威脅

◆音訊串流共享平臺SoundCloud資料外洩,近3千萬帳號遭竊

◆北韓駭客Lazarus鎖定歐洲無人機製造商從事網路間諜活動,意圖加速北韓無人機開發

◆惡意程式Blackmoon鎖定印度用戶而來,假冒稅務名義從事網釣活動

近期資安日報

熱門新聞

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23