身分驗證服務供應商Okta警告竊取單一登入憑證的語音網釣攻擊活動,傳出是ShinyHunters所為

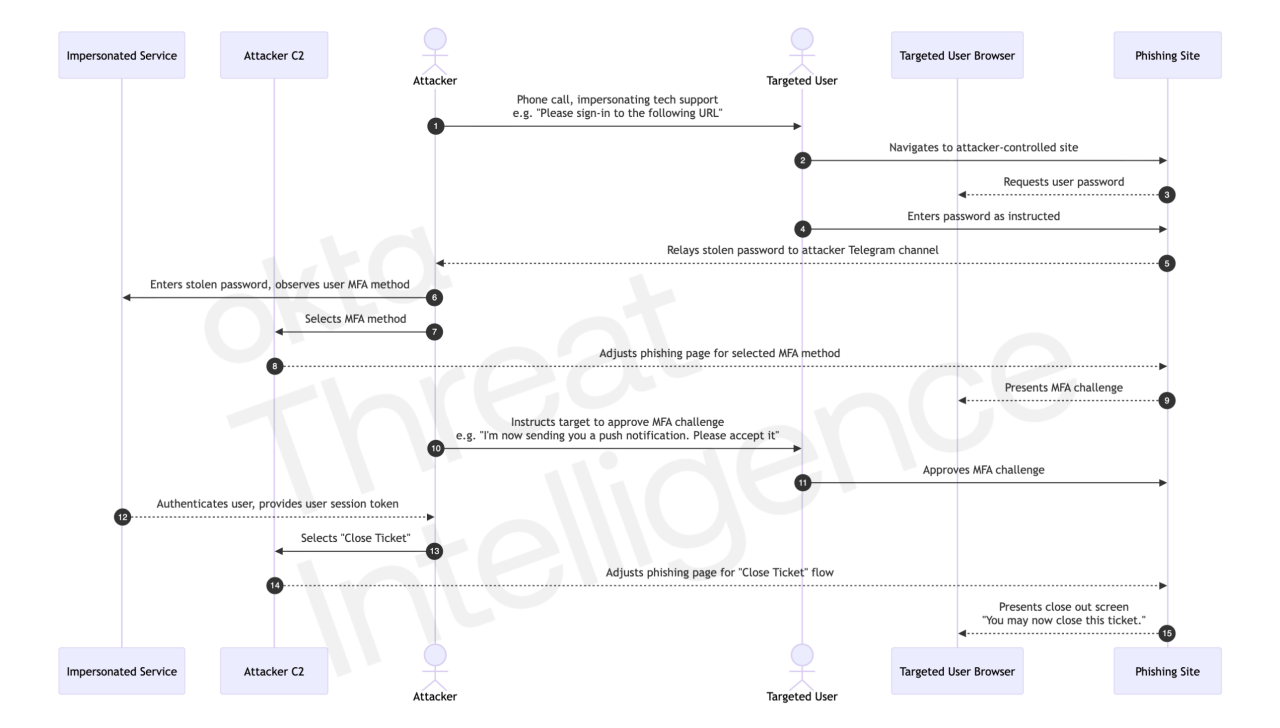

身分驗證業者Okta偵測到有開發團隊以租用服務形式提供客製化的網釣套件,駭客再以此攻擊Google、微軟、Okta,以及加密貨幣供應商的用戶。這些網釣套件能攔截目標使用者的憑證,並誘騙他們進行多因素驗證(MFA),而且,攻擊者還能即時調整並控制釣魚網頁顯示的內容,目的是在攻擊者試圖登入受害者帳號的過程裡,同步掌握指令碼執行的進度。對此,Okta呼籲用戶要提高警覺,並參考最佳實作因應。

雖然Okta並未提及攻擊者的身分,但是有資安媒體指出,這起攻擊行動是去年曾針對Salesforce平臺的駭客組織ShinyHunters所為。資安新聞網站Bleeping Computer指出,他們得知駭客從1月19日開始,打電話給受害企業的員工,竊得Okta單一登入憑證,受害企業向Okta通報此事。該媒體得知駭客冒充受害企業的IT團隊打電話給員工,宣稱協助設置Okta單一登入的通行金鑰(Passkey)。

對此,ShinyHunters後來聲稱這波攻擊行動是他們所為,並表示他們不光針對Okta,也攻擊Google與微軟Entra單一登入(SSO)平臺的用戶。Google與微軟對此說法表示,目前沒有發現相關系統遭到利用的跡象。

Fortinet坦承FortiCloud SSO漏洞修補不全,將再釋出更新

在企業用戶反映遭駭及資安廠商揭露後,Fortinet上週證實去年12月修補的FortiCloud單一登入(SSO)整合漏洞,發生修補不全的問題,承諾將再釋出更新軟體。

今年1月15日起,資安公司Arctic Wolf發現新一波針對FortiGate裝置的惡意活動,不明人士濫用CVE-2025-59718,擅自以管理者帳號經由FortiCloud SSO登入FortiGate,再經由GUI介面下載防火牆配置,接著攻擊者新增次要管理員帳號以維持持久存取。攻擊者從cloud-init@mail.io及cloud-noc@mail.io兩個帳號登入防火牆。建立的後門帳號包括secadmin、itadmin、support等。由於相關活動僅間隔數秒,Arctic Wolf判斷可能是自動化指令碼程式或工具執行。

對此,Fortinet指出有部分攻擊事故發生在已完成修補的設備,研判有新的攻擊途徑,該公司產品安全團隊聲稱已經找出問題,正在趕製修補程式,待修補範圍及時程確定後,將發布新的安全公告。Fortinet強調,目前僅有該廠牌的單一登入功能遭濫用,不過這項弱點也可能影響其他實作SAML單一登入的環境。

未設密碼防護的資料庫系統暴露在公開網路,iCloud、Gmail、Netflix等近1.5億筆憑證曝險

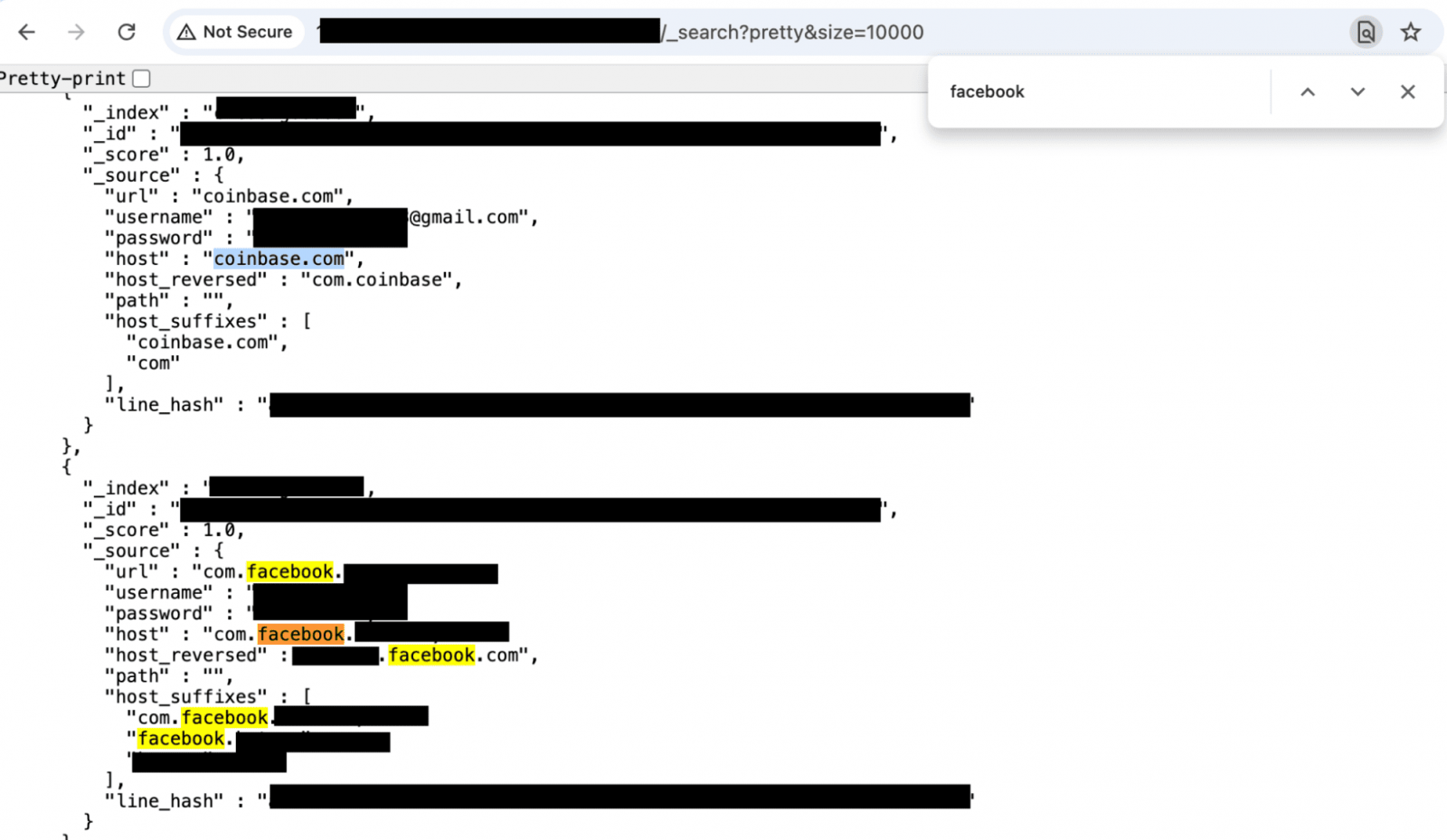

VPN業者ExpressVPN指出,資安研究員Jeremiah Fowler發現有1.49億筆帳密資料的雲端資料庫,該資料庫未設置密碼或套用加密防護,使Gmail、Outlook、iCloud、Netflix、Facebook等主要雲端服務及知名平臺的憑證曝險。

Jeremiah Fowler估計,公開的資料涵括主要雲端郵件服務及雲端服務,其中Gmail最多,有4,800萬筆、Yahoo與Outlook居次,分別為400萬筆及150萬筆,iCloud有9萬筆。此外,其他常見的社群網站或服務包含臉書、Instagram、Netflix、抖音、幣安(Binance),以及OnlyFans,分別有1,700萬、650萬、340萬、78萬、42萬,以及10萬筆。值得留意的是,學術機構(.edu網域)平臺的憑證,有140萬筆。

此外還有.gov網域相關的憑證,研究人員指出,雖然不是所有政府帳號都能存取敏感系統,但這些憑證可能被用作精準釣魚、冒充或被用以登入政府網路,而.gov憑證外洩的增加,可能還會影響國家安全和公共安全。

資安研究人員Dominic Alvieri發現,駭客組織WorldLeaks在網站張貼公告,宣稱駭入知名運動品牌Nike,竊得18.8萬份檔案、共1.4 TB資料。

為了取信買家,駭客張貼螢幕擷圖來證明。根據截圖內容,外洩的資料可能來自其中一家Nike的分公司,至少包含製造端,像是多個系列的製造和工廠資料。從螢幕截圖的倒數日期來判斷,WorldLeaks疑似向Nike施壓,若不在時限前聯繫或支付贖金,就會公開手中的資料。

對此,Nike對媒體表示,該公司非常重視消費者隱私和資料安全,現已著手調查可能的資料安全事故及評估狀況。

惡意軟體測試服務AVCheck遭瓦解,荷蘭警方逮捕疑似實際營運者

多國執法單位在2025年中旬瓦解惡意軟體測試服務AVCheck後,近期出現新進展。資安媒體HackRead引述執法單位消息指出,荷蘭警方本月在阿姆斯特丹逮捕33歲荷蘭籍男子,疑似為AVCheck實際營運者。

另依荷蘭檢察署Openbaar Ministerie發布的官方聲明,該名嫌犯涉嫌長期營運一項支援網路犯罪的線上服務,內容包括協助測試惡意軟體是否能避開防毒軟體偵測的測試功能,並被認為與AVCheck平臺的實際營運有關,相關調查目前仍在進行中。

荷蘭警方說明,AVCheck屬於所謂的「反防毒測試服務(Counter Antivirus,CAV)」,主要供惡意軟體開發者測試其程式是否會被主流防毒產品偵測。使用者可將惡意程式樣本上傳至平臺,比對多款防毒引擎的掃描結果,再依據回饋內容調整程式碼,以降低被攔截的機率。

歐盟擬修訂網路安全法案,強化供應鏈資安管理並限制高風險供應商

歐盟執委會(European Commission)於1月20日公布新一波「網路安全包裹法案(Cybersecurity Package)」,內容包括修訂《歐盟網路安全法》(EU Cybersecurity Act)、擴大歐盟網路安全局(European Union Agency for Cybersecurity,ENISA)職權,以及推動供應鏈去風險化措施。歐盟藉此希望把過去僅具政策指引性質、各成員國執行程度不一的供應鏈風險管理,納入具法律拘束力的共同規範。

此次推動修法與2020年推出的「5G網路安全工具箱」(EU 5G Security Toolbox)執行成效有限有關。該工具箱屬於自願性措施,各成員國在限制高風險供應商的作法與進度上落差明顯,使歐盟難以在整體層級確保通訊網路與關鍵基礎設施的安全水準,也促使執委會轉而尋求具有法律拘束力的制度途徑。

在實際執行層面,成員國將針對歐盟界定的18個關鍵領域,共同評估供應商原屬國、企業治理結構與潛在國安影響等因素。待歐盟完成高風險供應商認定後,行動通訊網路營運商須在最遲36個月內,分階段汰換核心或敏感網路環節使用的相關設備。

愛爾蘭一項新法案允許警方使用間諜軟體來截取人民所有通訊內容,以偵辦及防範犯罪及國家安全危害事件。

這項法案名為通訊攔截與合法存取法案(Communications Interception and Lawful Access Bill)是由愛爾蘭司法、內政暨移民部提出的新法草案,本法案旨在反映現代通訊技術環境的變化,將更新並取代20多年前制訂的《郵政包裹與電信訊息法Regulation Act》,以作為「合法攔截通訊」的法規框架。

愛爾蘭民權協會(Irish Council for Civil Liberties)認為,新法案將賦予愛爾蘭警方「深度侵入性」的權力。全球加密聯盟(Global Encryption Coalition)則警告法案可能削弱整體通訊加密強度與安全性,是對廣泛使用者造成風險。公開信中還指出一些歐盟成員國已經對愛爾蘭參與的聊天控管(Chat Control)措施表態反對,稱其對隱私構成重大威脅。

約10萬個WordPress網站使用的ACF Extended外掛,存在高風險漏洞可讓攻擊者取得管理權限

WordPress外掛ACF Extended近日被揭露存在高風險資安漏洞,未經驗證的攻擊者在特定條件下,可能直接建立具備管理員權限的帳號,進而取得完整網站控制權。該漏洞已被編號為CVE-2025-14533,CVSS風險評分高達9.8分,屬於重大(Critical)等級。

CVE-2025-14533漏洞最早由資安研究人員Andrea Bocchetti通報。根據資安媒體Bleeping Computer與WordPress資安公司Wordfence的分析,問題出在ACF Extended處理「新增或更新使用者」的前端表單時,未在後端正確驗證可指派的使用者角色。

即便網站管理者已在外掛設定中,限制前端表單可指派的使用者角色,攻擊者仍可透過自行構造的請求,指定帳號角色為administrator,成功建立或升級為具備最高權限的管理員帳號。Wordfence指出,該漏洞僅在網站實際啟用包含使用者管理欄位的ACF Extended前端表單,且該表單對外開放存取時,才具備可被濫用的條件。

其他資安威脅

◆北韓駭客Konni利用AI生成PowerShell惡意軟體,鎖定區塊鏈開發人員及工程師而來

◆勒索軟體Osiris鎖定東南亞餐飲加盟廠商,利用惡意驅動程式Poortry迴避偵測

◆惡意軟體Amnesia RAT與勒索軟體鎖定俄羅斯而來,駭客濫用Defendbot停用防毒

◆運動品牌Under Armour調查客戶電子郵件信箱外洩事故

◆安卓點擊詐欺木馬利用機器學習模型TensorFlow,自動偵測並與廣告互動

近期資安日報

【1月23日】Fortinet單一簽入功能重大漏洞傳出攻擊活動

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02