針對身分驗證資安業者用戶而來的攻擊行動,不時有相關事故傳出,例如:密碼管理業者LastPass發現有人假冒他們的名義寄送釣魚信,聲稱伺服器即將進行維修,用戶應在一天內備份密碼保險庫因應,但若是照做,攻擊者就可能取得使用者的主密碼。現在又有類似的事故傳出。

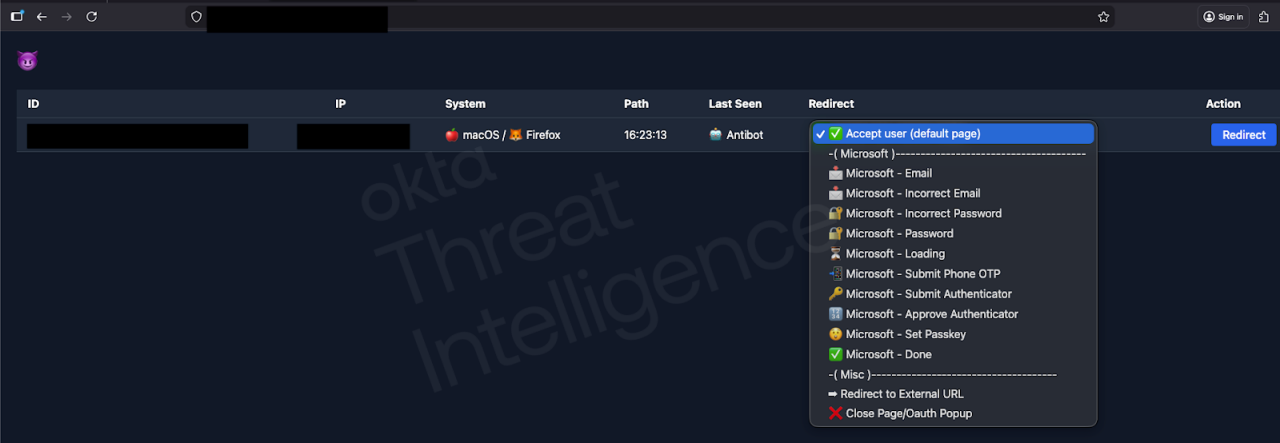

消息來自身分驗證業者Okta,因為他們偵測到有開發團隊以租用服務形式提供客製化的網釣套件,駭客再以此攻擊Google、微軟、Okta,以及加密貨幣供應商的用戶。這些網釣套件能攔截目標使用者的憑證,並誘騙他們進行多因素驗證(MFA),而且,攻擊者還能即時調整並控制釣魚網頁顯示的內容,目的是在攻擊者試圖登入受害者帳號的過程裡,同步掌握指令碼執行的進度。對此,Okta呼籲用戶要提高警覺,並參考最佳實作因應。

雖然Okta並未特別說明,不過多家資安媒體普遍認為,駭客的最終目的,就是打算竊取單一登入(SSO)憑證。

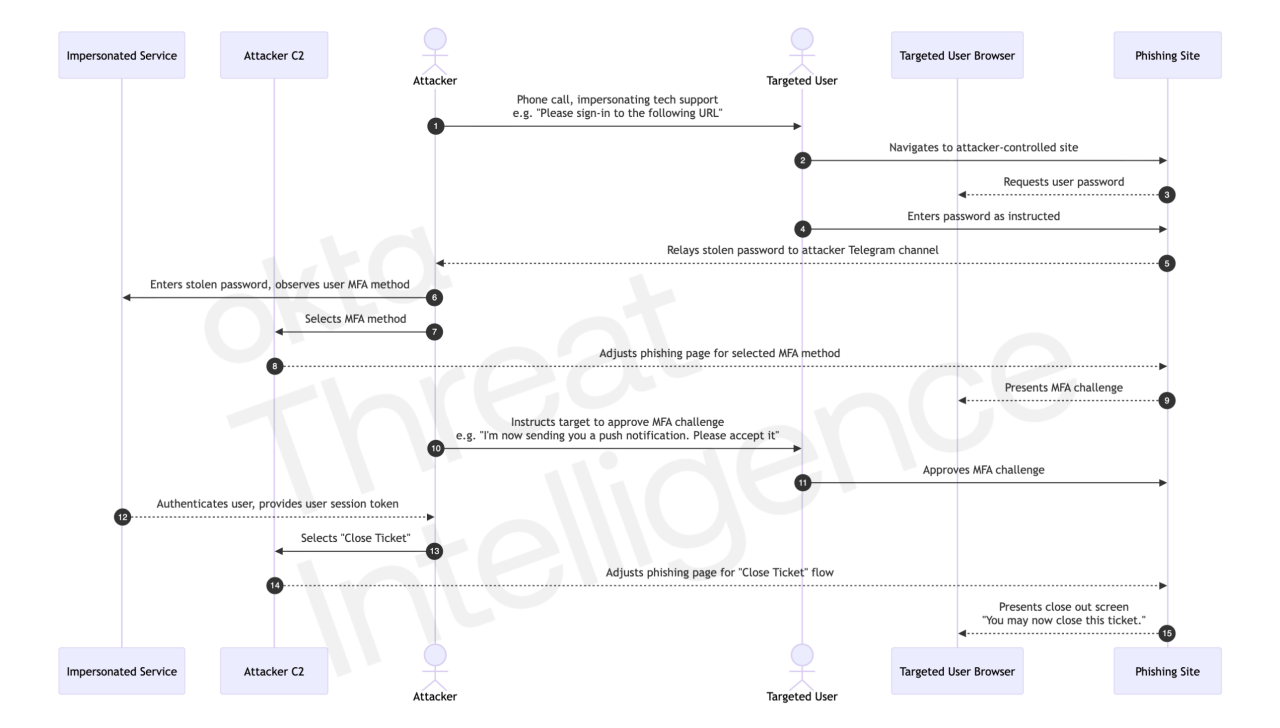

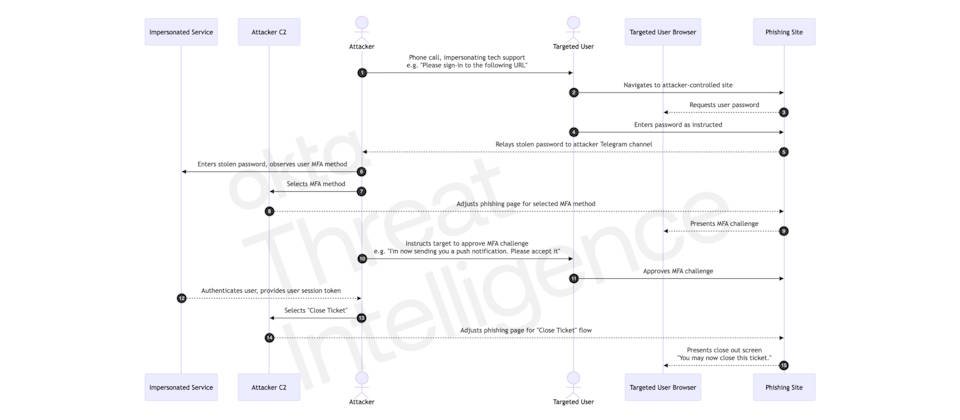

對於攻擊發生的流程,Okta指出通常駭客會針對目標進行偵察,掌握使用者姓名、常用的應用程式,以及IT服務臺的電話號碼,然後設置專屬的釣魚網頁,並假借企業IT支援部門或客服部門,向攻擊目標撥打電話。

攻擊過程是這樣進行的:駭客假借IT支援或是資安需求,誘騙使用者打開瀏覽器存取釣魚網站,並輸入使用者名稱及密碼。此時,這些資料會即時自動轉送到駭客的Telegram頻道。

接著,駭客就會在實際的登入網頁輸入帳密資料,在出現需要進行多因素驗證的流程當中,他們也即時更新釣魚網站,藉此要求受害者輸入動態密碼(OTP)、同意登入的推播通知,或是執行其他對應的進階身分驗證項目。

由於駭客能進一步控制整個攻擊流程,例如:遇到推播通知可利用電話告訴受害者,並搭配釣魚網頁內容的調整,顯示推播訊息已經發送,使得受害者更難以察覺有異,而依照駭客的指示繼續操作。

雖然Okta並未提及攻擊者的身分,但是有資安媒體指出,這起攻擊行動是去年曾針對Salesforce平臺的駭客組織ShinyHunters所為。資安新聞網站Bleeping Computer指出,他們得知駭客從1月19日開始,打電話給受害企業的員工,竊得Okta單一登入憑證,受害企業向Okta通報此事。該媒體得知駭客冒充受害企業的IT團隊打電話給員工,宣稱協助設置Okta單一登入的通行金鑰(Passkey)。

接著,駭客發動對手中間人攻擊(AiTM),誘騙員工存取特製的釣魚網站,並截取單一登入憑證及動態密碼,這些網站通常以受害公司命名,網址包含internal或my。假若得逞,駭客就會試圖檢視該名員工能夠存取的應用程式,並挖掘內部資料;若是活動東窗事發,駭客便隨即向受害公司發送勒索信,要求支付贖金換取資料不被公開。知情人士指出,部分勒索信署名是ShinyHunters。

對此,ShinyHunters後來聲稱這波攻擊行動是他們所為,但否認Okta公布的網釣工具平臺與他們有關,該團體強調他們的工具是內部自行打造。再者,ShinyHunters表示他們不光針對Okta,也攻擊Google與微軟Entra單一登入(SSO)平臺的用戶。Google與微軟對此說法表示,目前沒有發現相關系統遭到利用的跡象。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02