Fortinet單一登入整合功能的重大漏洞傳出攻擊活動,防火牆遭變更組態

Fortinet去年12月公布並修補FortiCloud單一登入(SSO)漏洞,近日被安全研究人員發現網路上又再度出現濫用活動,篡改受害FortiGate裝置配置。

從今年1月15日起,Arctic Wolf研究人員發現,新一波針對FortiGate裝置的惡意活動為自動執行,在非授權情況下變更防火牆配置,主要目的在建立新的通用帳號以便持久存取,變更防火牆配置可讓攻擊者以VPN存取這些帳號及外洩防火牆配置。

遭到利用的是Fortinet上個月修補的重大驗證繞過漏洞:CVE-2025-59718與CVE-2025-59719,在開啟FortiCloud單一登入功能的Fortinet設備上,攻擊者傳送變造的SAML訊息,就有機會繞過單一登入機制存取裝置,CVSS風險值皆高達9.8。

IT服務臺Zendesk遭到濫用,駭客以此發動大規模垃圾郵件攻擊

駭客為了取得入侵企業網路環境的管道,透過社交工程攻擊的情況相當常見,其中一種手法在去年特別引人注目,那就是冒充公司員工對IT服務臺下手,因此,只要與此種類型平臺有關的攻擊活動,都相當值得留意。

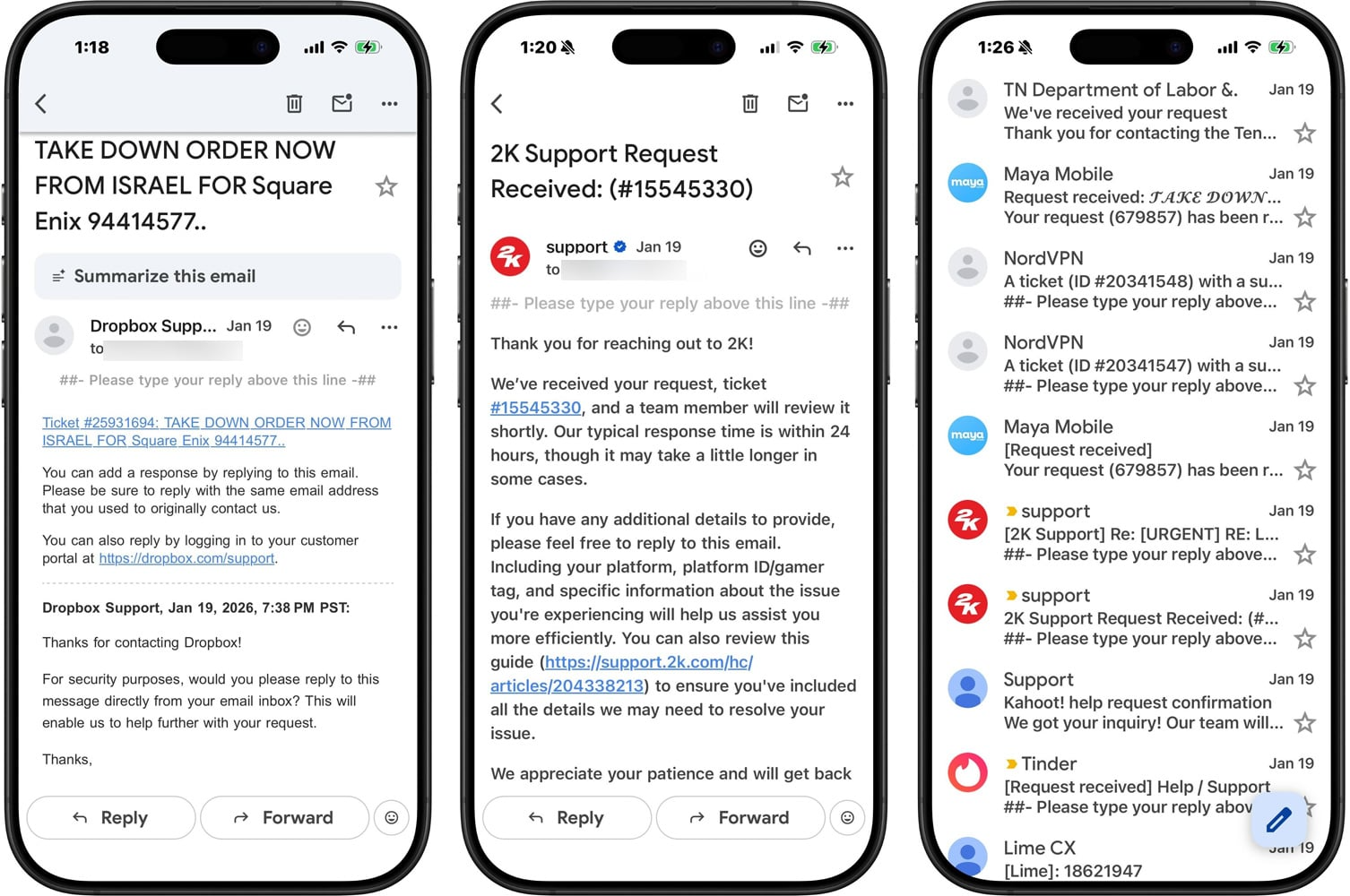

根據資安新聞網站Bleeping Computer的報導,近期有許多人收到大量來自Zendesk寄出的不明郵件,儘管這些信件沒有惡意連結或是其他明顯的網釣特徵,然而這些郵件主題怪異,有些假裝是執法請求或取消訂單,也有提供免費Discord Nitro服務,甚至有求救信,以採用加粗的Unicode字體或夾雜多種語言的字體,而且數量相當龐大,還是讓不少使用者感到混亂,並擔心可能成為駭客鎖定的目標。

這些信件來自多家企業組織的Zendesk系統,涵蓋軟體服務業者、政府機關、健康照護,以及交通產業,包括:Discord、Tinder、Riot Games、Dropbox、CD Projekt(2k.com)、Maya Mobile、NordVPN、美國田納西州勞工部、田納西州稅務局、Lightspeed、CTL、Kahoot、Headspace,以及Lime。

臺灣面臨的國家級駭客活動事件數量居全球第6,IT產業是中國駭客主要目標

關於國家級駭客的威脅態勢,每年微軟數位防禦報告都會針對此議題提出觀察,該報告點名的政府資助(State-Sponsored)駭客組織,主要涉及俄羅斯、中國、伊朗與北韓等。

值得關注的是,在先前的年度報告中,微軟曾指出臺灣名列國家級駭客活動影響較為顯著的地區之一,排名依序是美國、以色列、烏克蘭、阿拉伯聯合大公國、英國、臺灣。而在最新報告中,我們看到微軟進一步公布更具體的統計數字,呈現各國境內被觀察到的國家級駭客活動事件情形。以事件數來看,在美國、以色列被觀察到的國家級駭客活動事件數最多,分別達623起、603起,其次為烏克蘭的277起、阿拉伯聯合大公國的166起、英國的144起,以及臺灣的143起。

若從地區來看,以東南亞與太平洋地區而言,臺灣面臨的威脅嚴峻程度則是居於第一名,其次為南韓的126起、印度的100起。值得我們注意的是,回顧2023年的報告內容,當時南韓被攻擊的事件數量是東南亞與太平洋地區最高的,臺灣居次。如今排名出現變化,顯示臺灣與南韓同樣位於國家級駭客行動的主要關注範圍內,但臺灣所面臨的威脅態勢也更值得持續關注。

由於接到太多外界以AI生成的低品質漏洞報告,Curl專案維護者宣布終止抓漏獎勵方案。

Curl創辦人暨維護者Daniel Stenberg宣布,該專案漏洞通報獎勵方案將在2026年1月底結束。Curl專案不再針對外界通報的臭蟲或漏洞提供任何獎勵。他們也不再援助經由其他來源解決Curl問題的研究人員。Stenberg解釋,抓漏獎勵讓一些人惡意尋找並杜撰漏洞,造成專案的不必要負擔和濫用。

對於杜撰漏洞的情況,該專案近日在16小時內收到7則漏洞通報,經過相當長時間的檢視,卻發現沒有一則是真正的漏洞。Stenberg表示,他們從2026年起已收到20則這類通報。

微軟1月例行更新出錯,引發Windows裝置無法開機、遠端連線

上周發布的一月份例行安全更新(Patch Tuesday),造成眾多消費者及企業版本Windows裝置無法開機、遠端登入等災情,微軟周末發出例外(Out-of-Band,OOB)修補更新。

微軟在周末證實此事,緊急針對Windows 11釋出更新,解決KB5073455引發的問題。微軟說明,安裝KB5073455引發的問題包括了,具備「安全啟動」(secure launch)的部分裝置無法關機或休眠,而是重新啟動,受影響的版本為Windows 11 23H2。

此外,另些用戶在遠端桌面連線時無法登入。這問題發生在Windows遠端桌面系統App的驗證步驟,影響Azure Virtual Desktop和Windows 365。這問題影響Windows 11 25H2、Windows 10 22H2,以及Windows Server 2025、2022、2019。

Let's Encrypt六天短效TLS憑證與IP位址憑證正式上線

憑證機構Let's Encrypt宣布,短效憑證現已正式提供,一張憑證的有效期為160小時,略高於六天,並採選用方式啟用。Let's Encrypt也推出IP位址憑證,並規定IP位址憑證一律採短效憑證形式簽發。此新選項可縮短私鑰外洩或遭竊後的暴露時間,並延續Let's Encrypt未來數年把預設有效期逐步從90天降至45天的既定方向。

Let's Encrypt表示,推動短效憑證的主要理由,是縮短憑證遭濫用時的風險窗口。過往公開信任TLS憑證多採最長90天有效期,當私鑰外洩或被竊取時,傳統作法多仰賴憑證撤銷來降低衝擊,但撤銷在實務上常被認為不夠可靠,導致部分憑證依賴方仍可能在憑證到期前接受已受損的憑證。改採約六天的有效期後,即使撤銷未能即時生效,暴露時間也會因憑證較快到期而縮短。

不過,Let's Encrypt也強調短效憑證暫時不會成為預設值,原因在於各組織的自動化程度差異很大。對已把憑證申請與續期納入自動流程的組織而言,改用短效憑證相對可行,但對仍仰賴半手動更新的環境,六天有效期意味著更密集的維運節奏,也更需要監控與警示,降低憑證過期導致服務中斷的風險。

在美中緊張關係再次升溫之際,路透社、彭博等媒體報導,中國政府基於國家安全風險,要求國內企業不要使用美國及以色列公司的資安軟體,影響Check Point、Palo Alto Networks等10多家廠商。

遭到中國主管機關禁用的美國公司包括:VMware、Palo Alto Networks、Fortinet、Mandiant、CrowdStrike、SentinelOne、McAfee、Recorded Future、Claroty、Rapid7和Wiz。名列禁用名單的以色列公司則有:Check Point、CyberArk、Orca Security、Cato Networks,以及Imperva(現為法商Thales所有)等。

媒體無法取得有多少中國企業接獲主管機關的通知。但多家被點名的資安業者表示影響不大。例如,CrowdStrike、Recorded Future、SentinelOne,以及Claroty表示,他們未在中國設立營運據點、或是沒有顯著來自中國的營收。

主攻AI伺服器主機板與系統開發的永擎電子(7711)於1月22日上午發布重大訊息,說明其外包廠商帳號密碼外流,外洩的帳密僅涉及該公司網站的資料,再者,該公司提及,被公開的資訊,為需要搭配特定硬體才能運作的產測程式。針對這起事故帶來的影響,該公司表示營運不受影響,且受影響範圍未包含公司機密文件、重大財務資訊,以及客戶或員工的個人資料,沒有相關資料外洩情事發生。

其他漏洞與修補

◆DNS伺服器BIND 9存在高風險漏洞,攻擊者可利用惡意DNS記錄造成當機

◆NVIDIA CUDA Toolkit漏洞可被用於命令注入、任意程式碼執行

◆K8s工具External Secrets Operator存在重大漏洞,攻擊者可充當後門竊取敏感資料

近期資安日報

【1月22日】駭客冒充員工對IT服務臺發動社交工程攻擊,轉走員工薪資

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02