金管會在去年底最後一場記者會中,發表了未來四年金融資安監理的新政策框架「金融資安韌性發展藍圖」,涵蓋四大主軸共10類工作項目,可以細分成29項措施,值得留意的是,其中有多項是2026年就會發布,或是2027年開始實施,但企業早在2026年就得開始準備的工作項目。

其中,金管會預計在2026年底前完成的重點工作,包括訂出「API安全基準」、「AI系統安全防護及檢測參考指引」和「後量子密碼(PQC)遷移參考指引」,另外也會訂定「供應商分級及委外資安責任參考範本」。金管會在2026年還增加了三項對金融業的新資安監理要求,包括了明定金融資安長的權責、零信任架構從鼓勵轉為必備,以及必須建立軟體供應鏈安全機制如SBOM。

為協助警方辦案,微軟傳出曾提供BitLocker復原金鑰給FBI惹議

根據富比士的報導,2025年微軟將3臺筆電的BitLocker加密磁碟之復原金鑰交給了FBI。FBI為了偵辦一起發生於關島的失業救濟金詐騙案,需要存取嫌犯筆電上的資料,因而向微軟出示搜索票,這被視為首度公開揭露微軟向執法單位提供BitLocker復原金鑰的案例。微軟向媒體證實,如果接到有效的法律命令,的確會提供BitLocker復原金鑰。微軟發言人並說,該公司平均每年會接獲20件提供復原金鑰的請求。

迫於警方或法院命令交出金鑰,此舉仍引發商業倫理與用戶隱私層面的爭議,因為這留有行政濫權的空間。約翰霍普金斯大學教授Matt Green認為,蘋果、Google,以及Meta等科技巨頭皆未曾向執法單位低頭,並因無法取得金鑰為由拒絕提供,微軟是唯一沒有這麼做的公司,既然FBI與其他政府機構已經知道微軟會配合類似關島案的搜查令,未來勢必會向該公司提出更多加密金鑰的要求。

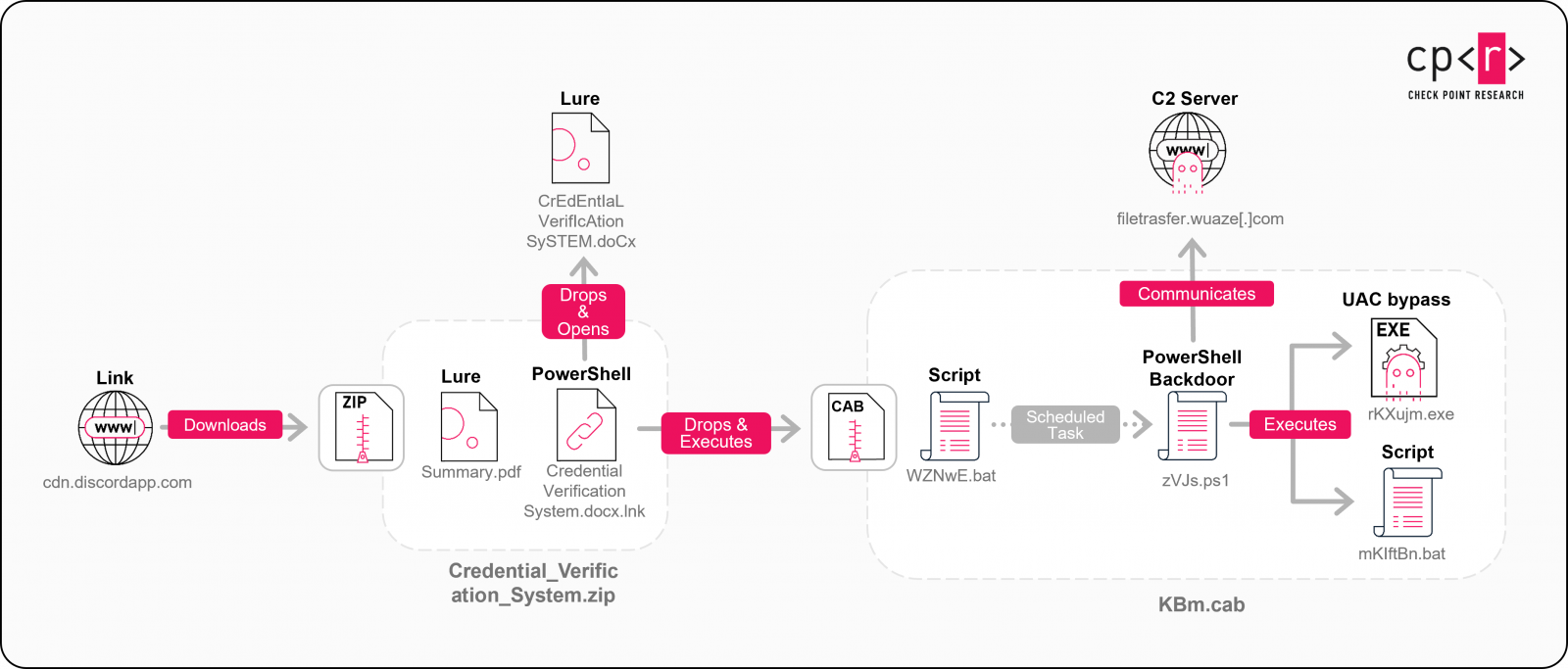

北韓駭客Konni利用AI生成PowerShell惡意軟體,鎖定區塊鏈開發人員而來

資安業者Check Point揭露針對軟體開發人員與工程團隊的網路釣魚活動,此攻擊由北韓駭客組織Konni發起,利用區塊鏈與加密貨幣相關的專案文件作為誘餌,散播AI生成的PowerShell後門程式。這象徵北韓攻擊者的技術手段有了重大演進,AI在網路攻擊中已從實驗階段正式進入實戰運用,並擴張了駭客在亞太地區的攻擊範圍。

為何Check Point會發現後門由AI生成?原因在於其程式碼結構與邏輯具有明顯的AI生成特徵,結構極其工整,擁有異常清晰、人員容易理解的註解說明,充分描述指令碼的功能;再者,該後門採用模組化設計,當中使用大量AI助理常見的程式碼格式;另外,程式碼當中包含類似「此處應填入特定功能」的占位修飾符號或教學式註解,這也是程式碼由AI生成的重要特徵。

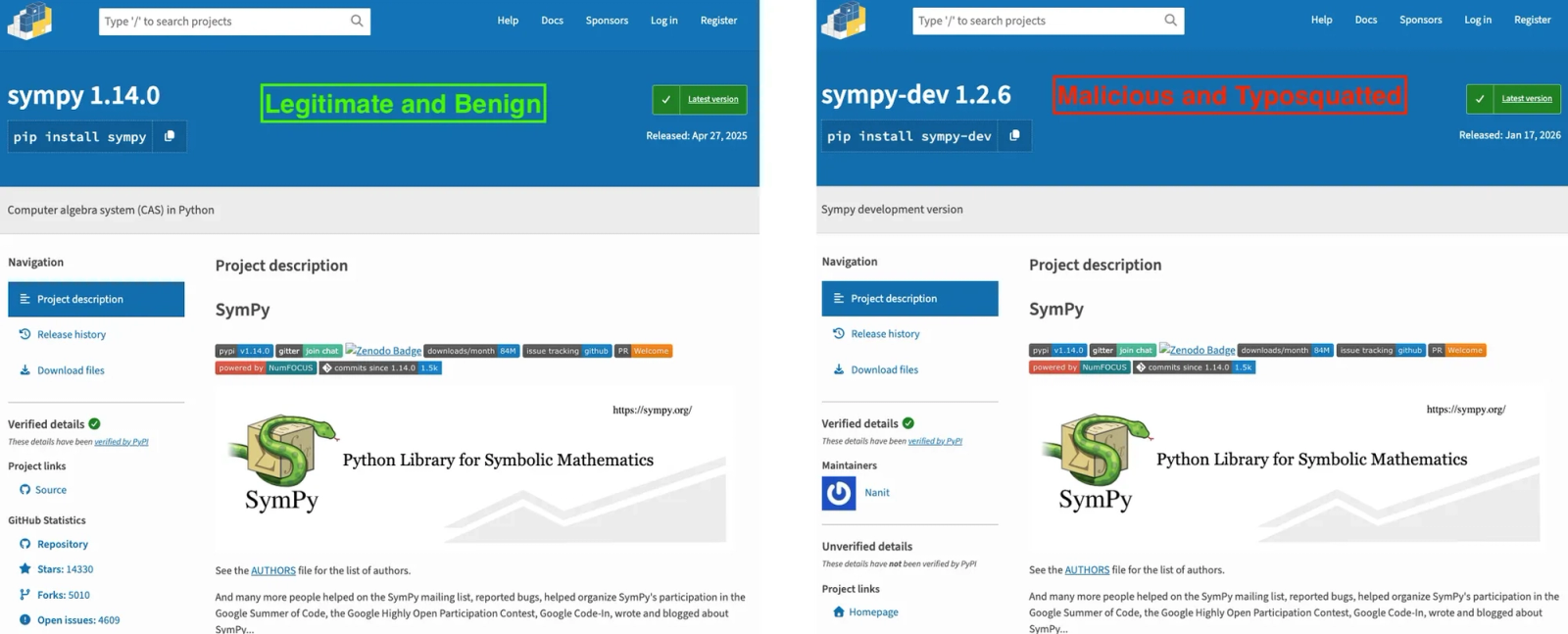

惡意PyPI套件仿冒SymPy,鎖定Linux主機投放挖礦程式

資安業者Socket威脅研究團隊揭露,Python套件庫PyPI近期出現名為sympy-dev的惡意套件,刻意仿冒知名符號數學函式庫SymPy的專案描述與呈現方式,誘使開發者在搜尋或安裝時誤用。

攻擊者2026年1月17日在PyPI發布4個版本,從1.2.3到1.2.6皆含惡意程式碼,發布者資訊顯示為Nanit。該套件上架首日下載數即突破1,000次,研究人員強調,下載數雖不等於實際感染數,但足以顯示其可能已進入部分開發者工作站,或自動化建置與測試環境。

憑證機構LiteSSL遭揭ACME驗證資料重用漏洞,已撤銷143張憑證

憑證機構LiteSSL在Mozilla CA Program的公開合規事件追蹤中被點名,外部研究人員指稱其ACME自動化簽發服務的網域驗證資料可被不當重用,導致在憑證簽發時,出現未重新確認網域控制權就核發萬用字元憑證的風險。

Mozilla Bugzilla上的初步事故報告則指出,TrustAsia在2026年1月21日收到社群通報後調查確認,LiteSSL的ACME服務存在與網域驗證資料重用相關的漏洞。影響範圍涵蓋2025年12月29日之後以ACME簽發的憑證,原因是ACME驗證授權資料曾跨不同ACME帳號被重用,合計影響143張,TrustAsia表示目前已全數撤銷且完成修補,服務已恢復。

Pwn2Own Automotive 2026發出逾百萬美元獎金,電動車充電樁成最大攻擊面

由趨勢科技旗下Zero Day Initiative(ZDI)主辦的Pwn2Own Automotive 2026,日前於日本東京Automotive World舉行,為期三天的競賽共揭露76個獨立零日漏洞,發出總獎金104.7萬美元,吸引來自全球的資安研究團隊,共提交73次攻擊嘗試,規模創下汽車主題Pwn2Own新高。

本屆比賽項目涵蓋車載資訊娛樂系統(In-Vehicle Infotainment,IVI)、特斯拉(Tesla)資訊娛樂USB實體攻擊、電動車Level 2與Level 3充電樁,以及車用作業系統Automotive Grade Linux,受測對象均為實際商用產品,反映汽車與充電生態在高度軟體化下的真實攻擊面。

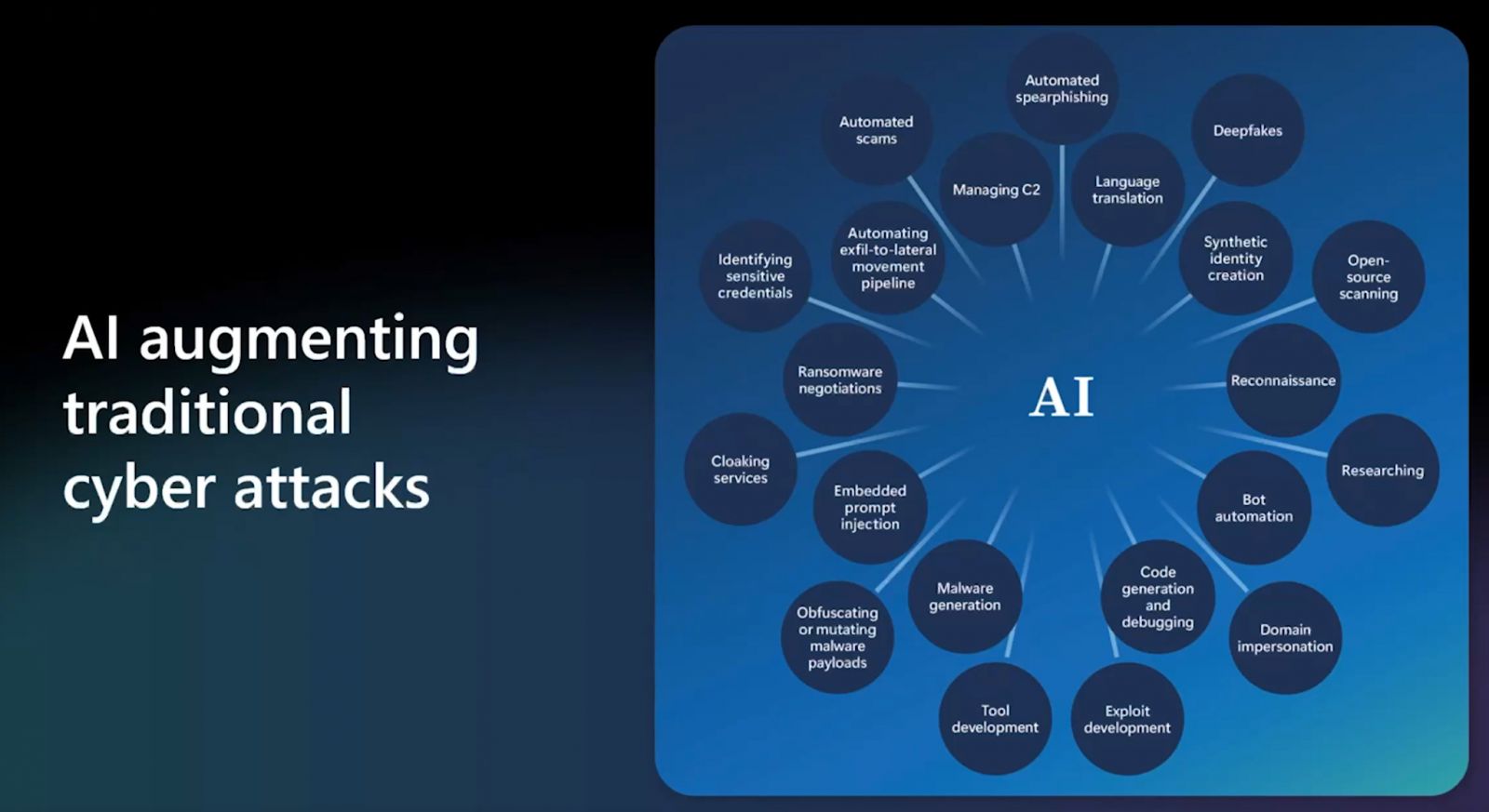

去年底微軟發布新一年度數位防禦報告,一共列出21項受到AI加持的攻擊手法或技術,這些傳統攻擊手法受到AI加持,威脅程度大增,涵蓋自動化詐騙、自動化魚叉式網路釣魚、語言翻譯、深偽技術(Deepfake)、合成身分建立、網域冒充等,正提高網路攻擊的速度、規模,以及精密度。

近期微軟印度暨南亞區首席資安顧問Anujh Tewari亦針對這方面進行解析。他強調,現在攻擊者正隨著AI時代進步,利用AI來擴大攻擊規模,一旦發現某次攻擊效果不錯,就可以迅速複製攻擊模式。

上週資安業者Akamai指出,他們透過AI逆向工程工具,在數十款晶睿通訊(Vivotek)已終止支援的網路攝影機當中,發現未經授權的命令注入漏洞CVE-2026-22755,此漏洞允許未經身分驗證的攻擊者,遠端以root權限執行任意指令,4.0版CVSS風險評分達到9.3分(滿分10分),相當危險。對此,我們連繫晶睿並詢問此事,該公司表示,本次涉及之機型為已停止支援之舊款產品,其產品生命週期已結束,不在韌體與資安更新的支援範圍,對於仍在使用該類機型的用戶,該公司建議將設備部署於受保護的內部網路環境,避免直接對外連線,並儘速更換以確保資訊安全。

上櫃建築營造公司德昌營造(5511)於1月26日發布重大訊息,其重要子公司經典國際發生資訊系統遭受網路攻擊,察覺後立即啟動相關防禦機制,目前營運尚未受重大影響。

其他資安威脅

◆近8萬臺採用GNU InetUtils建置的Telnet伺服器存在重大漏洞CVE-2026-24061

◆針對BGP路由洩露的事故,Cloudflare表示是組態設定出錯造成

◆駭客組織ShinyHunters聲稱竊得創業公司資料庫Crunchbase逾200萬筆記錄

◆駭客假借Greenvelope發送邀請函,企圖在受害組織部署遠端管理工具LogMeIn進行滲透

近期資安日報

【1月26日】ShinyHunters鎖定Okta、Google、微軟單一登入從事語音網釣

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09