駭客利用AI打造惡意軟體的情況越來越常見,過往大多是軟體開發能力不足的新手採用這種方法,不過現在也有國家級駭客將其用於實際攻擊活動。

資安業者Check Point揭露針對軟體開發人員與工程團隊的網路釣魚活動,此攻擊由北韓駭客組織Konni發起,利用區塊鏈與加密貨幣相關的專案文件作為誘餌,散播AI生成的PowerShell後門程式。這象徵北韓攻擊者的技術手段有了重大演進,AI在網路攻擊中已從實驗階段正式進入實戰運用,並擴張了駭客在亞太地區的攻擊範圍。

Konni的攻擊活動最早可追溯到2014年,這些駭客向來的主要目標,是針對韓國的政府、外交、非政府組織(NGO),以及學術界,通常利用朝鮮半島局勢等地緣政治議題,作為誘餌並從事網釣。不過,本次駭客攻擊範圍擴大到整個亞太地區,日本、澳洲,以及印度傳出受害。

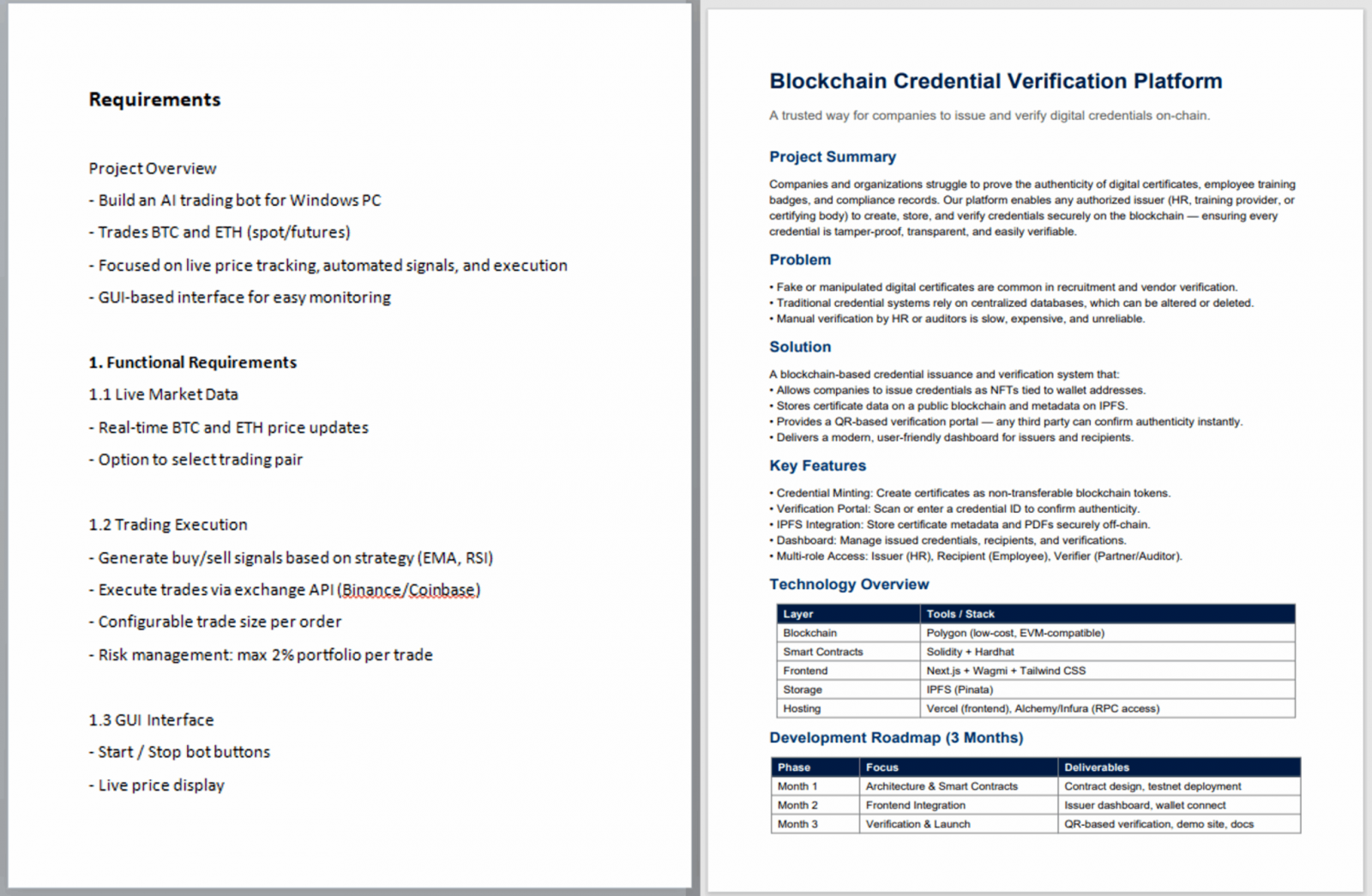

這些誘餌文件的內容,明確與區塊鏈相關技術有關,內含專案資料,包含架構、技術堆疊、開發時程,以及部分預算與交付里程碑等技術細節。本次活動Konni似乎針對開發工程團隊而來,意圖破壞開發環境,藉此取得敏感資產的存取權限,包括基礎設施、API憑證、加密貨幣錢包,以及加密貨幣資產。Check Point指出,這種針對區塊鏈與加密貨幣的活動,雖然很容易被認定是其他北韓駭客所為,不過Konni過往也有基於財務動機鎖定相關領域的情形。

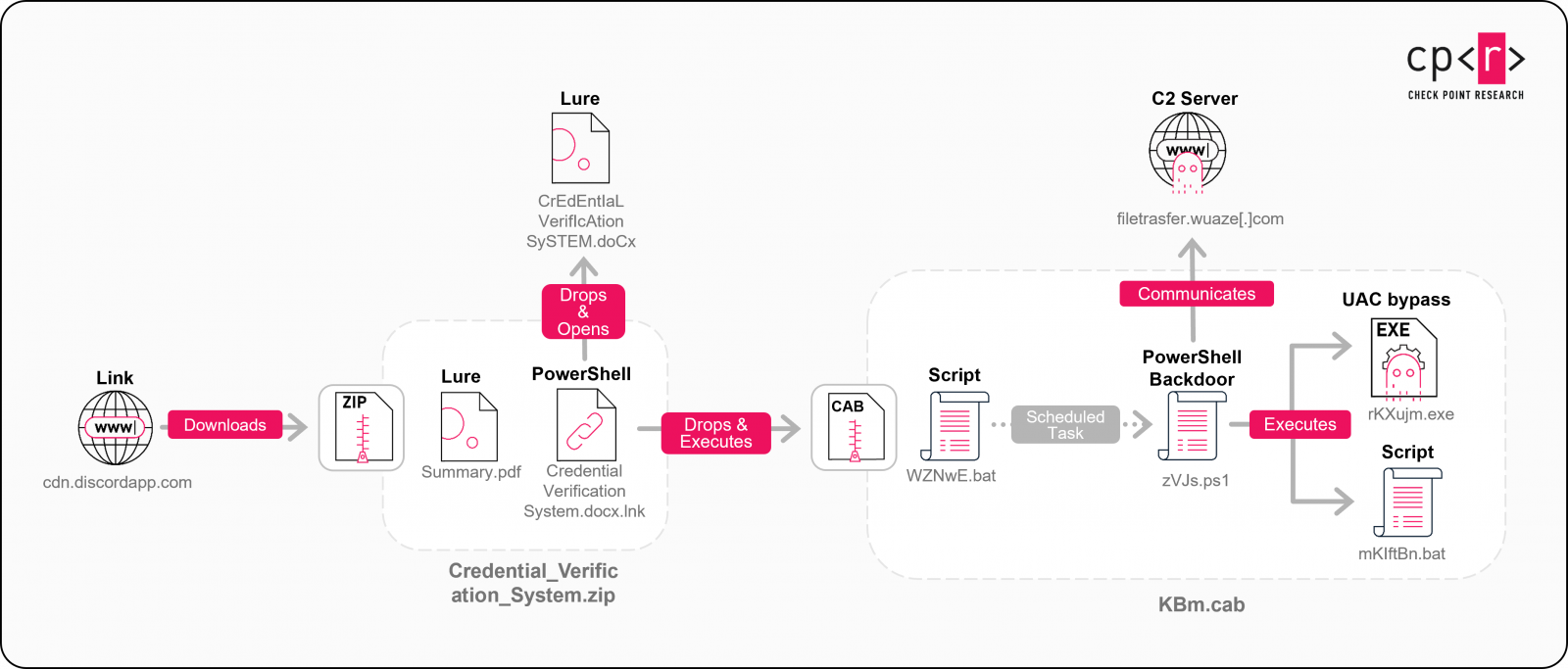

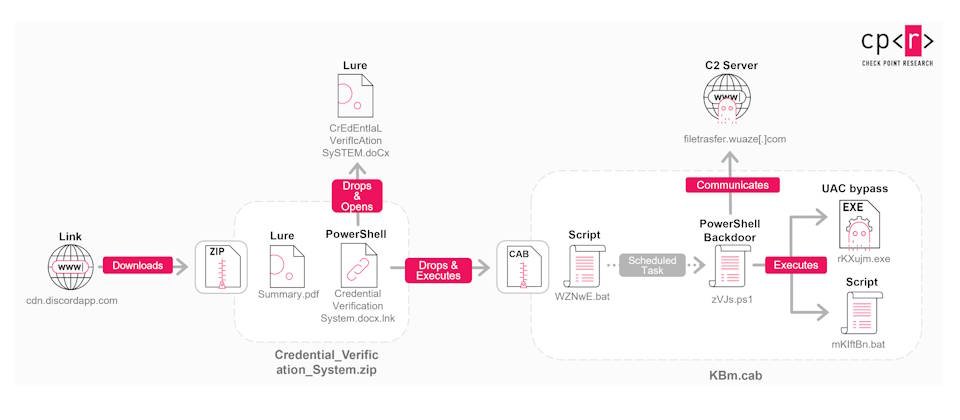

針對攻擊行動的流程,是從Discord伺服器的連結開始,使用者點選後,將下載ZIP檔,其內容包含誘餌PDF檔,以及Windows捷徑檔(LNK),一旦啟動LNK檔,電腦就會執行PowerShell惡意程式載入工具,解出Word文件與CAB檔,並開啟文件檔案誘餌,以轉移使用者注意力,然後擷取CAB檔內容,包括:PowerShell後門、批次檔案,以及用來繞過使用者存取控制(UAC)的工具,最終駭客啟動後門程式,以進行下個階段的活動。不過,對於駭客如何引誘使用者點選Discord連結啟動感染鏈,Check Point並未說明。

當PowerShell後門程式啟動時,會先檢查受害電腦的環境,防止在研究人員的分析環境或沙箱運作,其中包括檢查硬體資源是否達到最低門檻,以及掃描IDA、Wireshark、Promon等分析及監控工具。此外,該後門還會監控滑鼠的活動,確認使用者點選動作必須達到一定次數才繼續執行。

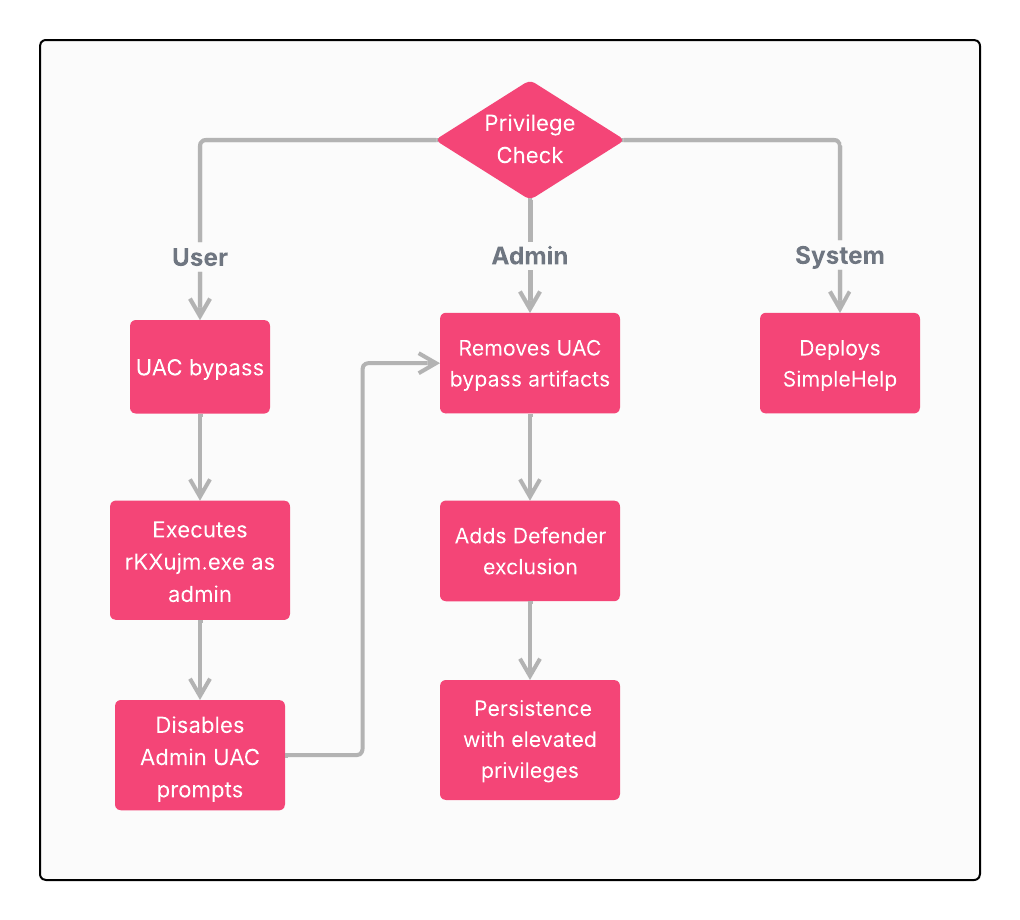

接著,後門將確認取得的權限,若是一般使用者,該後門將會執行UAC繞過工具來提升權限;假如是管理員,則會在防毒軟體Microsoft Defender將惡意程式列入白名單,並執行另一個批次檔;如果後門得到SYSTEM層級權限,就會部署遠端管理工具SimpleHelp。

為何Check Point會發現後門由AI生成?原因在於其程式碼結構與邏輯具有明顯的AI生成特徵,結構極其工整,擁有異常清晰、人員容易理解的註解說明,充分描述指令碼的功能;再者,該後門採用模組化設計,當中使用大量AI助理常見的程式碼格式;另外,程式碼當中包含類似「此處應填入特定功能」的占位修飾符號或教學式註解,這也是程式碼由AI生成的重要特徵。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02