去年12月,Fortinet修補兩項重大層級的資安漏洞CVE-2025-59718與CVE-2025-59719(CVSS風險皆為9.8分),影響多款啟用FortiCloud單一登入(SSO)機制的設備,包括防火牆FortiGate、網頁應用程式防火牆FortiWeb、網頁安全閘道FortiProxy,以及網路設備管理平臺FortiSwitchManager。然而,一個月後,即傳出攻擊者自1月15日開始,仍可透過單一登入帳號竄改防火牆組態,22日Fortinet坦承先前修補不完整,並發現已修補上述漏洞的防火牆被入侵,該公司於27日將駭客利用的攻擊途徑登記新的CVE編號列管。

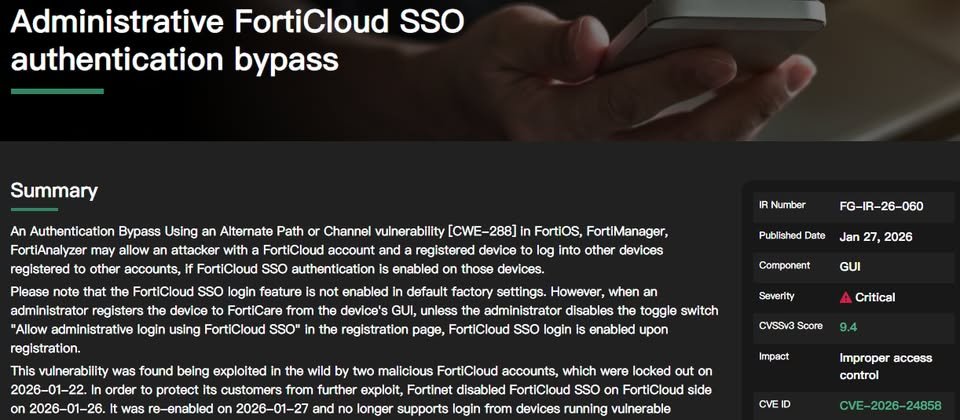

根據Fortinet發布的最新資安公告,FortiCloud單一登入存在身分驗證繞過漏洞CVE-2026-24858。該漏洞影響FortiOS 7.0版以上的防火牆、FortiProxy、FortiSwitchManager,以及安全事件記錄分析與報告平臺FortiAnalyzer;FortiOS、FortiSwitchManager、FortiAnalyzer 6.4版不受影響。Fortinet評估其CVSS風險值為9.4分,美國國家漏洞資料庫(NVD)則標示為9.8分。同日,美國網路安全暨基礎設施安全局(CISA)將此漏洞列入已遭利用漏洞清單(KEV),要求聯邦機構於1月30日前完成因應措施。

Fortinet指出,CVE-2026-24858正是其PSIRT團隊在調查攻擊事件時,所發現的全新攻擊途徑,攻擊者可針對已完成修補CVE-2025-59718與CVE-2025-59719的設備繼續發動攻擊。該漏洞屬於「替代路徑或頻道」導致的身分驗證繞過弱點,攻擊者可利用已註冊的裝置及FortiCloud帳號,登入其他同樣啟用FortiCloud SSO功能的設備。

雖然相關設備預設並未啟用FortiCloud單一登入機制,但若管理員在註冊裝置至技術支援服務平臺FortiCare時,未於註冊頁面手動關閉「允許使用FortiCloud SSO進行管理員登入」選項,系統便會在裝置註冊過程中自動啟用該功能,進而擴大風險曝露面。

針對漏洞遭實際利用的情況,Fortinet透露已發現兩個惡意FortiCloud帳號,並於1月22日將其封鎖。隨後,該公司在1月26日一度全面停用FortiCloud單一登入機制,並於27日重新啟用,但僅允許已完成修補CVE-2026-24858的裝置使用。Fortinet同時公布入侵指標(IoC),指出攻擊者使用的FortiCloud帳號與來源IP位址,並說明駭客在成功入侵後,會於受害設備建立多個本機管理員帳號,並下載設備組態設定檔。

在修補進度方面,Fortinet目前僅針對部分版本釋出更新,包括FortiOS 7.4.11、FortiManager 7.4.10,以及FortiAnalyzer 7.4.10,其餘版本對應的修補程式,尚未正式發布。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06