由PDF技術公司PSPDFKit(後續更名為Nutrient)創辦人Peter Steinberger推出的開源AI代理專案Clawdbot(現已更名為Moltbot),近期在開發者社群爆紅,吸引大量使用者自行架設。由於該專案主打可在本地端長時間運行,不少開發者甚至為此添購低功耗、體積小、可長時間開機的Mac mini,使該設備銷量攀升。然而,資安專家近日提出警告,指出大量Clawdbot部署因錯誤配置而暴露於公開的網際網路,恐讓任何人都有機會完全接管整套AI代理系統。

Clawdbot是一款開源AI代理整合平臺,強調使用者可自行掌控與部署,無須依賴特定雲端服務或專屬介面。使用者可在個人電腦上部署後,透過WhatsApp、Telegram、Discord等即時通訊軟體與AI互動,並將對話資料儲存在本地端,以確保隱私安全。該專案目前在GitHub已累積約7.8萬顆星,被不少使用者形容為電影《鋼鐵人》中AI助理Jarvis的「開源版本」。

資安研究人員Jamieson O’Reilly近日於社群平臺X發文指出,他在網際網路上發現數百個錯誤配置的Clawdbot Control管理介面。這些介面若未妥善設置驗證機制,可能讓未經授權的第三方直接存取,進而完全接管AI代理系統,包括讀取對話內容、竊取憑證資訊,甚至以系統最高權限執行指令。

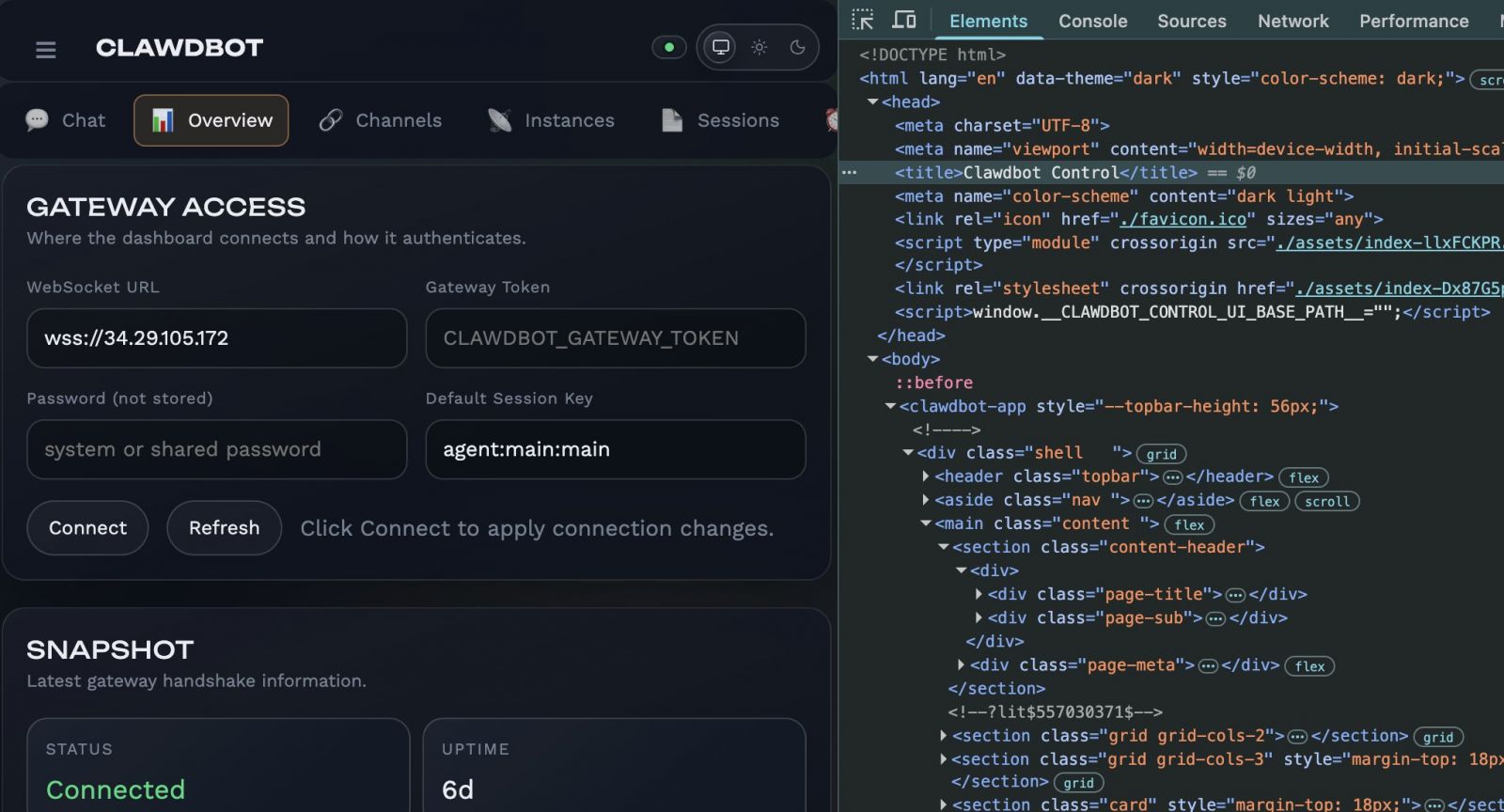

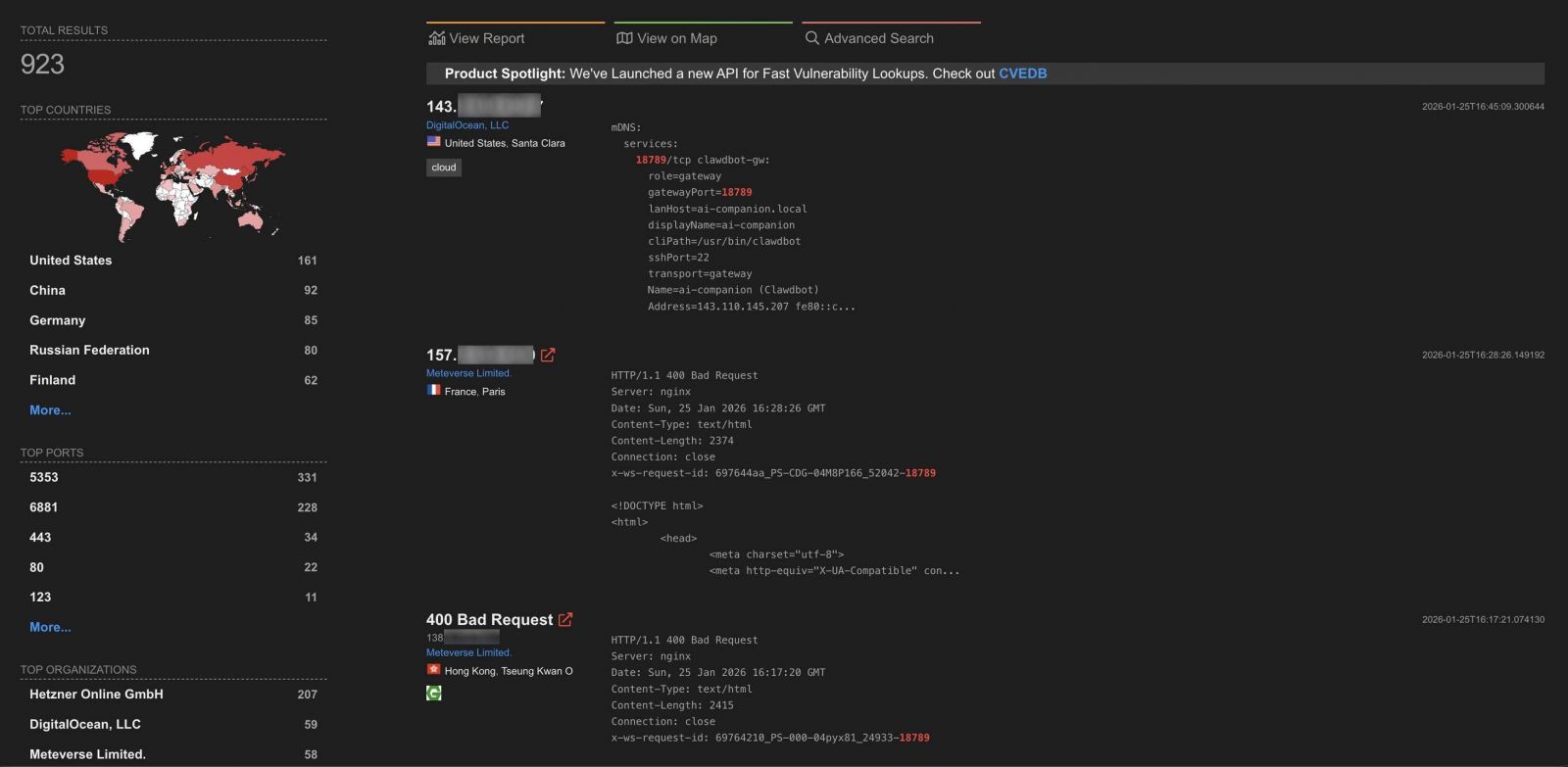

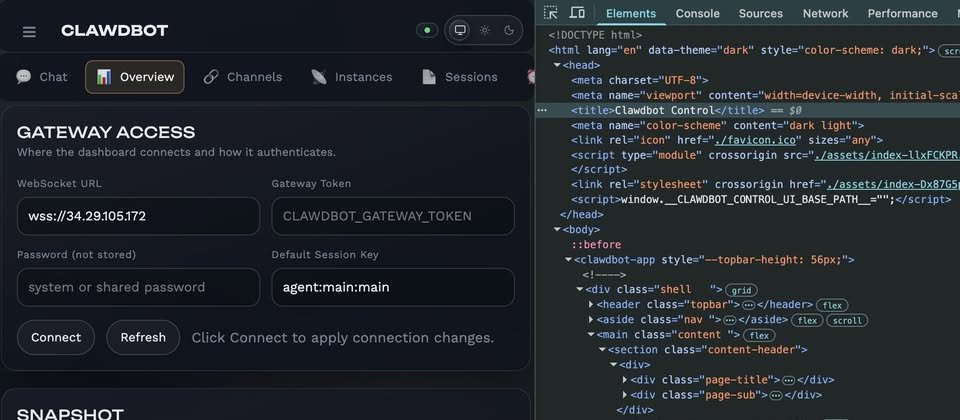

O’Reilly指出,由於Clawdbot Control在HTML回應中具有明確識別特徵,例如頁面標題包含「Clawdbot Control」,任何人都能透過Shodan、Censys等物聯網搜尋引擎,在短時間內找出大量公開Clawdbot執行個體(instance)的IP位址。O’Reilly實際檢視後發現,其中部分部署未正確啟用身分驗證機制,導致任何人都可直接連線存取。他也呼籲,若使用者將Clawdbot架設於反向代理伺服器後方,應立即設定下列項目:gateway.auth.password或gateway.trustedProxies,以避免曝險。

針對漏洞成因,O’Reilly說明,問題主要來自反向代理部署下的信任模型錯誤。Clawdbot預設會自動信任來自localhost的連線,原本是為了方便本地開發,但實務上多數使用者會透過Nginx或Caddy等反向代理工具對外提供服務,導致所有外部連線在應用層看起來皆來自127.0.0.1,進而繞過驗證機制。

儘管Clawdbot本身提供受信任代理伺服器(trusted proxy)與密碼驗證等安全設定選項,但這些功能預設並未啟用,且需使用者自行閱讀文件進行設定,導致不少實際部署長期暴露於高風險狀態。

調查結果也凸顯AI代理架構在安全上的結構性挑戰。由於AI代理必須集中保存多組高權限憑證、長期儲存對話內容,並具備執行系統指令的能力,使其成為攻擊者極具吸引力的目標。一旦遭入侵,影響層面遠高於傳統單一應用程式。

在部分錯誤配置的實例中,攻擊者可直接讀取完整系統設定,包括AI服務的API金鑰、Telegram機器人權杖、Slack的OAuth憑證與簽章密鑰,形同全面憑證外洩。此外,Clawdbot Control亦可存取所有歷史對話紀錄,涵蓋私訊內容、附件與跨平臺溝通資訊,具高度情報價值。

更嚴重的是,部分Clawdbot代理啟用了指令執行功能,且系統容器以root權限運行。研究人員實測發現,在未經任何身分驗證的情況下,即可透過Control介面直接執行系統指令,取得完整主機控制權,風險等同於遠端未驗證的系統入侵。

至於影響範圍,香港科技媒體Unwire.hk亦提出警告,只要在網際網路上掃描Clawdbot預設開啟的連接埠18789埠,就有機會找到配置不當的Clawdbot平臺,進而竊取API金鑰與密碼、檢視所有對話記錄,甚至控制使用者電腦,他們透過Shodan發現有923臺疑似配置不當的Clawdbot主機。不過,採用預設連接埠真的就等於配置不當嗎?目前沒有其他資安公司或研究人員提出類似的觀點,這樣的說法顯然有待進一步釐清。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23