Google威脅情報小組(Google Threat Intelligence Group,GTIG)昨日(1/29)宣布協同多個合作夥伴,查緝曾助長Aisuru/Kimwolf殭屍網路、全球最大的常駐型代理網路(Residential proxy network)IPIDEA。

常駐型代理網路是透過軟體及網路協定,將眾多家用電腦、手機或物聯網裝置串聯,這些裝置在使用者同意下分享頻寬成一個IP位址池(pool),並可由單一住宅IP位址擔任對外出口。經由這個網路連出去的流量,從外部看來是該住宅IP的流量。

常駐型代理網路的流量行為模式像真人,可作為網站可用性、市場或廣告研究等合法用途,但一旦被濫用,可被用來刷票、繞過地區限制或隱匿攻擊流量來源等灰色或不法用途。

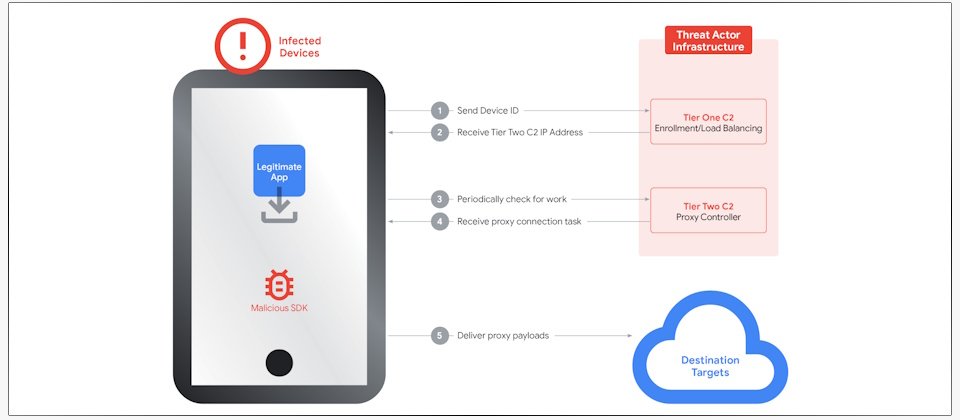

Google說明,IPIDEA的代理基礎架構是數位生態系中鮮為人知的一環,廣為各種不法人士使用。其基礎架構原理是在家用裝置如電腦、手機或路由器等植入惡意軟體使其變成代理節點,用戶對頻寬被分享出去,以及被當成代理(proxy)並不知情。

Google威脅情報小組說明,這次行動包含三個部分。一為透過法律途徑封鎖用以控制家用裝置及控制流量的網域,其次是將發現到的IPIDEA軟體開發套件(SDK)及代理軟體分享給平臺供應商、執法機關或研究單位。SDK作用是將用戶裝置納編到IPIDEA網路。此外,Google也會以Android內建安全防護方案Google Play Protect自動偵測、警告或移除含有相關SDK的Android應用,防止再度感染。

這次行動查緝了IPIDEA使用的部分網路基礎架構,減損數百萬代理營運者可用的裝置池。由於這些代理營運者是利用經銷協議共享這些裝置的IP池,Google認為這次行動會對下游同夥產生影響。

IPIDEA的網路基礎架構因助長駭客攻擊而聞名。其SDK被用來收編用戶裝置到殭屍網路,其代理伺服器軟體則可用來操控行動。許多殭屍網路都和它有關,包括BadBox2.0、和近日的Aisuru和Kimwolf。2026年1月,Google觀察到有來自中國、北韓、伊朗和俄羅斯等550多個威脅組織,使用IPIDEA出口節點來隱匿其行動,存取SaaS環境與本地部署基礎架構,和發動密碼潑灑攻擊。

Google也列出了多個由IPIDEA營運者控制的十多個代理網路,以及其使用的SDK,提供用戶留意。如360 Proxy、922 Proxy、ABC Proxy、Cherry Proxy、Door VPN,這些代理網路看似獨立的VPN及代理伺服器合法業者品牌,以及用於常駐型代理網路、嵌入既有系統的SDK,像是Castar SDK、Earn SDK、Hex SDK、Packet SDK,當中所採用的網域名稱,其實都是由同一批駭客控制。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02