俄羅斯國家級駭客Sandworm鎖定波蘭電力產業,利用惡意軟體DynoWiper抹除資料

1月23日資安公司ESET表示,去年底波蘭能源系統遭到大規模網路攻擊,根據他們的調查結果,這起事故發生在12月29日,其特徵與Sandworm過往發動的資料破壞攻擊高度重疊,因此研判應該是這些俄羅斯駭客所為。這次駭客使用的資料破壞軟體(Wiper),ESET命名為DynoWiper。對於整起事故發生的完整過程,該公司表示尚在進一步調查當中,不過,目前尚未出現災情。

針對駭客的動機,很可能是Sandworm鎖定能源設施發動攻擊正好滿10週年。2015年12月,該組織攻擊烏克蘭電網,使用惡意軟體BlackEnergy入侵變電站重要系統,導致約有70萬人停電數小時,而這是首度電力系統因惡意軟體攻擊造成的停擺的事故。

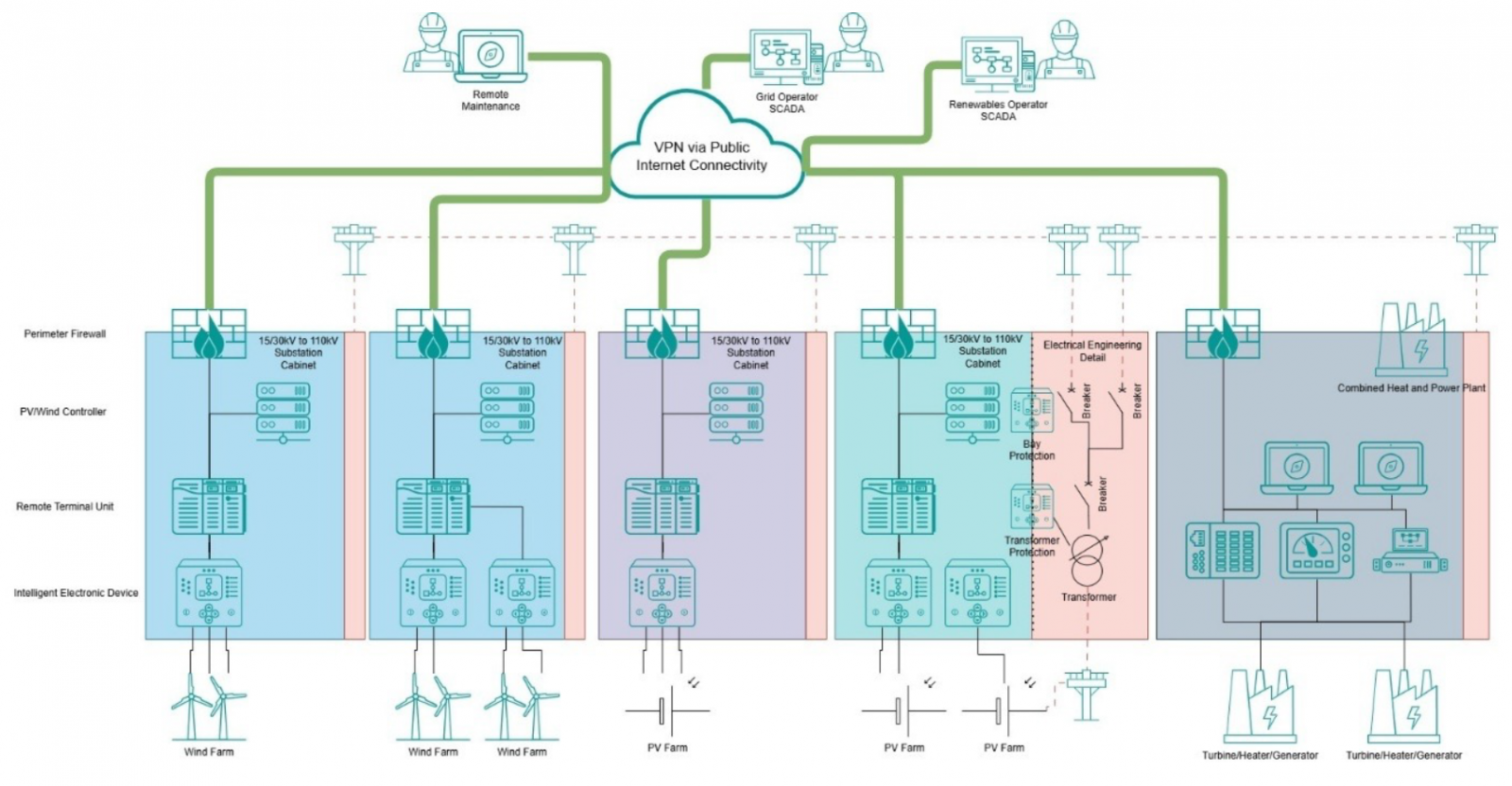

波蘭指出該國電力系統於12月的最後一週,遭遇近幾年最大規模的網路攻擊,意圖打亂再生能源設施與配電營運公司之間的通訊,但並未得逞。專精於工控領域的資安業者Dragos發布調查報告,指出這場攻擊活動是與Sandworm有關的另一個組織Electrum發起。這起攻擊活動的目標,並非傳統的大型發電廠,而是鎖定波蘭境內的分散式能源資源(Distributed Energy Resources,DER),標誌著網路攻擊戰術正隨著全球能源轉型而出現重大轉向。

針對這起事故的影響範圍,Dragos指出,攻擊者成功入侵了至少12個設施,受害環境包括熱電共生(Combined Heat and Power,CHP)設施、風力發電場,以及太陽能發電場。攻擊者不僅禁用重要通訊控制設備,甚至部署惡意軟體對硬體進行破壞,導致部分遠端終端單元(RTU)永久損壞(Bricking),無法透過遠端修復。

滲透合作公司員工郵件帳號發SharePoint文件共用信,能源公司遭多階段AiTM網釣與BEC鎖定

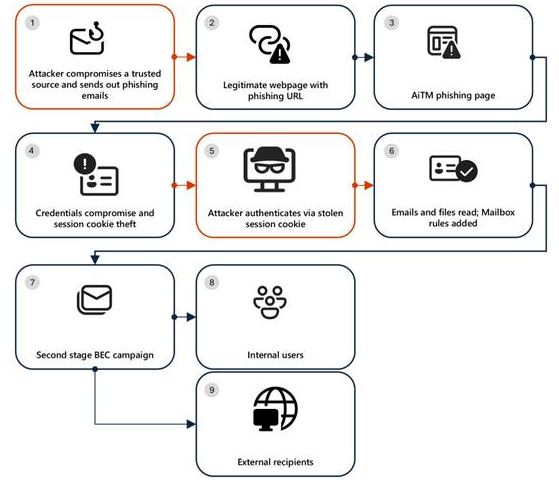

微軟21日揭露一起鎖定能源產業的大規模攻擊,駭客結合了對手中間人攻擊(AiTM)與商業郵件詐騙,過程裡運用SharePoint檔案共用服務發送釣魚的有效酬載,並依賴電子郵件系統的收件匣規則,讓使用者難以察覺異狀。一旦攻擊者成功入侵,他們就會利用受害組織能夠信任的內部使用者身分,藉此擴大活動範圍。針對這起事故,微軟指出駭客展現了對手中間人攻擊手法的複雜性,而且,採用的攻擊手段超越一般身分驗證的入侵方式,受害企業光是重設密碼不足以因應,必須撤銷尚在使用的連線階段(Session)及Cookie,並清除攻擊者建立的收件匣規則。

惡意VS Code延伸套件偽裝成Clawdbot,開發者電腦恐遭遠端完全控制

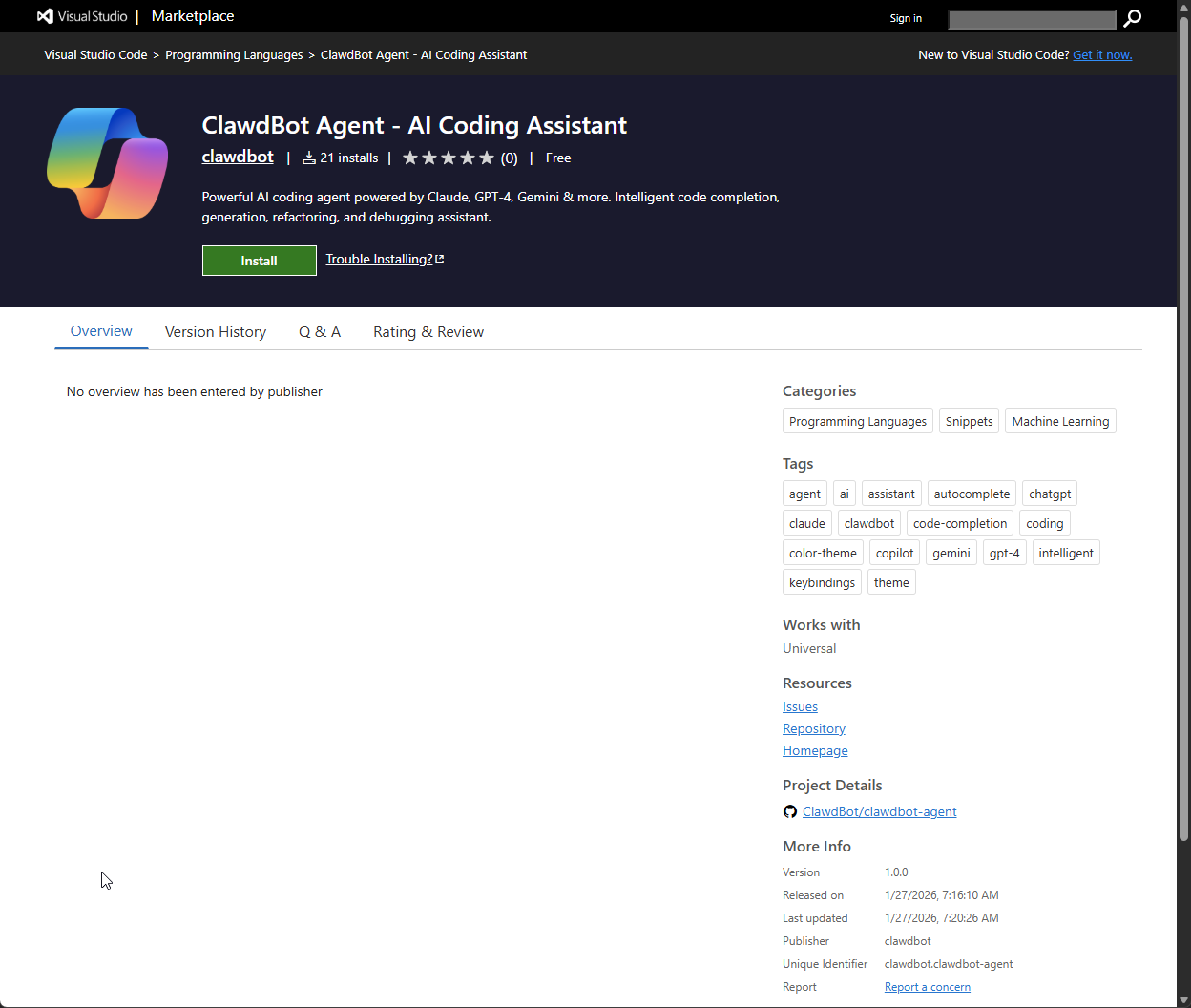

資安公司Aikido近日揭露針對Visual Studio Code(VS Code)開發者的供應鏈攻擊事件,有人在延伸套件市集Visual Studio Code Marketplace,發布打著Clawdbot名號的AI程式碼助理擴充套件,由於Clawdbot專案並未推出VS Code延伸套件,該套件引起Aikido注意。經過調查後,確認套件內含惡意程式碼,會在使用者電腦上植入遠端管理工具ConnectWise ScreenConnect,使攻擊者能完全控制受害系統。Aikido向微軟通報此事,該套件已被移除。

這款套件完整的名稱是「ClawdBot Agent – AI Coding Assistant」,顯然是攻擊者刻意仿冒熱門開源AI代理專案的名稱,藉此降低開發者戒心。值得留意的是該延伸套件在安裝後具備駭客宣稱的功能,表面看起來與一般AI程式碼助理工具無異,反而更容易取得使用者信任。

竊資軟體Amatera Stealer透過ClickFix網釣散布,濫用App-V元件迴避偵測

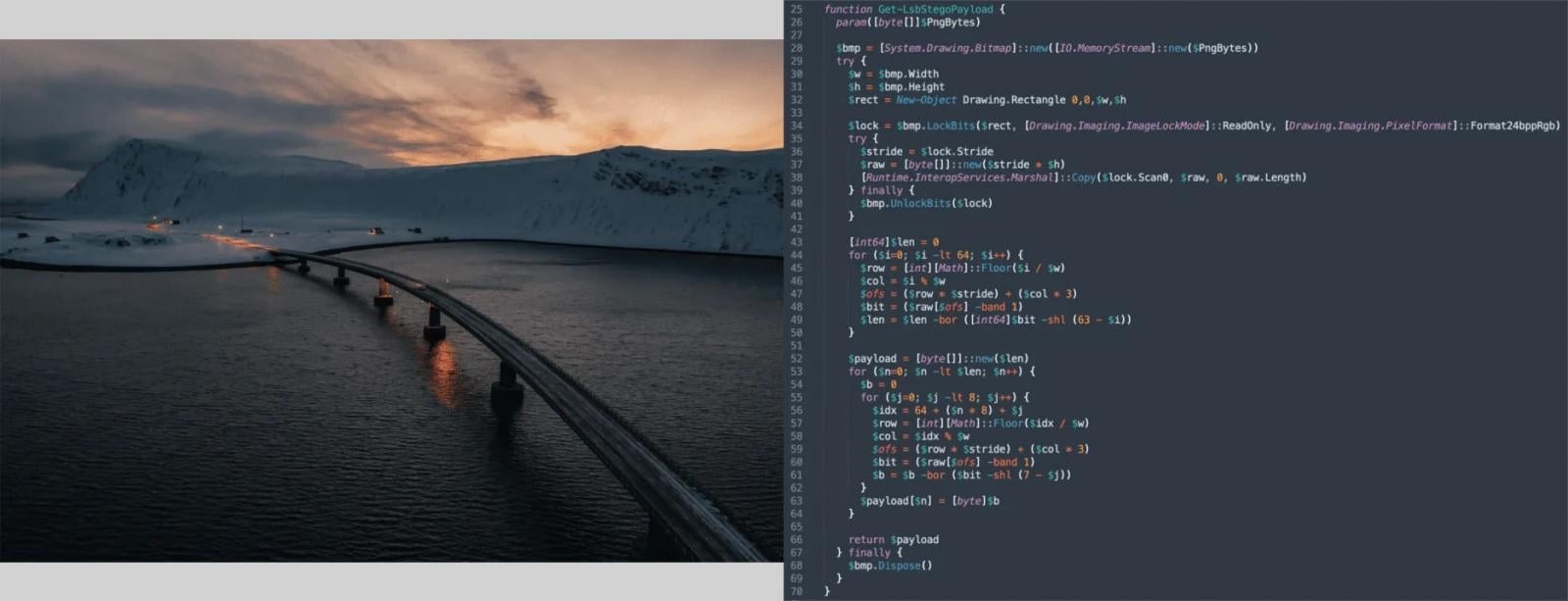

資安公司Blackpoint Cyber近日揭露最新一波ClickFix網釣攻擊手法,駭客透過偽造CAPTCHA圖靈驗證網頁,引導使用者主動執行系統指令,進而在電腦植入竊資軟體Amatera Stealer,其攻擊鏈設計與常見手法不同,關鍵差異在於濫用App‑V元件作為中繼節點,以迴避端點防護與行為型偵測機制。

這起事件的攻擊鏈起點是看似正常的CAPTCHA驗證頁面,內容聲稱需要進行圖靈驗證或修復瀏覽器異常,要求使用者依照指示操作,然而若是照做,他們的電腦就會被植入竊資軟體。與多數ClickFix攻擊鏈直接呼叫PowerShell或CMD不同,這次攻擊者在初始階段改以Windows內建、具有合法簽章的SyncAppvPublishingServer.vbs指令碼作為攻擊鏈的一環。此指令碼屬於App‑V應用程式虛擬化架構工具,使攻擊鏈在行為上更接近正常系統作業,有效降低攻擊指令被EDR即時攔截的機率。

SoundCloud後臺輔助儀表板遭未授權存取,HIBP指約2,980萬帳號資料外流

音樂串流平臺SoundCloud日前揭露資安事件,表示其後臺一處周邊服務儀表板出現未授權活動,攻擊者得以把約兩成用戶的電子郵件地址,與原本就可在公開個人檔案頁面取得的資料建立對應關係。1月27日資料外洩追蹤網站Have I Been Pwned(HIBP)指出,受影響帳號約2,980萬筆,且外洩資料包含約3,000萬個唯一電子郵件地址,使攻擊者能將公開個人檔案資訊連結到特定電子郵件地址,資料並在隔月遭公開釋出,HIBP已收錄這批資料供民眾比對。

HPE修補Alletra與Nimble系列儲存陣列遠端提升權限漏洞

作為當前一線儲存大廠的HPE,於1月20日揭露影響其Alletra與Nimble系列儲存陣列作業系統軟體的重大漏洞,並釋出修補。根據該公司的公告,Alletra與Nimble儲存系統存在重大漏洞CVE-2026-23594,可能導致攻擊者從遠端提升權限,進而控制儲存陣列,CVSS嚴重性等級評分為8.8。

根據HPE的公告,CVE-2026-23594影響的作業系統版本,包含:6.1.2.800之前的版本,以及6.1.3至6.1.3.300之前的版本。修補這個弱點的方法,是將上述HPE儲存陣列的作業系統更新至6.1.2.800版,或6.1.3.300版。

Kerberos驗證恐被DNS別名誘導,微軟補強HTTP服務防中繼攻擊

資安業者Cymulate研究團隊揭露,Windows在進行Kerberos服務驗證時,建構服務主體名稱(Service Principal Name,SPN)的流程會跟隨DNS回應的CNAME別名,並以別名主機名稱向票證授權服務TGS索取服務票證。研究人員指出,要是攻擊者能在網路路徑上攔截或竄改受害者的DNS查詢,就可能誘導用戶端替攻擊者指定的SPN索取票證,再把票證中繼到未強制簽章或未強制通道綁定權杖CBT的服務,達到冒用使用者身分存取資源的效果。

研究人員已於2025年10月通報上述問題並經微軟確認,該漏洞以CVE-2026-20929編號追蹤,微軟在2026年1月安全性更新中針對HTTP.sys加入通道綁定權杖CBT支援,藉此提升HTTP類服務端面對Kerberos中繼的抵抗力。

其他漏洞與修補

◆JavaScript沙箱SandboxJS存在滿分層級的重大沙箱逃逸漏洞

◆PHPUnit存在高風險漏洞,恐導致CI/CD管線曝露,攻擊者可竄改程式碼

◆PyTorch安全模式存在漏洞,攻擊者可繞過防護執行任意程式碼

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09