最近幾年極為氾濫的網釣攻擊手法ClickFix,已經衍生出多種變形版本,例如誘導使用者操作流程都在瀏覽器進行的FileFix、製造電腦必須進行安全更新假象的JackFix、結合OAuth身分驗證流程的ConsentFix,以及讓瀏覽器看起來像當掉的CrashFix與GlitchFix,現在有人結合Windows內建的公用程式,讓惡意指令執行更加不受阻礙。

資安公司Blackpoint Cyber近日揭露最新一波ClickFix網釣攻擊手法,駭客透過偽造CAPTCHA圖靈驗證網頁,引導使用者主動執行系統指令,進而在電腦植入竊資軟體Amatera Stealer,其攻擊鏈設計與常見手法不同,關鍵差異在於濫用App‑V元件作為中繼節點,以迴避端點防護與行為型偵測機制。

這起事件的攻擊鏈起點是看似正常的CAPTCHA驗證頁面,內容聲稱需要進行圖靈驗證或修復瀏覽器異常,要求使用者依照指示操作,然而若是照做,他們的電腦就會被植入竊資軟體。與多數ClickFix攻擊鏈直接呼叫PowerShell或CMD不同,這次攻擊者在初始階段改以Windows內建、具有合法簽章的SyncAppvPublishingServer.vbs指令碼作為攻擊鏈的一環。此指令碼屬於App‑V應用程式虛擬化架構工具,使攻擊鏈在行為上更接近正常系統作業,有效降低攻擊指令被EDR即時攔截的機率。

這種在攻擊鏈中插入App‑V元件的設計,能模糊命令真正的啟動來源,削弱資安產品對於異常命令行關聯分析的效果,成為本案最具代表性的技術差異。

App‑V全名是Microsoft Application Virtualization,可將應用程式與作業系統環境隔離執行。它允許程式在虛擬環境中運行,不直接安裝到系統磁碟或修改登錄檔,並能集中管理與部署。然而,對攻擊者而言,App‑V腳本可作為合法外殼,在攻擊鏈中啟動PowerShell或其他程式,降低被資安防護系統偵測的可能性。

此外,該攻擊鏈仍保留ClickFix常見的門檻檢查機制,例如確認指令是否經由剪貼簿貼上、是否由互動式使用者操作執行。若環境不符合預期條件,攻擊鏈便會中止,以避免在沙箱或自動化分析環境中暴露行為。

在通過初步檢查後,攻擊鏈後段會從Google行事曆的ICS檔案中讀取攻擊設定,其中包含下一階段有效酬載的下載位置。利用高度可信的雲端服務作為設定來源,使攻擊者能即時調整攻擊鏈內容,同時降低惡意基礎設施遭封鎖的風險。

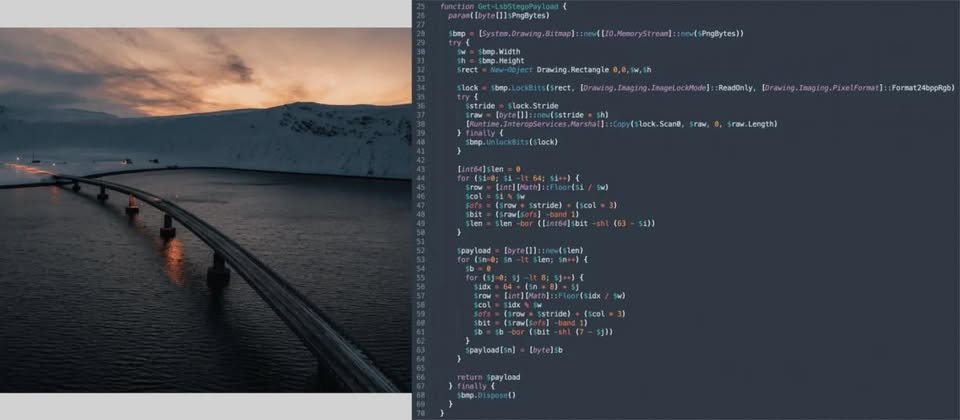

接著,真正的惡意負載被隱藏於PNG圖片中,透過隱寫術將加密資料嵌入影像位元。圖片下載後,竊資軟體會在記憶體中解碼並執行,避免在磁碟留下明顯檔案,進一步提升整條攻擊鏈的隱蔽性。

該攻擊鏈的最終目標是植入竊資軟體Amatera Stealer。此軟體主要用於竊取瀏覽器儲存的帳號密碼、Cookie、加密貨幣錢包資料,以及其他敏感資訊,並透過加密通道回傳至攻擊者控制的伺服器,同時刻意混淆Host標頭等網路連線特徵,以降低被流量分析機制偵測的可能性。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02