雲端惡意軟體框架VoidLink疑似以AI生成,具開發能力的駭客要求AI根據開發流程,打造近9萬行程式碼的複雜惡意程式

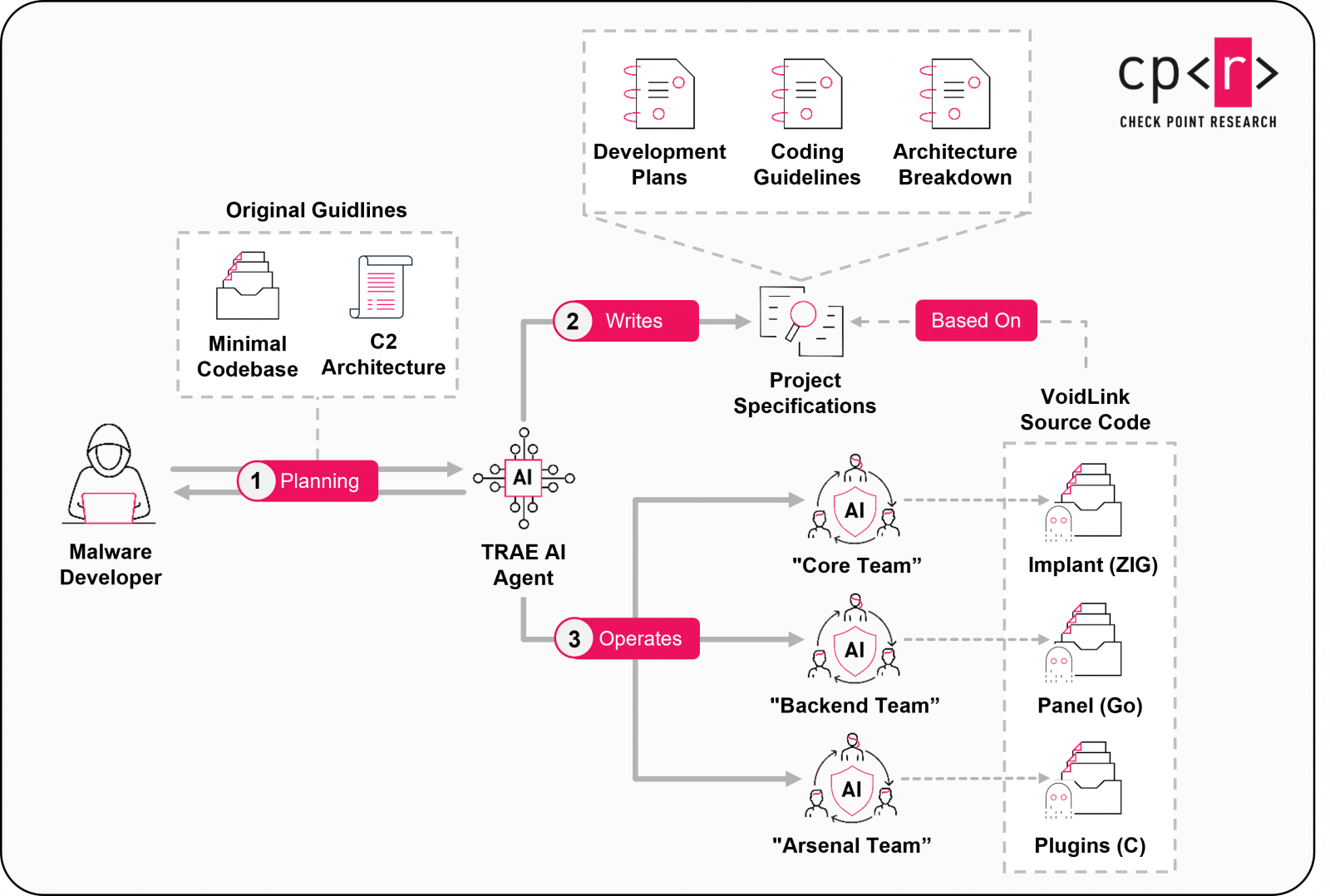

1月13日資安公司Check Point揭露雲端惡意軟體框架VoidLink,事隔數日,他們又公布新的調查結果,指出此惡意軟體是由大型語言模型(LLM)高度參與生成的完整惡意軟體架構,標誌著AI生成威脅已從簡單的編寫指令碼,演進到能開發複雜的攻擊工具,而VoidLink背後參與開發的駭客,實際上可能只有一人。

有別於其他缺乏開發能力的駭客,利用AI生成惡意程式,成品多半是模仿能公開取得的惡意軟體,VoidLink是本身具備開發經驗的駭客所為,而且,他不光直接利用AI生成程式碼,還要求AI根據規格取向的開發方法(Spec-Driven Development,SDD),先規畫結構化的多團隊開發流程,包含工作排程、成品規格,以及預期的交付成果,然後模型根據這些安排打造惡意軟體,並進行迭代更新與測試。

雲端惡意框架VoidLink透過C2即時編譯,廣泛對多種版本Linux核心的環境發動攻擊

資安公司Sysdig取得雲端惡意軟體框架VoidLink二進位檔案進行解析,指出VoidLink最具突破性的特徵,在於採用了「伺服器端編譯Rootkit」機制。一般而言,傳統Linux核心模組Rootkit採用可載入核心模組(Loadable Kernel Modules,LKM),必須針對特定Linux核心版本編譯,才能正常載入及運作,因此,攻擊的範圍會局限在執行特定核心版本的Linux主機,而VoidLink的C2伺服器會根據受害主機回傳的核心版本與設定,即時編譯相容的核心Rootkit後再傳送到受害主機,大幅提高在不同環境中的成功率與隱匿性。Sysdig將此技術稱為Serverside Rootkit Compilation(SRC),並指出VoidLink是第一個採用這種機制的Linux惡意程式。

除了透過C2直接編譯能在受害主機運作的VoidLink,更可怕的地方在於,VoidLink展現了對現代Linux技術的成熟應用。其中一個就是濫用extended Berkeley Packet Filter(eBPF)技術,隱密地從事網路監控及竊取資料。由於eBPF能在不更動核心原始碼的情況,在核心執行Rootkit程式,使得VoidLink能在網路堆疊的最底層監聽流量,從而規避應用層的防火牆或監控工具。這種將雲端原生診斷工具轉化為網路間諜工具的手法,突顯開發者對系統底層架構的深刻理解。

工作流程自動化平臺n8n存在重大沙箱繞過漏洞,通過身分驗證的攻擊者有機會接管系統

資安公司JFrog指出,他們近期在n8n的沙箱機制Abstract Syntax Tree(AST)當中,發現兩個資安漏洞:CVE-2026-1470與CVE-2026-0863,它們存在於表達式評估引擎和Python程式碼節點,其中又以風險達到重大層級的CVE-2026-1470,特別危險。JFrog指出,對於動態及高階語言(如JavaScript和Python)提供防護的沙箱機制而言,這些漏洞的存在,意味著須設法克服嚴峻的挑戰,即使AST具備多層驗證、封鎖列表,以及管制能力,攻擊者還是有機會透過程式語言的特性,或是執行環境(Runtime)的行為,繞過資安防護措施。

OpenSSL修補加密訊息語法解析的堆疊溢位漏洞,恐致DoS甚至引發RCE

OpenSSL專案發布安全公告,修補高風險漏洞CVE-2025-15467。該漏洞發生的原因,源自程式在解析加密訊息語法(Cryptographic Message Syntax,CMS)的AuthEnvelopedData資料時,如果輸入惡意製作的訊息,可能觸發堆疊緩衝區溢位,導致服務當機形成拒絕服務(DoS),且在部分平臺防護不足時,有可能引發遠端程式碼執行(RCE)。受影響版本涵蓋OpenSSL 3.0到3.6多個分支,OpenSSL 1.1.1與1.0.2則不受此漏洞影響。官方也表示FIPS模組不受影響,原因是CMS實作不在FIPS模組邊界內。

只要是會解析不受信任的CMS或公鑰加密標準PKCS#7內容,且使用AEAD加密演算法的服務與應用都可能受影響,例如處理S/MIME AuthEnvelopedData且採用AES-GCM的情境。因此企業郵件閘道或內容掃描服務,會自動解析外部寄入的S/MIME封裝內容,且底層連結到受影響版本,建議列為高優先修補項目。

Google修補Chrome高風險漏洞,Background Fetch API存在實作問題

Google修補Chrome高風險資安漏洞CVE-2026-1504,涉及Background Fetch API的不當實作,可能導致背景下載流程在特定條件的情境中,出現邏輯錯誤,進而影響原本應受限制的存取與驗證機制。本次修補已透過Chrome穩定版本發布頻道,於1月27日推出,Windows與Mac版本為144.0.7559.109/.110,Linux則為144.0.7559.109。此漏洞由安全研究人員Luan Herrera於1月9日通報,Google已依漏洞獎勵計畫提供3,000美元獎金。

愛沙尼亞資安研究人員Rasmus Moorats近日揭露,一款Äike雲端連線電動滑板車在低功耗藍牙(BLE)通訊設計上,存在嚴重安全缺陷,攻擊者可利用寫死在韌體與行動應用程式中的預設主控金鑰,直接解鎖並控制所有同型號車輛。由於該產品製造商已停止營運,相關漏洞至今仍無官方修補,突顯物聯網裝置在產品生命週期末期所面臨的資安風險。

Moorats在分析Android版App後發現,應用程式內嵌了一組用於BLE驗證的主控金鑰(master key),且該金鑰並非每臺裝置唯一,而是所有車輛共用同一組預設值。他進一步比對BLE通訊流程後確認,只要取得這把金鑰,便能在藍牙範圍內直接向車輛下達控制指令,完全不需要登入雲端帳號或通過額外驗證。

Dormakaba門禁系統爆20項漏洞,入侵內網的攻擊者可任意開門

資安顧問公司SEC Consult揭露,瑞士門禁與鎖具廠Dormakaba旗下企業級實體存取控制系統Kaba Exos 9300,存在超過20項弱點,其中20項已取得CVE編號。研究團隊指出,這套系統被不少歐洲大型企業場域採用,如工業與服務業、物流、能源供應商與機場營運單位,攻擊者要是能先取得目標環境的網路或存取硬體,便可能透過多條路徑開啟任意門禁,或在未經事前授權下重設控制器與周邊設定。

Dormakaba表示已提供修補程式與強化指引,並稱受影響客戶雖達數千家,但屬高安全需求環境者僅占少數。

Meta宣布為WhatsApp新增嚴格帳戶設定(Strict Account Settings)功能,以防止使用者遭到進階攻擊者,如政府監聽通訊內容或外洩。

這項設定是向所有WhatsApp使用者開放的功能選項,一般消費者也可以啟用,但官方說明指出,這個功能是為了應對高度複雜和精準網路攻擊情境而設計,主要設定用戶是可能處於高風險的人士,如記者、公眾人物,以及維權人士等。本功能會在未來幾週內部署。

其他資安威脅

◆AI模型共享平臺Hugging Face遭濫用,駭客用來散布數千個安卓惡意程式

◆殭屍網路Aisuru與Kimwolf再度發動大規模DDoS攻擊,創下31.4 Tbps的新紀錄

其他漏洞與修補

◆Gemini的MCP工具存在零時差漏洞,攻擊者可發動RCE攻擊

近期資安日報

【1月29日】波蘭電力基礎設施遭遇攻擊,傳出是俄羅斯駭客所為

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02