資安顧問公司SEC Consult揭露,瑞士門禁與鎖具廠Dormakaba旗下企業級實體存取控制系統Kaba Exos 9300,存在超過20項弱點,其中20項已取得CVE編號。研究團隊指出,這套系統被不少歐洲大型企業場域採用,如工業與服務業、物流、能源供應商與機場營運單位,攻擊者要是能先取得目標環境的網路或存取硬體,便可能透過多條路徑開啟任意門禁,或在未經事前授權下重設控制器與周邊設定。

Dormakaba表示已提供修補程式與強化指引,並稱受影響客戶雖達數千家,但屬高安全需求環境者僅占少數。

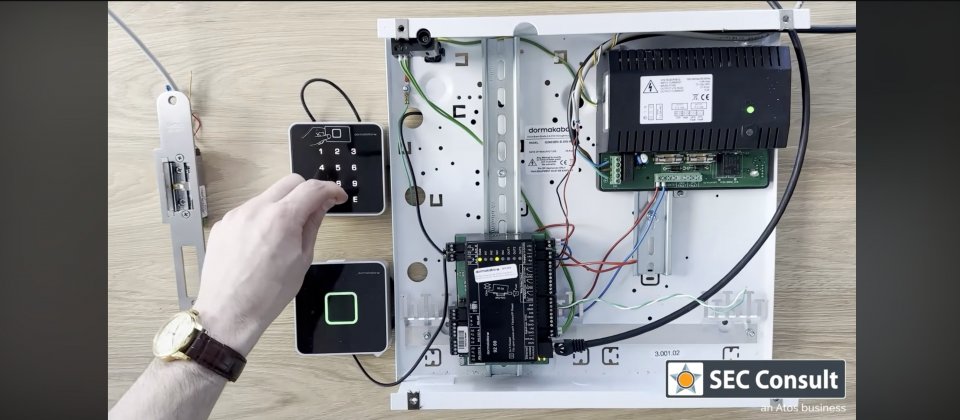

研究人員說明,exos 9300屬於集中式門禁管理軟體,常部署在Windows伺服器,系統資料主要存放在MSSQL資料庫,並透過網路把設定下發到現場的Access Manager門禁控制器,再與門邊的註冊裝置(Registration Unit)讀卡器與PIN Pad等周邊協同運作。SEC Consult揭露的弱點橫跨管理伺服器、控制器韌體與註冊裝置硬體,要是通訊保護與身分驗證設計不足,就可能讓入侵從網路一路延伸到實體出入口。

就弱點類型而言,包含預設缺乏身分驗證的管理介面、硬編碼帳密與金鑰、弱預設密碼、密碼衍生機制不當,以及路徑走訪與指令注入等問題。當攻擊者進入內網後,可能偽造或任意新增門禁紀錄,也可能竊取與雙因素驗證相關的PIN資訊,進一步干擾或改寫控制器設定,造成門維持常開或警報失效等異常狀態。

另有一項針對帶有PIN鍵盤的註冊裝置90 02弱點,官方指出該裝置背面存在外露UART介面,會輸出每次按鍵資訊,當攻擊者具備實體接觸並加裝硬體植入物,可能導致PIN碼外流。研究人員也提醒,在最糟情況下,當部署與網路區隔不當,部分設備可能被暴露到網際網路而增加風險。

Dormakaba在安全公告中把問題拆分為Exos 9300、Access Manager與註冊裝置90 02三部分,並指出4.4.0之前的Exos 9300安裝環境受影響,建議用戶至少將Exos 9300升級到4.4.1,並依Access Manager不同型號與韌體分支完成對應更新與必要的強化設定。廠商也強調,利用這批弱點需先取得客戶內部網路或硬體存取,用戶應透過網路分段、限制管理介面可達性,以及強化管理伺服器與控制器間的通訊保護,降低門禁管理系統被橫向滲透後遭濫用的風險。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02